Сеть vpn – «Что такое VPN и для чего он нужен?» – Яндекс.Знатоки

VPN-мост в локальную сеть / Habr

Прочитал топик habrahabr.ru/blogs/linux/67209 и решил выложить сюда свою статью, которая была до этого видна только в закрытой корпоративной Wiki.Обычно, при создании VPN, используется подключение типа точка-точка к некоторому серверу, либо установка ethernet-туннеля с некоторым сервером, при котором туннелю назначается определённая подсеть. Сервер VPN при этом выполняет функции маршрутизации и фильтрования трафика для доступа к локальной сети через VPN.

Данная статья рассматривает другой подход к созданию виртуальной сети, при котором удалённые системы включаются в уже существующую локальную подсеть, а сервер VPN выполняет роль Ethernet-шлюза. При использовании такого подхода мы всё ещё имеем возможность фильтровать трафик на основании способа подключения (например, использовать для локальной сети и для удалённых пользователей разные фильтры), но исключается необходимость настройки маршрутизации, а удалённые машины включаются прямо в локальную сеть, видят ресурсы, даже способны использовать широковещательные посылки вообще без дополнительной настройки. Через такой VPN у них отображаются все компьютеры локальной сети Windows, все доступные XDMCP-серверы при XDMCP broadcast и т. д.

Структура сети и настройка сервера

Предположим, что имеется офис с локальной сетью, используется IP-подсеть 192.168.168.0/24. В эту локальную сеть мы включим домашних пользователей, то есть они будут иметь адрес из этой же самой подсети. Необходимо убедиться, что у них «дома» не встречается данная подсеть, и что никакие системы в локальной сети не имеют адресов из диапазона, который мы выделим для удалённых пользователей.

Поддержка моста в ядре

Для работы такой техники нам нужны некоторые ядерные драйвера. Это универсальный драйвер виртуальных сетевых интерфейсов tun, и драйвер ethernet-моста bridge. Можно включить их в ядро, или собрать модулями:

-> Networking

-> Networking support (NET [=y])

-> Networking options

<*> 802.1d Ethenet Bridging (BRIDGE [=y])

-> Device Drivers

-> Network device support (NETDEVICES [=y])

<*> Universal TUN/TAP device driver support (TUN [=y])

Если они будут собраны модулями, необходимо либо включить автоматическую загрузку модулей в ядре, либо загружать их самому перед установкой VPN-соединения.

Программное обеспечение

emerge net-misc/bridge-utils net-misc/openvpn

При использовании >=sys-apps/baselayout-1.12.6 этого достаточно, для более старых версий потребуются специальные утилиты для обслуживания tun/tap-устройств:

emerge sys-apps/usermode-utilities

Настройка сети

Положим, eth3 — интерфейс, к которому подключена локальная сеть, с назначенным адресом 192.168.168.254. Его настройка выглядела примерно так:

config_eth3=( "192.168.168.254/24" )

Поскольку он будет участвовать в мосте, ему не нужно назначать адреса. Также, в мосте участвует вновь создаваемый виртуальный интерфейс tap0, которому тоже не назначается никакого адреса. Адрес, который использовался eth3, назначается теперь мосту br0:

config_eth3=( "null" )

tuntap_tap0="tap"

config_tap0=( "null" )

depend_br0() {

need net.tap0 net.eth3

}

# указываем существующие интерфейсы, объединяя их в мост

bridge_br0="eth3 tap0"

# либо, можно динамически подключать туда вновь появляющиеся интерфейсы

#bridge_add_eth3="br0"

config_br0=( "192.168.168.254/24" )

Также нужно создать настроечные скрипты для указанных интерфейсов:

cd /etc/init.d ln -s net.lo net.eth3 ln -s net.lo net.tap0 ln -s net.lo net.br0

Достаточно автоматически загружать только интерфейс br0. depend_br0() автоматически поднимет все остальные необходимые ему для работы:

rc-update add net.br0 default /etc/init.d/net.eth3 stop /etc/init.d/net.br0 start

Создание ключей OpenVPN

Мы будем авторизовывать клиентов посредством RSA-ключей OpenSSL. Для упрощения процесса, для нас приготовили несколько init-скриптов:

cd /usr/share/openvpn/easy-rsa/

Там есть файл vars, в который мы занесём общие значения:

nano vars

Внизу этого файла мы заполняем наши переменные:

export KEY_COUNTRY="RU" export KEY_PROVINCE="Voronezh oblast" export KEY_CITY="Boguchar" export KEY_ORG="OrganiZationnAme" export KEY_EMAIL="[email protected]"

Загружаем переменные из этого файла и строим CA (Certificate Authority):

source ./vars ./clean-all ./build-ca

Ключ сервера

Для генерации ключа сервера с именем office, используем следующую команду:

./build-key-server office

На вопрос «Common Name» нужно ответить именем сервера (в нашем случае, office). На два вопроса в конце «Sign the certificate? [y/n]» и «1 out of 1 certificate requests certified, commit? [y/n]» отвечаем «y».

При необходимости, можно будет создать дополнительные ключи серверов. Например, это могут быть резервные серверы доступа для повышения надёжности системы. Они создаются той же командой, перед ней нужно выполнить source ./vars.

Параметры Диффи-Хеллмана

Здесь ничего дополнительно делать не придётся, но придётся подождать.

./build-dh

Этот файл нужен только на сервере.

Ключи клиентов

Каждому клиенту необходимо выдать свой ключ. Для клиента с именем client ключ создаётся командой

./build-key client

На вопрос о «Common Name» отвечаем именем клиента (в данном случае, client). На два вопроса в конце отвечаем согласием.

Сгенерированные ключи и сертификаты передаём клиентам через защищённый канал. При необходимости, можно создавать ещё ключи той же командой. Перед её запуском, необходимо загрузить окружение — выполнить source ./vars.

Настройка и запуск сервиса OpenVPN

Для запуска следует использовать следующую конфигурацию сервера (файл /etc/openvpn/openvpn.conf):

# Этот порт рекомендован IANA для OpenVPN. Можно перевесить на другой порт, но секретность не повысится - он всё равно первым делом признаётся, что он - OpenPVN. port 1194 # OpenVPN может использовать tcp и udp в качестве транспортного протокола, udp - предпочтительнее proto udp # Виртуальный интерфейс, который мы включили в мост, непременно типа tap (через tun нельзя эмулировать Ethernet) dev tap0 # Корневой самоподписанный сертификат CA ca /etc/openvpn/keys/ca.crt # Сертификат и секретный ключ сервера. crt должен иметь режимы 644, key - 600 cert /etc/openvpn/keys/office.crt key /etc/openvpn/keys/office.key # Файл с параметрами Диффи-Хеллмана. Если у вас другая длина ключей, исправьте имя :) dh /etc/openvpn/keys/dh2024.pem # Раздавать удалённым клиентам адреса в этой подсети, из этого диапазона (обратите внимание - подсеть задаётся ВСЯ, как в конфиге сетевухи, а диапазон - часть подсети) server-bridge 192.168.168.254 255.255.255.0 192.168.168.128 192.168.168.159 # Разрешить взаимодействие клиентов друг с другом (иначе только с сервером и сегментом сети "за мостом") client-to-client # Это позволит выдать клиенту тот же самый адрес, какой выдавали раньше, если не занят ifconfig-pool-persist /etc/openvpn/ipp.txt # Если вы не хотите через DHCP передавать также и адрес DNS-сервера, можно убрать следующую строку push "dhcp-option DNS 192.168.168.254" # Компрессия comp-lzo # Максимальное число клиентов - имеет смысл сделать меньше или равно числу адресов в диапазоне server-bridge max-clients 32 # Подробности относительно этих ключей - в документации OpenVPN keepalive 10 120 # Не переинициализировать tun и не перечитывать ключ при переподключениях; если работаем не как root, а как nobody, то нам это и не позволят, поэтому либо все эти опции, либо ни одну из них user nobody group nobody persist-key persist-tun # Каждую минуту OpenVPN сбрасывает сюда текущее состояние (список клиентов, маршруты и т. д.) status /tmp/openvpn-status.log # Очень шумный лог, нормальная работа - verb 2 verb 6 log-append /var/log/openvpn.log

Ключ office.key должен иметь режим 600 (доступ только владельцу). Файлы

Настройка фильтрования

Поскольку мы используем мост, есть несколько особенностей организации фильтрования пакетов. Например, не все проходящие пакеты могут вообще оказаться IPv4. Для настройки работы моста в ядре существует несколько параметров:

Переменные этой группы сохраняются в файлах директории /proc/sys/net/bridge/. Их можно также настраивать в /etc/sysctl.conf, тогда они все получат префикс «net.brigde.»

- bridge-nf-call-arptables

Логическая переменная bridge-nf-call-arptables управляет передачей трафика ARP в цепочку FORWARD пакетного фильтра arptables. Установленное по умолчанию значение 1 разрешает передачу пакетов фильтрам, 0 – запрещает. - bridge-nf-call-iptables

Логическая переменная bridge-nf-call-iptables управляет передачей проходящего через мост трафика IPv4 в цепочки iptables. Используемое по умолчанию значение 1 разрешает передачу пакетов для фильтрации, 0 – запрещает. - bridge-nf-call-ip6tables

Действие аналогично предыдущему, только оно настраивает передачу трафика IPv6 для фильтрования в цепочки ip6tables. - bridge-nf-filter-vlan-tagged

Логическая переменная bridge-nf-filter-vlan-tagged определяет возможность передачи трафика IP/ARP с тегами VLAN программам фильтрации пакетов (arptables/iptables). Значение 1 (установлено по умолчанию) разрешает передачу пакетов с тегами VLAN программам фильтрации, 0 – запрещает.

Для фильтрования пакетов, проходящих через мост, используется соответствие physdev, которое различает, с какого и на какой порт моста следует пакет. Включаем его в ядре:

-> Networking

-> Networking support (NET [=y])

-> Networking options

-> Network packet filtering framework (Netfilter) (NETFILTER [=y])

-> Core Netfilter Configuration

-> Netfilter Xtables support (required for ip_tables) (NETFILTER_XTABLES [=y])

-> "physdev" match support (NETFILTER_XT_MATCH_PHYSDEV [=y])

Кроме этого, конфигурация ядра должна разрешать передачу пакетов на фильтрацию iptables, т.е. bridge-nf-call-iptables=1 и bridge-nf-call-ip6tables=1 (если вы используете IPv6).

После можете использовать, например, такие правила для фильтрования:

iptables -A FORWARD -p tcp --dport 22 -m physdev --physdev-in eth2 --physdev-out eth0 -j ACCEPT

Поподробнее про настройку фильтрации между портами поста можно почитать в статье Building bridges with Linux

Если вы не хотите делать никаких различий между пользователями LAN и пользователями bridged VPN, вы можете просто выключить эти параметры в ядре (они включены по умолчанию):

echo "net.bridge.bridge-nf-call-iptables = 0" >> /etc/sysctl.conf echo "net.bridge.bridge-nf-call-ip6tables = 0" >> /etc/sysctl.conf

Клиенты

На клиенте необходимо создать конфигурационный файл OpenVPN следующего содержания:

-> Networking

-> Networking support (NET [=y])

-> Networking options

<*> 802.1d Ethenet Bridging (BRIDGE [=y])

-> Device Drivers

-> Network device support (NETDEVICES [=y])

<*> Universal TUN/TAP device driver support (TUN [=y])

client

nobind

dev tap

proto udp

# Куда подключаться. Можно указать несколько опций remote - будет использоваться первый доступный сервер. Если для server.example.net имеется несколько A-записей, между ними выбор производится случайно.

remote server.example.net 1194

# Никогда не сдаваться, пытаться подключаться бесконечно.

resolv-retry infinite

# Либо все опции вместе, либо ни одна из них

persist-key

persist-tun

user nobody

group nogroup

comp-lzo

ns-cert-type server

ca ca.crt

cert client.crt

key client.key

Если сервер подключен через несколько провайдеров, можно повысить устойчивость сети к отказам. Для этого клиенту нужно прописать несколько опций remote, по одной на сервер, в порядке «сначала предпочтительные».

Имена файлов, указанные в параметрах ca, cert и key — это файлы, переданные через защищённый канал. Права доступа к файлу key должны быть установлены в 600.

Linux

Gentoo

При установке net-misc/openvpn создаётся скрипт /etc/init.d/openvpn. Этот скрипт запускает openvpn с конфигурационным файлом /etc/openvpn/openvpn.conf. Мы, однако, можем поддерживать несколько конфигураций OpenVPN одновременно, если сделаем симлинки вида /etc/init.d/openvpn.network-name -> /etc/init.d/openvpn — каждый такой скрипт запускает OpenVPN с конфигурационным файлом /etc/openvpn/network-name.conf.

Соответственно, помещаем туда вышеприведённый конфиг, создаём симлинк и кладём скрипты в поддиректорию в /etc/openvpn/. В конфиге прописываем полный путь к ключу и сертификатам. Следите, чтобы имена файлов в конфиге не пересекались, во избежание неприятных эффектов!

Запуск и останов сети производятся через управление сервисом /etc/openvpn.network-name.

Windows

Конфигурационный файл помещается в директорию «C:\Program Files\OpenVPN\config\» с именем вроде «office.ovpn», туда же помещаются остальные файлы — ключи и сертификаты. Если мы их помещаем в поддиректорию (например, хотим использовать несколько виртуальных сетей и все они предоставили файлы с одинаковым именем ca.crt), указываем полные пути к файлам.

Для запуска сетей можно либо запустить сервис OpenVPN (тогда будут запущены все конфигурации *.ovpn, найденные в config\), либо по отдельности — щёлкаем по файлу .ovpn правой кнопкой и выбираем «Запустить OpenVPN с этой конфигурацией».

Возможные проблемы

Проверить доступность сервера, если он запущен на TCP, можно обычным telnetом.

Windows

Нет свободного виртуального адаптера TAP

Wed Dec 31 10:43:51 2008 TCP connection established with 88.83.201.253:1194 Wed Dec 31 10:43:51 2008 TCPv4_CLIENT link local: [undef] Wed Dec 31 10:43:51 2008 TCPv4_CLIENT link remote: 88.83.201.253:1194 Wed Dec 31 10:44:51 2008 TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity) Wed Dec 31 10:44:51 2008 TLS Error: TLS handshake failed Wed Dec 31 10:44:51 2008 Fatal TLS error (check_tls_errors_co), restarting Wed Dec 31 10:44:51 2008 SIGUSR1[soft,tls-error] received, process restarting Wed Dec 31 10:44:56 2008 IMPORTANT: OpenVPN's default port number is now 1194, based on an official port number assignment by IANA. OpenVPN 2.0-beta16 and earlier used 5000 as the default port. Wed Dec 31 10:44:56 2008 Re-using SSL/TLS context Wed Dec 31 10:44:56 2008 LZO compression initialized Wed Dec 31 10:44:56 2008 Attempting to establish TCP connection with 88.83.201.253:1194 Wed Dec 31 10:44:56 2008 TCP connection established with 88.83.201.253:1194 Wed Dec 31 10:44:56 2008 TCPv4_CLIENT link local: [undef] Wed Dec 31 10:44:56 2008 TCPv4_CLIENT link remote: 88.83.201.253:1194 Wed Dec 31 10:45:11 2008 [office] Peer Connection Initiated with 88.83.201.253:1194 Wed Dec 31 10:45:13 2008 All TAP-Win32 adapters on this system are currently in use. Wed Dec 31 10:45:13 2008 Exiting Press any key to continue...

По логу OpenVPN видно, что клиент успешно присоединился к серверу, авторизовался, но не смог привязать виртуальную сеть к виртуальному адаптеру. Скорее всего, какие-то другие процессы уже задествовали все имеющиеся в системе адаптеры TAP-Win32. Это мог быть и сам OpenVPN, повисший и не отдавший адаптер.

Лечится перезагрузкой или выяснением, какие бы это могли быть процессы и принудительным их убиванием.

Ссылки

При написании данной статьи, использовались следующие источники:

- Gentoo Linux Wiki — HOWTO OpenVPN Server for Ethenet Bridging with Server Certificates (Есть копия этой страницы, по адресу: http://www.gentoo-wiki.info/HOWTO_OpenVPN_Server_for_Ethernet_Bridging_with_Server_Certificates. Спасибо hexes за ссылку!)

- Gentoo Linux Wiki — HOWTO OpenVPN Linux Server Windows Client

- OpenVPN Documentation — HOWTO

- Энциклопедия сетевых протоколов — параметры sysctl для стека IP

- Building bridges with Linux

P.S. Некоторые источники почили. Ссылки я убирать не буду, но стоит иметь ввиду.

habr.com

зачем она нужна и как работает

Количество никому не понятных понятий и аббревиатур, относящихся к появлению новых и модификации старых технологий, растет в геометрической прогрессии. VPN – одна из них. Данная публикация ставит перед собой задачу разобраться с этим непонятным сокращением и определить причину частого его упоминания в отношении сетевых подключений.

VPN, что это такое?

В принципе, это обычная сеть («N» в аббревиатуре расшифровывается как «Network»). Но она имеет свои тонкости. Во-первых, она виртуальная, а во-вторых – частная. То есть «Virtual» и «Private» (первые две буквы сокращения).

Сокращение VPN

Виртуальной она называется из-за того, что существует на определенном уровне абстрагирования от аппаратной части. Это значит, что ей все равно по каким каналам осуществляется связь, какие устройства при этом связываются и прочие условия. VPN использует все доступные ресурсы для своего функционирования.

Но главная особенность VPN заключается в том, что она частная. Хотя она и использует общие каналы и протоколы связи, чаще всего Интернет, войти в нее не может «дядя с улицы», а только доверенный участник, имеющий на это право.

Принцип действия

Чтобы понять, как работает VPN, нужно рассмотреть простейший случай связи двух точек (компьютеров). В незащищенной части тракта (чаще всего Интернет), создается туннель, связывающий их. Сложность состоит не в том, чтобы организовать подобное соединение, а в защите данных, уязвимых на незащищенном участке сети. Информация, проходящая по общедоступному каналу, может быть похищена или искажена злоумышленниками.

Устройство VPN

Для предотвращения этого используются различные виды ее шифрования. Следовательно, главной задачей VPN соединения является обеспечение единообразия шифрования и дешифрования в ее узлах, а также сопряжения сетевых протоколов, если речь идет о разных серверных системах.

Зачем нужен VPN

Основной причиной создания VPN послужило желание, даже острая необходимость создавать защищенные сети, доступ к которым мог бы быть получен вне зависимости от географической привязки. Удаленный доступ сотрудников к сети головного предприятия из командировки, например. Дальше – больше. Для транснациональных корпораций нет возможностей протянуть провод между своими офисами в разных странах или континентах. Технология VPN приходит на помощь и в этом случае. Примером попроще может быть организация VPN на основе локальной сети предприятия для ограничения полномочий различных групп, отделов, цехов и подобного.

Как создать VPN сеть

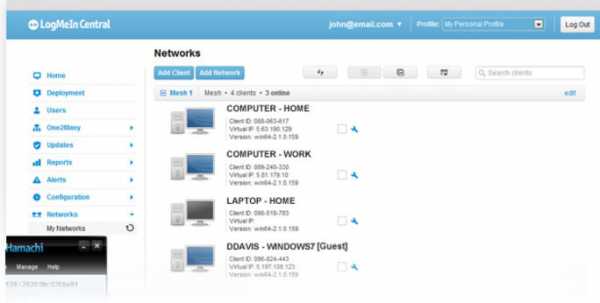

Для создания VPN сети существует ряд приложений, TeamViewer или Hamachi, например. Хотя это можно сделать и стандартными средствами Windows, но с меньшей эффективностью, безопасностью и удобством. Для этого нужно войти в «Сетевые подключения» компьютера через «Панель управления».

Программа Hamachi

В меню «Файл» выбрать пункт «Новое подключение», где указать, что создаваемое подключение является VPN. Далее, нужно добавить или указать пользователя, которому будет разрешен доступ. Затем указать, что связь будет осуществляться через интернет и выбрать протокол TCP/IP как протокол соединения. В последнем диалоговом окне необходимо нажать «Разрешить доступ» и VPN сервер Windows готов к работе.

o-vitoipare.ru

VPN — Виртуальная частная сеть

VPN — Виртуальная частная сеть

VPN server и VPN client. Преимущества и недостатки виртуальных частных сетей и способы построения VPN. Популярные программы VPN

Одноклассники

Вконтакте

Преимущества и недостатки виртуальных частных сетей и способы построения VPN.

25.03.2015 / 23:36 | pomnibeslan

Преимущества и недостатки виртуальных частных сетей и способы построения VPN.

25.03.2015 / 23:36 | pomnibeslan

VPN: безопасность и свобода в сети

Virtual Private Network, или сокращённо VPN (в переводе на русский означает виртуальная частная сеть) — предоставляет пользователям анонимный обмен данными с веб-ресурсами, серверами и узлами через специальный VPN server. Устанавливает сетевое соединение посредством зашифрованного виртуального канала внутри незащищённой сети (в частности Интернета).

VPN server — это специальный сервер, который по защищённому каналу перенаправляет трафик пользователя на указанные им ресурсы (сайты, сервисы-онлайн, аудио- и видеохостинги). Отправляет запросы и присылает данные (запрашиваемые веб-страницы, файлы, изображения), скрывая истинные данные подключённого к VPN-сети узла.

VPN client — специализированная программа, оборудование, обеспечивающие подключение узла к VPN серверу. Также клиентом VPN называют ПК, подключённый к частной виртуальной сети (компьютер-клиент).

Про отличия VPN, proxy серверов и анонимайзеров можно прочитать в статье Anonimayzer-Proxy-server-TOR. О том, как настроить интернет через прокси, мы рассказывали в этой статье. Купить качественные дешевые прокси (по 25 руб на 1 месяц) можно тут. Если во время оплаты ввести код SmDz1NlozX (код дополнительной скидки), стоимость можно снизить еще на 5%.

Преимущества VPN технологии

Абсолютная аппаратная совместимость

Зашифрованное соединение можно настроить не только на компьютерах PC и MAC, но и в мобильных устройствах — смартфонах и планшетах на базе iOS, Windows Mobile и Android.

Анонимность

- Смена IP-адреса выполняется полностью для всего узла (ПК), включая браузеры и программы, использующие интернет-соединение. (То есть все сетевые приложения в ОС будут использовать IP, предоставленный VPN.)

- Есть возможность выбирать вымышленный IP-адрес из предложенного диапазона, согласно его географическому местоположению. Соединение с сайтами будет осуществляться через VPN сервер, находящийся в указанной стране (США, Англии, Голландии и т.д.)

- Интегрирована функция быстрой смены IP в процессе веб-сёрфинга из списка действующих VPN serverov.

Безопасность

- Все данные, передаваемые через виртуальный vpn туннель (логины/пароли, сообщения, контент, информация о платежах и транзакциях), тщательно шифруются устойчивыми к взлому ключами на 128 и 256 бит. Не зафиксировано ещё ни одно случая их взлома.

sfztn.com

20 лучших бесплатных VPN сервисов / Полезное в сети / Постовой

VPN сервисы будут полезны для тех, кто хочет защитить свои данные во время пребывания в интернете. Они позволяет поменять IP и виртуально находиться в другом городе или стране, тем самым снимая ограничения, установленные провайдером вашей сети. Не хочу уверять вас, что бесплатные VPN сервисы настолько надежны, но их вполне можно использовать для получения доступа к соц. сетям или YouTube в рабочих учреждениях, для доступа к торрентам или другим интересным ресурсам.

В подборку вошел обширный выбор VPN сервисов, которые подходят для различных устройств, таких как Windows, Mac OS, IOS и Android. Сервисы отличаются возможностями и методами шифрования. Также сюда вошли условно бесплатные сервисы с различными условиями использования их бесплатных версий.

Подписывайтесь на рассылку и будьте в курсе обновлений нашего сайта.

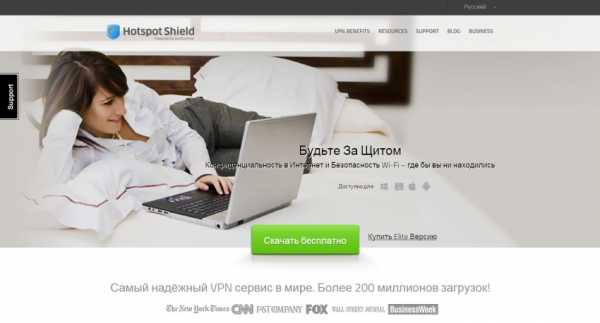

Hotspot Shield

Данный сервис сохраняет вашу конфиденциальность и позволяет получить доступ к любому веб-сайту. Hotspot Shield делает времяпровождение в интернете безопасным благодаря шифрованию по протоколу HTTPS и защищает вашу личную информацию.Поддерживает платформы: Windows, Mac OS, IOS, Android

Spotflux

Сервис защищает и улучшает интернет-соединение, чтобы вы могли быть спокойны, когда пользуетесь интернетом. Spotflux шифрует и сжимает мобильный трафик интернета, позволяя снизить затраты по передаче данных, позволяет безопасно просматривать страницы, даже через общедоступный Wi-Fi.Поддерживает платформы: Windows, Mac OS, IOS, Android

Psiphon

Данный сервис использует технологии VPN, SSH и HTTP прокси для решения проблемы доступа к заблокированным ресурсам. Psiphon позволяет обойти цензуру, получить доступ к интересующей вас информации и защищает ваши аккаунты и пароли от взлома.Поддерживает платформы: Windows, Android

Betternet

С Betternet не придется заботиться о возможности взлома ваших паролей. Данный сервис позволяет получить доступ к любому веб-сайту любой страны, анонимно путешествовать по просторам интернета под измененным IP адресом и защищает ваши данные от потенциальных злоумышленникрв.Поддерживает платформы: Firefox, Chrome, IOS, Android, Windows

CyberGhost VPN

Этот сервис легко устанавливается и обеспечивает безопасный и неограниченный доступ к любому ресурсу в интернете независимо от точки, в которой вы находитесь. CyberGhost VPN предлагает безопасность и анонимность без риска для вашей конфиденциальности в интернете.Поддерживает платформы: Windows, Mac OS, Linux, IOS, Android

TunnelBear

TunnelBear обеспечивает простой и свободный доступ к многим ресурсам в интернете.Сервис предлагает 500 Мб бесплатного трафика в месяц. Также он может блокировать ресурсы, которые отслеживают вашу активность в интернете, например: рекламу, аналитику, скрипты и тому подобное.

Поддерживает платформы: Windows, Mac OS, IOS, Android

SurfEasy

SurfEasy VPN позволяет использовать любое устройство в любом месте, в любой сети и безопасно просматривать любой веб-сайт без цензуры или ограничений от провайдера. Сервис позволяет анонимно вести деятельность, даже если вы подключаетесь к общим точкам Wi-Fi или пользуетесь небезопасными сетями.Поддерживает платформы: Windows, Mac OS, IOS, Android

Hide.me

Hide.me сделает вас по-настоящему анонимным в сети, скрывая вашу личную информацию и местонахождение. Он шифрует ваши действия, защищая от хакеров и вредоносной активности. Данный сервис VPN обходит цензуру и открывает доступ к любой информации в сети интернет.Поддерживает платформы: Windows, Android

FinchVPN

FinchVPN представляет простую в использовании панель управления с множеством серверов VPN в различных точках мира. Разработчики утверждают, что сервис не ведет никаких наблюдений за вашей деятельностью.Поддерживает платформы: Windows, Mac OS, Linux, Android

proXPN

proXPN скрывает вашу информацию от посторонних лиц и маскирует личность и местоположение. Сервис защищает от взломов и других вредоносных действий. А также позволяет избавиться от цензуры и видеть страницы такими, какие они есть.Поддерживает платформы: Windows, Mac OS

ZenMate

ZenMate шифрует и обеспечивает подключение к интернету, чтобы защитить вашу информацию во время просмотра веб-сайтов. Данный сервис дает возможность анонимно просматривать контент всемирной паутины.Поддерживает платформы: Chrome, Firefox, Opera, IOS, Android

ZPN

Надежный и быстрый VPN сервис. Он предоставляет 10 Гб бесплатного трафика в месяц и выступает в качестве виртуального брандмауэра. С ним можно подключаться к общественным Wi-Fi точкам без риска.Поддерживает платформы: Windows, IOS, Android

SecurityKISS

Сервис защищает вашу частную информацию, обеспечивает анонимность и обходит ограничения в интернете, поставленные интернет-провайдерами или страной. Предоставляет в бесплатное пользование 300 Мб в сутки. Использует технологию сжатия данных тем самым гарантируя высокую скорость.Поддерживает платформы: Windows, Mac OS, Linux, IOS, Android

Hideman VPN

Hideman VPN обеспечивает шифрование данных и анонимность для интернет-сессий. Он предлагает бесплатное пользование с ограничением по времени и трафику (Не более 2Гб в месяц). Использует различные адреса серверов многих стран мира, тем самым увеличивая вашу безопасность.Поддерживает платформы: Windows, Mac OS, IOS, Android

ZenVPN

Сервис предлагает быстрый и надежный доступ к сети интернет. Он защищает вашу информацию от посторонних лиц, тем самым предоставляя полную конфиденциальность вашим данным. Бесплатный пакет ZenVPN включает в себя 250 Мб траффика в день.Поддерживает платформы: Windows, Mac OS, IOS, Android

GetPrivate

GetPrivate гарантирует безопасность вашему интернет-соединению по всему миру. Сервис обеспечивает неограниченную пропускную способность для всех посещаемых ресурсов и открывает доступ к закрытым сайтам.Поддерживает платформы: Windows

Hola

Этот сервис поддерживается комьюнити, которое помогает делать содержание интернета доступным для всех пользователей всемирной паутины. Hola шифрует ваши данные и направляет трафик через другие узлы, тем самым сохраняя вашу анонимность в сети. Поток можно использовать, например, для просмотра онлайн видео без задержки.Поддерживает платформы: Chrome, Firefox, Internet Explorer, Windows, Mac OS, IOS, Android

Datho VPN

Сервис позволит вам чувствовать себя в безопасности на просторах интернета. Он защищает вашу конфиденциальность, скрывая трафик от потенциальных злоумышленников и открывает доступ к ограниченным ресурсам сети. Сеть Datho VPN состоит из более чем 70 серверов в 17 странах с неограниченным трафиком P2P. В бесплатной версии ограничена скорость до 800 кбит.Поддерживает платформы: Windows, Mac OS, Linux, IOS, Android

VPN Defender

VPN Defender обеспечивает простую и безопасную защиту вашей личной информации от потенциальных злоумышленников и наблюдателей. Шифрует информацию и обеспечивает безопасный доступ к веб-сайтам даже при использовании общественного Wi-Fi.Поддерживает платформы: IOS, Android

GoVPN

GoVPNGoVPN позволяет получить доступ к любому контенту, открывать заблокированные сайты и смотреть видео или TV любой страны. Также сервис скрывает ваши личные данные, включая шифрование VoIP.

Поддерживаеnт платформы: Windows, Mac OS, IOS, Android

postovoy.net

Настройка VPN сервера и клиентского компьютера

Чтобы разобраться с настройкой VPN, необходимо понимать, что же это такое. VPN (Virtual Private Network) – это виртуальная частная сеть. В неё входит группа протоколов, с помощью которых можно организовать визуальную сеть поверх незащищенной сети. Её используют для того, чтобы получить доступ в интернет, доступ в корпоративную сеть и объединение её сегментов.

На какие типы делят VPN?

VPN делятся на:

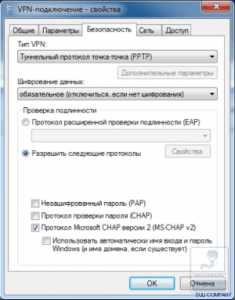

- PPTP (Point-to-point Tunneling Protocol) – туннельный протокол типа точка-точка. Такой протокол организовывает защиту соединения. Для этого создаётся туннель поверх стандартной сети. На данный момент этот тип протокола не рекомендуют, потому что он считается самым небезопасным протоколом. Как организовать такой протокол? Для настройки используются 2 сетевые сессии: PPP и TCP сессия. Для установки PPP сессии необходим протокол GRE. Эту сессию устанавливают для передачи данных. Для управления используется соединение на TCP порту. Из-за такого «строения» протокола в гостиничных и мобильных операторах могут появиться проблемы.

- L2TP (Layer 2 Tunneling Protocol). Этот протокол лучше, чем предыдущий. Он базируется на двух протоколах: PPTP и L2F. В нём объединяется каналы данных и управления, также добавляется шифрование, что делает его более безопасным.Помимо этого, есть ещё одно преимущество L2TP перед PPTP — L2TP намного легче воспринимается большинством брандмауэров, в отличие от PPTP.

- SSTP(Secure Socket Tunneling Protocol) – протокол безопасного туннелирования сокетов. Он основывается на SSL, который является безопасным уровнем сокета и построен на криптографической системе с использованием открытого и закрытого ключа. SSTP допускает создание защищенного соединения из любого места с помощью HTTPS и открытого порта 443. Его самым важным достоинством является эффективное использование сетевых ресурсов.

Для чего используются VPN?

Давайте более детально рассмотрим самые частые сферы применения VPN:

- Выход в сеть интернета. Зачастую, используется провайдерами городских сетей. Но также этот способ достаточно популярен и в сетях предприятий. Главное его преимущество заключается в обладании высоким уровнем безопасности. Этому факту способствует осуществление доступа в интернет через две различные между собой сети. Это позволяет задать для них различные уровни безопасности. Классическое решение подразумевает в себе раздачу интернета в корпоративную сеть. В этом случаи выдержать уровни безопасности для локального и интернет трафика практически невозможно.

- Доступ в корпоративную сеть снаружи. Также существует возможность объединения сетей всех филиалов в одну сеть. Эта функция и есть основной целью разработчиков VPN – возможность организации безопасной работы в единой корпоративной сети для пользователей, месторасположения которых вне предприятия. Достаточно широко применяется в качестве соединителя территориально-разнесенных подразделений, обеспечения выхода в сеть для сотрудников, которые находятся в командировке или же в отпуске, открывает возможность работать, не выходя из собственного дома.

- Объединение компонентов корпоративной сети. Чаще всего сеть предприятия включает в себя определенное количество сегментов, которые имеют различные уровни безопасности и доверия. В этой ситуации для взаимодействия между сегментами можно применить VPN. Это решения считается наиболее безопасным, если сравнивать его с простым соединением. Поступивши таким образом можно организовать доступ сети складов к отдельным ресурсам сети отдела реализации. В связи с тем, что это отдельная логическая сеть, для нее можно задать нужные требования по безопасности и при этом не вмешиваться в функциональный процесс отдельных сетей.

Особенности настройки VPN соединения

Присутствует большая вероятность того, что клиентами VPN будут рабочие станции под управлением операционной системы Windows. Но необходимо выделить, что сервер может беспрепятственно выполнять свои основные функции как под Windows, так и под Linux или BSD. В связи с этим мы приступим к рассмотрению Windows 7. Не стоит останавливать свое внимание на базовых настройках. В них нет ничего сложного, и они понятны абсолютно каждому пользователю. Нужно остановиться на одном тонком нюансе:

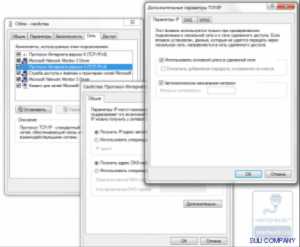

- Во время подключения стандартного VPN соединения главный шлюз будет указан для VPN сети, иными словами, на клиентской машине интернет полностью исчезнет или же будет использоваться через подключения в какой-либо удаленной сети. Такое неудобство может привести к существенным финансовым затратам – двойной оплате трафика (первый раз оплачивается удаленная сеть, а во второй раз сеть провайдера). Чтобы не допустить таких ситуаций необходимо на закладке «Сеть», в свойствах протокола TCP/IPv4, нажать кнопку «дополнительно» и в новом открытом окне снять галочку с позиции «Использовать основной шлюз в удаленной сети». На рисунке можно визуально ознакомиться с этим действием.

Этот вопрос не требовал подробного рассмотрения, если бы не массовые возникновения проблем и незнание причин такого странного поведения VPN соединения у многих системных сотрудников.

Что же такое маршрутизация? Если особо не вдавться в подробности темриналогий то можно сказать, что это совокупность правил, которые определяют маршрут следования данных в связных сетях. Их можно сравнить с дорожными указателями и разметкой. Представьте себе ситуацию: вы попали в совершенно чужой для вас город, где отсуствуют какие-либо знаки и разметка на перекрестках. Вы впадаете в растерянность. Аналогичная ситуация происходит и в сетях. Люые сетевые пакеты осуществляют свое передвижение согласно определенному набору правил – таблиц маршрутизации. Именно благодаря им можно отправить документ на сетевой принтер для его распечатки, а электронное письмо попадет точно адрессату.

Если же вы желаете использовать VPN соединение в качестве работы удаленных клиентов в корпоративной сети, то возникает необходимость настройки маршрутов. Если же не провести этот процесс, то, как тогда пакет самостоятельно определит, что ему необходимо именно через туннель попасть в вашу корпоративную сеть? Вы же не указываете в почтовом письме или телеграмме, что ее нужно доставить «бабушке в деревню».

На сегодняшний день известны несколько способов построения виртуальной сети. Каждый из них подразумевает в себе свою уникальную схему маршрутизации. Давайте рассмотрим их подробней:

Все клиенты получают адреса из диапазона локальной сети

Этот вариант функционирует только при условии поддержки со стороны Proxy ARP, позволяющий объеденить две не связные между собой сети в одну целую. Считается, что все хосты расположены на одной физической сети и обмениваются траффиком без дополнительной маршрутизации.

Основными преимуществами этого способа являются простота и полный доступ к сети удаленных клиентов. Однако в таком случае вы получаете низкий уровень безопасности и невозможность разграничения доступа между пользователями локальной сети и VPN клиентам.

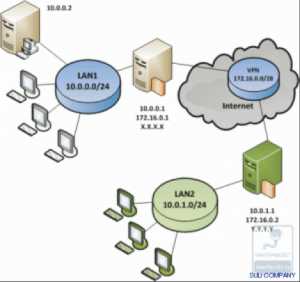

В результате клиенты могут получить адреса из диапазона, не являющегося частью локальной сети, но который маршрутизируется из нее.

В таком случае удаленные клиенты выделяются в отдельную подсеть (на картинке это 10.0.1.0/24). При этом на рисунке видно, что обе подсети могут быть составляющими общей сети — 10.0.0.0/23. Таким образом, управление структурой может осуществляться с помощью маршрутизации или маски подсети.

Первый вариант заключается в перемещении компьютеров в сеть 10.0.0.0/23 (для этого необходимо изменить маску сети на 255.255.254.0), что предоставит ему доступ к обеим подсетям.

Второй вариант состоит в направлении пакетов из одной подсети в другую с помощью шлюза. Этот способ лучше подходит для этой ситуации, так как мы получим возможность настраивать правила для разных подсетей, создавая разные уровни доверия.

Для того чтобы получить доступ с клиентского компьютера, находящегося в одной подсети, в другую, следует использовать статическую маршрутизацию. Записи будут иметь такой шаблон:

X.X.X.X mask Y.Y.Y.Y Z.Z.Z.Z

В этом шаблоне сеть — Х.Х.Х.Х, маска сети — Y.Y.Y.Y, а шлюз — Z.Z.Z.Z. для того чтобы добавить маршрут в ОС Windows нужно воспользоваться командой routeadd. Общая запись команды выглядит так:

routeadd X.X.X.X mask Y.Y.Y.Y Z.Z.Z.Z

В ОС Linux запись немного меняет свою форму, но в целом остается неизменной:

routeadd -net X.X.X.X netmask Y.Y.Y.Y gw Z.Z.Z.Z

Стоит отметить, что команды действуют до первой перезагрузки. Хотя это создает определенные трудности, этим свойством можно воспользоваться при ошибке в создании маршрута. После того как вы убедились, что всё работает правильно, следует добавить постоянные маршруты. Для этого к уже известной нам команде следует добавить ключ –p:

routeadd X.X.X.X mask Y.Y.Y.Y Z.Z.Z.Z -p

Чтобы осуществить это в Ubuntu, после описания интерфейса в файле /etc/network/interfaces, следует добавить строку:

uprouteadd -net X.X.X.X netmask Y.Y.Y.Y gw Z.Z.Z.Z

Теперь вернемся к маршрутам. Для того чтобы предоставить доступ к локальной сети, следует для удаленных клиентов прописать к ней маршрут:

10.0.0.0 mask 255.255.255.0 10.0.1.1

И наоборот: для осуществления доступа из локальной сети к ПК удаленных клиентов следует прописать

10.0.1.0 mask 255.255.255.0 10.0.0.1

Такую схему рекомендуется использовать в большинстве случаев, ведь вы сможете регулировать права клиентов в локальной сети.

Удаленные клиенты имеют адреса, которые не являются частью локальной сети, но могут из нее маршрутизироваться.

Обратите внимание, что эта схема не рассчитана на маршрутизацию из локальной сети в удаленную. Зачастую она используется для предоставления доступа клиентам с низкой степенью доверия. Таким образом, клиентам доступны только опубликованные в VPN ресурсы. Стоит отметить, что для доступа к локальной сети этого недостаточно — дополнительно следует настроить сервер на трансляцию пакетов из удаленной сети в локальную и обратно.

Публикацию ресурса в сети VPN можно осуществить следующими путями: с помощью размещения его на VPN сервере и разрешению доступа к нему из удаленной сети, путем прокинутого порта в удаленную сеть или же подключения ресурса в роли клиента сети. Ниже представлена схема, на которой изображен сервер терминалов с маршрутом 10.0.0.2, доступный по адресу 172.16.0.2 удаленной сети.

VPN Соединение двух подсетей

Приведенная схема служит для соединения нескольких подсетей в целостную единственную сеть. Такая сеть имеет более сложную структуру. Однако если понять процесс направления пакетов через интерфейсы, сразу все становится на места. При данных условиях X.X.X.X — IP адрес основного офиса, а филиалы имеют серые IP адреса. Роутер офиса осуществляет подключение в качестве клиента. На нем находится VPN сервер.

Теперь поговорим о маршрутизации. Клиенты подсети LAN1 производят передачу пакетов к подсети LAN2 на сетевой шлюз роутера. Равным образом роутер передает пакеты на противоположный конец VPN туннеля. Точно такая же маршрутизация должна быть проведена для подсети LAN2.

Для этого необходимо написать маршрут к LAN2 на клиентах подсети LAN1:

10.0.1.0 mask 255.255.255.0 10.0.0.1

Нужно также прописать маршрут другого конца туннеля на роутере LAN1:

10.0.1.0 mask 255.255.255.0 172.16.0.2

Для клиентов LAN2 маршруты должны иметь следующий вид:

10.0.0.0 mask 255.255.255.0 10.0.1.1

PPTP является простым в реализации протоколом. Но не стоит забывать о том, что не нужно использовать его при работе с важнейшими данными, поскольку PPTP – слабозащищенный протокол.

Созданная нами в тестовой лаборатории схема, которая поможет практически ознакомиться с технологией:

Мы имеем локальную сеть 10.0.0.0/24, в которой расположен роутер, выполняющий функции VPN сервера терминальный сервер. Для VPN была закреплена сеть с маршрутом 10.0.1.0/24. Наружный вид сервера имеет условленный адрес X.X.X.X. Нам необходимо предоставить доступ удаленным клиентам к ресурсам терминального сервера.

Настройка сервера PPTP

Устанавливаем пакет pptpd:

sudo apt-get install pptpd

Далее запускаем /etc/pptpd.conf и задаем наиболее важные настройки VPN сервера. Для этого указываем в конце файла адрес сервера:

localip 10.0.1.1

Для выдачи клиентам указываем диапазон адресов:

remoteip 10.0.1.200-250

Не перезапустив pptpd, невозможно будет увеличить количество адресов, поэтому необходимо задавать их с запасом. Необходимо также найти и переписать строку:

bcrelay eth2

Существует две опции, которые возможно использовать. Это listen и speed. С помощью listen указывается IP адрес от локального интерфейса. Нужно это с целью прослушивания РРТР-соединения. Второй – speed – позволяет с точностью показать VPN-соединения в бит/с. В качестве примера можно взять разрешение для серверов прием РРТР-соединения, но лишь при внешнем интерфейсе:

listen X.X.X.X

В файле /etc/ppp/pptpd—options находятся настройки намного тоньше. Принимая настройки «по умолчанию», это будет наиболее соответствовать необходимым требованиям. Для лучшего представления стоит рассказать о нескольких из них.

За шифровку приложенных данных, а также проверку на подлинность несет ответственность секция #Encryption. Любой предположительно опасный протокол типа CHAP, PAP и MS-CHAP, устаревшие протоколы запрещаются опциями:

refuse-pap

refuse-chap

refuse-mschap

Следующим этапом является применение протокола проверки на подлинность (MS-CHAP v2, а также 128-битное MPPE-128):

require-mschap-v2

require-mppe-128

Далее стоит упомянуть о секции #Network и Routing. Секция для использования DNS-серверов, ориентируясь на внутреннюю сеть. Почему это, вероятнее всего, станет весьма выгодным? Потому что позволяет обратить сигнал напрямую к компьютеру через имена, не исключительно через IP. Такое возможно при содержании в DNS всех портативных компьютеров. Но в нашей ситуации вышеуказанная опция совершенно бесполезна. В этом случае нужно всего лишь ввести адрес WINS-сервера через опцию ms-wins.

В том же разделе имеется proxyarp опция. Она включает в себя поддержание с помощью сервера Proxy ARP.

Следующая секция #Miscellaneous и содержащаяся в ней lock-опция. Лимитирует возможности любого клиента всего лишь через одно подключение.

Настраивание сервера вполне можно считать завершенным процессом. Последнее, что осталось, это разработать самих пользователей. Для того чтобы сделать это, внесите в /etc/ppp/chap-secrets все нужные записи:

ivanov * 123 *

petrov * 456 10.0.1.201

Первая запись дает возможность подключиться к серверу пользователю, пароль которого 123, а также присваивается персональный IP-адрес. Вторая запись создает следующего пользователя. Она так же выдает ему постоянный адрес (10.0.1.201).

Далее нужно перезапустить pptpd:

sudo /etc/init.d/pptpd restart

Обратите внимание! В тех случаях, когда pptpd отказывает в перезапуске, виснет, /var/log/syslog выдает строчку о long config file line ignored, незамедлительно вводите в конце файла /etc/pptpd.conf перенос строчки.

Наконец, сервер полностью подготовлен к работе.

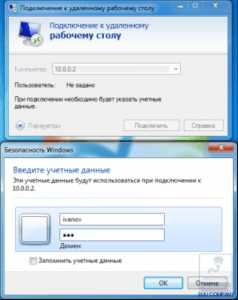

Настройка клиентского компьютера

В большинстве случаев для VPN соединения подходят настройки «по умолчанию», но не будет лишним указать конкретный тип соединения и отключить протоколы шифрования, которые не будут использоваться.

После этого, нужно прописать адреса статических маршрутов и основного шлюза, при этом учитывая особенности структуры сети. Данные вопросы рассматривались в прошлых разделах.

После установки VPN соединения можем пропинговать любой компьютер, входящий в локальную сеть, так мы без особого труда получаем доступ к терминальному серверу:

Внимание, еще одно важное замечание! Зачастую доступ к ПК в локальной сети будет осуществляться по IP адресам. Имеется в виду – путь \\\\10.0.0.1 будет рабочим, а \\\\SERVER – не будет работать. Такой вариант будет весьма непривычным для пользователей и может вызвать дополнительные трудности. От этих проблем можно избавиться несколькими способами:

- Если ваша сеть построена на основе доменной структуры, тогда необходимо для VPN соединения адресом DNS-сервера указать адрес сервера контроллера домена. Можно воспользоваться функцией в настройках сервера ms-dns в /etc/ppp/pptpd-options и данные настройки клиентом будут получаться автоматически.

- Если в вашей сети отсутствует DNS сервер, тогда можно создать WINS-сервер и аналогично настроить для него автоматическую передачу данных для клиентских компьютеров, используя опцию ms-wins.

- Если количество удаленных клиентов невелико, вы можете настроить файлы hosts на каждом из компьютеров, прописав в них строку вида: 10.0.0.2 SERVER. Файл hosts вы можете найти в папке (C:\\Windows\\System32\\drivers\\etc\\hosts).

Основой нашего сервера стал маршрутизатор, использующий WindowsServer 2008 R2. Настройка сервера рассматривалась ранее. Настройки актуальны и для серверов на основе WindowsServer 2003 – 2008 с небольшими особенностями.

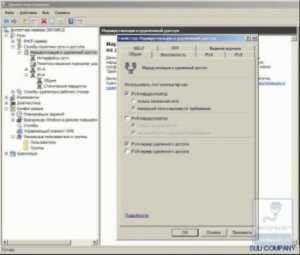

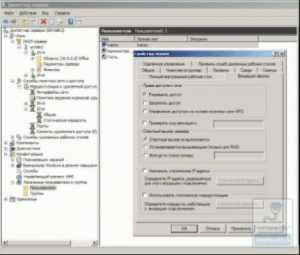

Настройка закончена и, в крайнем случае, в процессе запуска мастера, необходимо будет выбрать нужную конфигурацию. При открытии диспетчера сервера, в ролях нужно найти «маршрутизация и удаленный доступ» зайти в ее свойства (открывается при помощи правой кнопки мыши). В появившемся окне, нужно установить переключатель «IPv4» в состояние локальной сети и вызова по требованию и установить галочку напротив «IPv4 сервер удаленного доступа«.

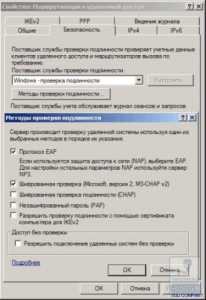

После данных манипуляций нужно в закладке «безопасность» выбрать проверку подлинности при помощи протокола MS-CHAPV2 и запретить подключение без проверки.

Далее следует еще одна закладка IPv4. На ней нужно обозначить из какого диапазона значений клиенты VPN сети будут получать свои адреса, и установить интерфейс, который будет принят подключением.

После сохранения изменений, служба перезапустится и добавится роль VPN сервера. В консоли (левая часть) должен появиться пункт «порты», в его свойства нам и нужно зайти. По умолчанию система создает 5 PPTP и 5 L2TP портов. В настройках PPTP устанавливаем галочки напротив подключения по требованию и подключения удаленного доступа. Кроме этого, необходимо указать максимальное количество портов. Все лишние порты рекомендуется отключить.

На данном этапе настройка сервера может считаться оконченным действием. Необходимо лишь определить количество пользователей, для которых будет доступен удаленный доступ к серверу.

Настройка доступа производится разделе локальных пользователей и групп, где находим «свойства пользователя» и разрешаем доступ в разделе «права доступа к сети» во «входящих звонках».

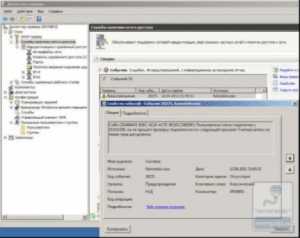

Чтобы удостовериться в правильности всех настроек, нужно подключиться из клиентского компьютера, при этом выбрав нужный нам тип проверки доступа. Список подключенных клиентских компьютеров можно увидеть в консоли, где расположен пункт «Клиенты удаленного доступа».

Для произведения диагностики проблем с подключением в первую очередь необходимо изучать журнал событий, в котором фиксируются все наиболее важные происшествия. В описаниях вы сможете найти полную информацию для быстрого обнаружения и устранения возникшей проблемы.

Видео: Настройка VPN сервера на Windows 7

Видео: Настройка VPN сервера на Windows 8 R2

Поделиться «Настройка VPN сервера и клиентского компьютера»

Интересное по теме:

ablex.ru

VPN что это такое, настройка сервера

Сегодня популярны вопросы о VPN – что это такое, каковые его особенности и как лучше всего настроить VPN. Все дело в том, что не все знают суть самой технологии, когда это может понадобиться.Даже со стороны финансов и наживы, настройка VPN – это прибыльное дело, за которое можно получать легкие деньги.

Хорошо бы объяснить пользователю, что представляет собой ВПН, и как лучше всего настраивать его на Win 7 и 10.

VPN (Virtual Private Network) – это частная виртуальная сеть. Еще проще – технология создания локальной сети, но без физических устройств в виде маршрутизаторов и прочего, а с реальными ресурсами из интернета. VPN – это дополнительная сеть созданная поверх другой.

На сайте Майкрософт была найдена такая познавательная картинка, которая поможет понять что выражение «Дополнительна сеть созданная поверх другой».

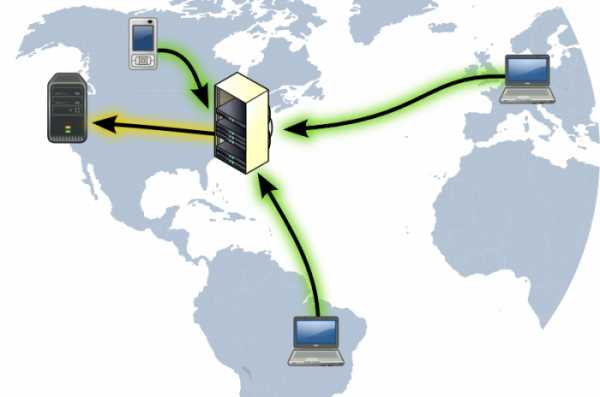

На показанном изображение выводится устройство в виде компьютера. Облако – это общая или публичная сеть, чаще – стандартный интернет. Каждый из серверов объединен друг с другом с помощью того самого VPN.

Так устройства между собой соединяются е физически. Но практика показала, что это не обязательно.

Специально для того, чтобы не использовать провода, кабели и другие мешающие устройства, и настраивается VPN.

Локальные устройства соединяются между собой не через кабели, а через Wi-FI, GPS, Bluetooth и другие устройства.

Виртуальные сети, чаще всего – это стандартное интернет-соединение. Конечно же получить доступ к устройствам просто так не получится, ведь везде есть уровни идентификации направленные на то, чтобы избежать взлома и недоброжелателей в ВПН Сеть.

Структура VPN разделена на две части: внешнюю и внутреннюю.

Каждый ПК подключается к двум частям одновременно. Делается это с помощью сервера.

Сервер, в нашем случае, — это так называемый охранник на входе. Он определит и зарегистрирует входящих в виртуальную сеть.

Компьютер или устройство подключенное к VPN, должно иметь все данные для авторизации и, так называемой, аутентификации, то есть специальный, обычно единоразовый, пароль или другое средство, что могло бы помочь пройти процедуру.

Этот процесс не особо важен нам. Специалистами создаются все более мощные и серьезные способы авторизации на серверах.

Чтобы оказаться в такой сети, то на входе Вы должны знать следующее:

1. Имя, имя пк например или другой используемый логин, чтобы пройти идентификацию в сети;

2. Пароль, если такой установлен, чтобы завершить авторизацию.

Также, компьютер желающий подключиться к очередной VPN-сети, «несёт» все данные для авторизации. Сервер занесет эти данные в свою базу. После регистрации вашего ПК в базе, Вам больше не нужно будет вышеупомянутых данных.

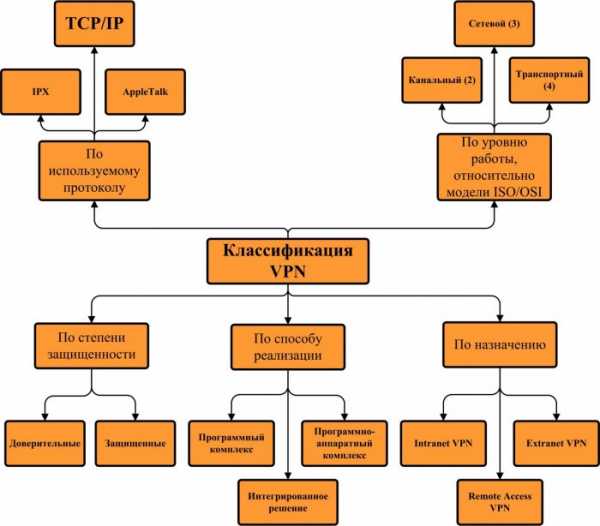

Классификации VPN сетей показаны ниже.

Попробуем разобраться подробнее.

— СТЕПЕНЬ ЗАЩИТЫ. Подобранные по этому критерию сети:

1. Защищенные полностью – это изначально защищенные сети;

2. Защищенные «доверительно» — менее защищенные сети, используются в случаях, когда первоначальная или «родительская» сеть является надежной.

— РЕАЛИЗАЦИЯ. Способы реализации. Подобранные по этому критерию сети:

1. Комбинированный и программный способы;

2. Аппаратный способ – при помощи устройств реальных.

— НАЗНАЧЕНИЕ. Подобранные по этому критерию VPN:

1. Интранет (Intranet) – используется чаще всего в компаниях, где нужно объединить несколько филиалов;

2. Экстранет (Extranet) – применяется специально для организации сетей, в которых есть различные участники, а также клиенты компании;

3. Аксесс (Remote Access) – это организация VPN сетей, где присутствуют, так называемые, удаленные филиалы.

— ПО ПРОТОКОЛУ. Реализация VPN Сетей возможна по протоколам AppleTalk и IPX, но на деле использую чаще всего и эффективнее TCP/IP. Причина – популярность этого протокола в основных сетях.

— УРОВЕНЬ РАБОТЫ. Здесь предпочтение отдают OSI, но сеть VPN может работать только на канальных, сетевых и транспортных уровнях.

Конечно же, на практике одна сеть, можно включать в себя несколько признаков одновременно. Перейдем к пунктам о непосредственной настройке VPN сети, с помощью вашего ПК или ноутбука.

Первый способ разработан специально под Windows 7.

На Windows 7 настройка происходит при помощи достаточно несложных действий и следуя следующей инструкции:

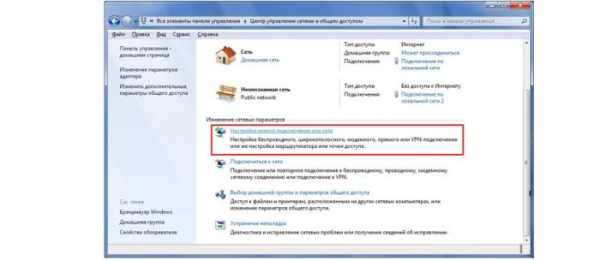

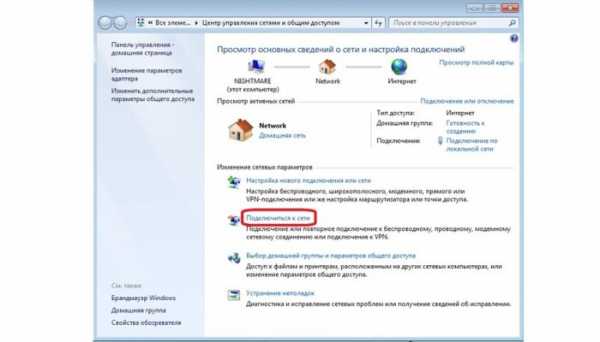

1. Переходим в «Центр управления сетями и общим доступом». Нажимаем на панели быстрого доступа на значок соединения и в окошке выбираем требуемый нам пункт.

2. Программа не всегда имеет такой вид как на рисунке выше, она может быть еще такой:

3. В новом окне находим раздел «Настройка нового подключения или сети». На рисунке этот раздел выделен.

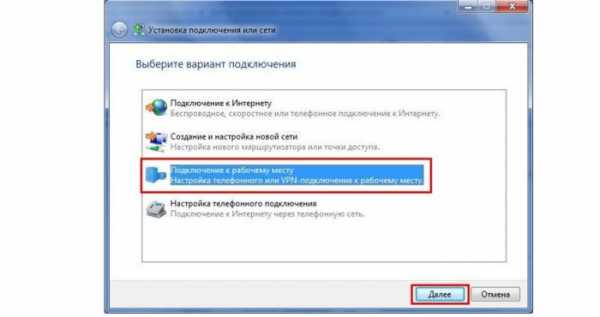

4. В следующем пункте находим «Подключение к рабочему месту» и переходим «Далее».

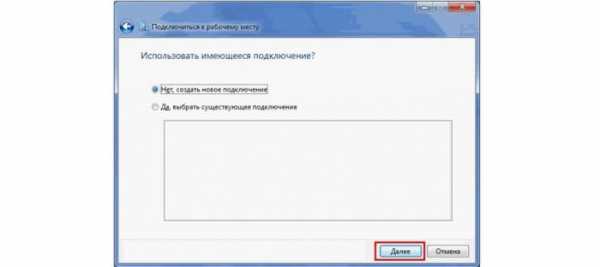

5. В том случае, если какое-либо соединение VPN уже существует на ПК, должно появиться специальное окошко, как на рисунке ниже. Выбираем «Нет, создать новое подключение» и снова перейти «Далее».

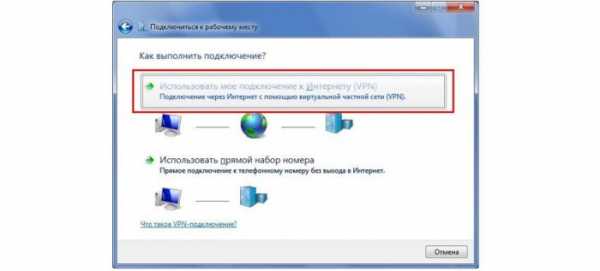

6. В новом окне находим «Использовать мое подключение к интернету (VPN)»

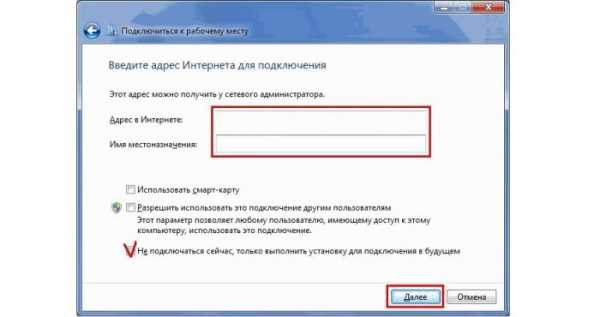

7. Теперь вводим адрес, имя сети VPN. Узнать все детали можно у сетевого администратора, что подскажет Вам еще и специальное окошко.

Если подсоединение произошло к уже функционирующей сети, лучше всего узнать у администратора этой сети данные. Обычно эта процедура не занимает много времени. Вводим данные в предназначенные поля.

8. В этом же окошке ставим галочку к «Не подключаться сейчас…», а после переходим «Далее».

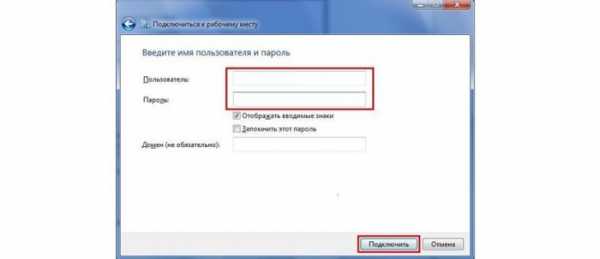

9. Вводим свои данные (логин и пароль) от сети. На следующем рисунке эти поля выделены.

Если соединение является первым с сетью, то данные придется создать новые, после проверки их сервером вы будете пропущены в сеть, и пользоваться ею.

Если соединение не первичное, то сервер не станет проверять Ваши данные и напрямую пустит Вас в нужную сеть.

10. После ввода нужных данных нажимаем на «Подключить».

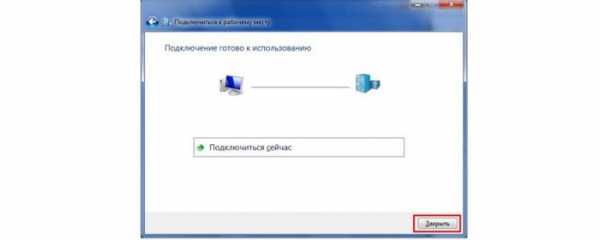

11. Следующее окно предложит подключиться к сети сейчас. Лучше закрыть его.

Настройка благополучно завершена и осталось лишь подключиться к сети. Чтобы это сделать нужно снова перейти к первому пункту «Центр управление сетями и общим доступом».

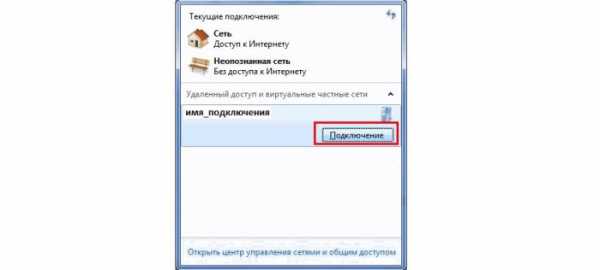

12. В новом окне выбираем «Подключиться к сети».

13. Здесь выбираем наше соединение и подключаемся к нему.

Настройка VPN на Windows 7 завершена.

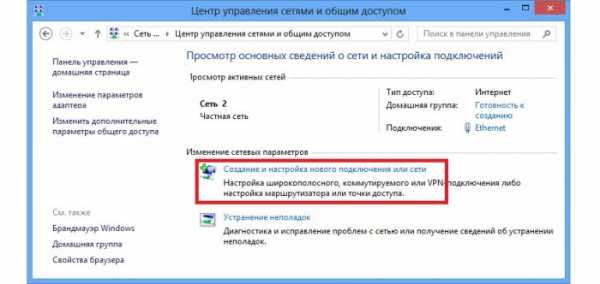

Перейдем к настройке VPN на Windows 10, алгоритм и действия там почти такие же. Отличие лишь в некоторых элементах интерфейса и доступа к ним.

Так, например, чтобы попасть в «Центр управления сетями и общим доступом» нужно проделать всё то же, что и на Windows 7, к тому же там есть специальный пункт «Создание и настройка нового подключения или…».

Дальше, настройка производится таким же образом, как и на Windows 7, только вот интерфейс будет немного другим.

Некоторые неудобства пользователей Windows 10, могут быть связаны с тем, что они будут искать классический вид сети. Следует перейти в «Сеть и интернет», а после выбрать «Просмотр состояния задач и сети» для дальнейшей работы с настройкой ВПН сетей.

По сути ничего сложного в настройке нет. К слову, такое VPN соединение возможно настроить даже на устройствах Андроид, ниже будет посвящен этому раздел.

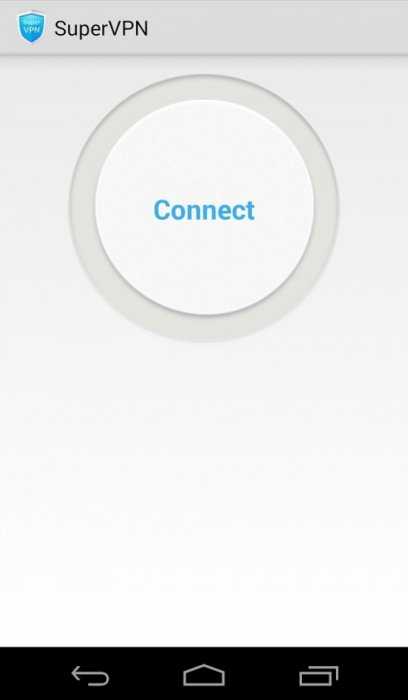

Чтобы выполнить такую операцию нужно будет установить и скачать инструмент под названием SuperVPN Free VPM Client из официальных магазинов Android.

Окошко программы, которое предложит создание VPN сети на Андроиде.

В целом здесь всё понятно, нажимаем на «Connect», после чего начнется поиск доступных сетей и дальнейшее соединение с ними. Настройка VPN на Андроид производится без дополнительных программ.

vgtk.ru

Что такое виртуальная частная сеть VPN? Виды VPN подключений.

Скоро на сайте появятся статьи рассказывающие об анонимности в сети с помощью VPN. Мы будем настраивать VPN на разных устройствах. Для того чтобы не писать каждый раз в каждой статье что такое виртуальная частная сеть VPN я и решил написать данную статью.

Если вы интересуетесь вопросами анонимности в сети, советую почитать статью «что такое прокси» где мы рассказывали про прокси подключения, зачем нужны прокси и какие бывают виды.В данной статье я не буду копать глубоко. Я лишь расскажу о самом важном, что необходимо знать человеку, который задумывается об анонимности в сети.

Что такое виртуальная частная сеть VPN?

Виртуальная частная сеть Virtual Private Network (VPN) — это технологии, предоставляющие возможность обеспечивать одно или же сразу несколько сетевых соединений поверх другой сети, например, Интернета.

Что такое виртуальная частная сеть VPN

Что такое виртуальная частная сеть VPNДанное соединение имеет вид зашифрованного туннеля, который связывает напрямую компьютер пользователя и удаленный сервер, что позволяет не только скрыть реальный IР, но также зашифровать свой трафик. Иначе говоря, таким образом вы сумеете скачивать что угодно и откуда угодно, и об этом никто не узнает.

Виды VPN подключений

Можно настроить такие виды VPN-подключений, как перечисленные ниже. Как я говорил ранее, вся информация сведена до необходимого минимума. Подробности читайте в специализированной литературе.

Виртуальная частная сеть РРТР

РРТР — Point-toPoint Tunneling Protocol —туннельный протокол типа «точка-точка», который поможет установить защищенный туннель в незащищенной сети. Он является наиболее популярным способом VPN-подключения, однако многие интернет-провайдеры блокируют работу таких приложений.

Виртуальная частная сеть OpenVPN

OpenVPN — представляет собой свободную реализацию данной технологии с предоставлением открытого кода для создания своих зашифрованных каналов по типам «точка-точка» или «сервер-клиент». Последний позволяет использовать в качестве VPN-сервера другой компьютер. Однако для настройки туннеля требуется установка специального программного обеспечения вкупе со знаниями для работы с ним.

Виртуальная частная сеть L2TP

L2TP (Layer 2 Tunneling Protocol) — наиболее трудоемкий для настройки вид VPN-туннеля, но позволяющий создавать его с заданными приоритетами доступа, делая наиболее защищенным.

А в статье «Анонимный VPN», вы найти список лучших анонимных VPN сервисов и прочитать рекомендации о выборе анонимного VPN сервисаИ хотя VPN не являются в прямом смысле анонимайзерами, однако уже сегодня большинство сайтов, предоставляющих услуги CGI-ргоху, предлагают приобрести свой собственный VPN-канал. Эта технология набирает обороты, так что вполне вероятно, что вскоре количество привычных анонимайзеров будет сводиться к необходимому минимуму.

www.spy-soft.net

Добавить комментарий