Соединение vpn что это – Настройка VPN соединения и VPN сервера Windows

Что такое VPN сервер и для чего он нужен

В этой статье мы ответим на самые частые вопросы что такое VPN сервер, расскажем может ли VPN повысить вашу безопасность, нужно ли использовать Double VPN и как проверить ведет ли VPN сервис логи, а также какие современные технологии существуют для защиты личной информации.

VPN – это виртуальная частная сеть, которая обеспечивает шифрование между клиентом и VPN сервером.

Основное предназначение VPN — это шифрование трафика и смена IP адреса.

Давайте разберемся для чего и когда это нужно.

Для чего нужен VPN

Все Интернет-провайдеры логируют деятельность своих клиентов в сети Интернет. То есть Интернет-провайдер знает какие сайты вы посещали. Это нужно для того, чтобы в случае запросов из полиции выдать всю информацию о нарушителе, а также снять с себя всю юридическую ответственность за действия пользователя.

Существует множество ситуаций, когда пользователю необходимо защитить свои личные данные в сети Интернет и получить свободу общения.

Пример 1. Есть бизнес и необходимо передавать конфиденциальные данные через Интернет, чтобы никто не смог их перехватить. Большинство компаний использует технологию VPN для передачи информации между филиалами компаний.

Пример 2. Многие сервисы в Интернете работают по принципу географической привязки к местности и запрещают доступ пользователям из других стран.

Например, сервис Яндекс Музыка работает только для IP адресов из России и стран бывшего СНГ. Соответственно все русскоязычное население, проживающее в других странах не имеет доступа к этому сервису.

Пример 3. Блокировка определенных сайтов в офисе и в стране. Часто в офисах блокируют доступ к социальным сетям, чтобы работники не тратили рабочее время на общение.

Например, в Китае заблокированы многие сервисы Google. Если житель Китая работает с компанией из Европы, то возникает необходимость в использовании таких сервисов как Google Disk.

Пример 4. Скрыть посещенные сайты от Интернет-провайдера. Бывают случаи, когда нужно скрыть список посещенных сайтов от Интернет-провайдера. Весь трафик будет зашифрован.

Как работает VPN

Благодаря шифрованию трафика ваш Интернет-провайдер не узнает, какие сайты вы посещали в Интернете. При этом ваш IP адрес в Интернете будет принадлежать стране VPN сервера.

При подключении к VPN создается защищенный канал между вашим компьютером и VPN сервером. Все данные в этом канале зашифрованы.

Благодаря VPN, вы получите свободу общения и защитите свои личные данные.

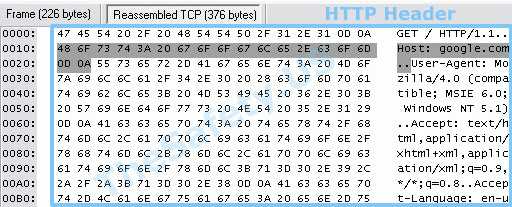

В логах Интернет-провайдера будет набор разных символов. На картинке ниже представлен анализ данных, полученных специальной программой.

В HTTP заголовке сразу видно к какому сайту вы подключаетесь. Эти данные записывают Интернет-провайдеры.

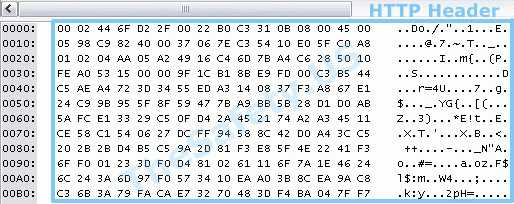

На следующей картинке показан HTTP заголовок при использовании VPN. Данные зашифрованы и невозможно узнать какие сайты вы посещали.

Как подключиться к VPN

Существует несколько способов подключения к VPN сети.

- PPTP — устаревший протокол. Большинство современных ОС исключило его из списка поддерживаемых. Минусы PPTP — низкая стабильность соединения. Соединение может обрываться и незащищенные данные могут уйти в Интернет.

- L2TP (IPSec) подключение характеризуется большей надежностью. Также встроено в большинство операционных систем (Windows, Mac OS, Linux, iOS, Android, Windows Phone и другие). Отличается лучшей надежностью в отличие от PPTP соединения.

- SSTP подключение было разработано сравнительно недавно. Оно поддерживается только в Windows, поэтому не получило большого распространения.

- IKEv2 — современный протокол на основе IPSec. Этот протокол пришел на смену PPTP протокола и поддерживается всеми популярными ОС.

- OpenVPN подключение считается самым надежным. Эту технологию можно гибко настраивать и при падении соединения OpenVPN блокирует отправку незащищенных данных в Интернет.

Мы рекомендуем использовать OpenVPN технологию

Существует 2 протокола передачи данных для OpenVPN технологии:

- UDP протокол – отличается быстротой работы (рекомендуется использовать для VoiP телефонии, Skype, онлайн игры)

- TCP протокол – характеризуется надежностью передаваемых данных (требует подтверждения получения пакета). Работает немного медленнее, чем UDP.

Как настроить VPN

Настройка VPN соединения занимает несколько минут и отличается способом VPN подключения.

На нашем сервисе мы используем PPTP и OpenVPN соединения.

Мы рекомендуем использовать OpenVPN соединение, так как оно является самым надежным.

Смотрите подробные инструкции настройки VPN для всех операционных систем.

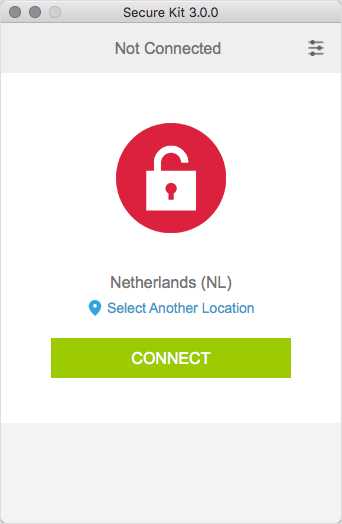

Безопасность работы с VPN программой

Мы всегда будем говорить о комплексном подходе к безопасности. Безопасность пользователя состоит не только из самого VPN подключения. Важно какой программой вы пользуетесь для подключения к VPN серверу.

В настоящее время сервисы предлагают удобные VPN клиенты – это программы, которые облегчают настройку VPN подключения. Мы сами предлагаем удобный VPN клиент. Благодаря таким программам настройка VPN подключения занимает не более 1 минуты.

Когда мы только начинали заниматься предоставлением VPN услуг в 2006 году, все наши пользователи настраивали официальное OpenVPN приложение. Оно имеет открытый исходный код. Конечно, настройка официального OpenVPN клиента занимает больше времени. Но давайте разберемся, чем лучше пользоваться в плане анонимности.

Анонимность VPN клиента

Мы видим опасность в использовании подобных программ. Все дело в том, что исходный код таких программ является собственностью компании и в целях сохранения уникальности своей программы, никто его не публикует.

Пользователи не могут узнать какие данные о вас собирает программа при отсутствии открытого исходного кода.

VPN программа может идентифицировать вас как конкретного пользователя даже при выключенных логах на сервере.

Любая программа может иметь функционал по записи посещенных вами сайтов, вашего реального IP адреса. А так как вы сами вводите свой логин в программу, то говорить о какой-либо анонимности использования программы вообще нельзя.

Если вашей деятельности нужен высокий уровень анонимности, мы рекомендуем вам отказаться от подобных VPN программ и использовать официальный релиз OpenVPN c открытым исходным кодом.

Сначала вам покажется это неудобным. Но со временем вы привыкните к этому, если фактор безопасности и анонимности для вас стоит на первом месте.

Мы гарантируем, что Secure Kit не сохраняет какие-либо данные о вас. Но мы должны вас предупредить, что подобные программы могут вести слежку за вами.

Узнайте как выбрать лучший VPN сервис и почему большинство каталогов VPN сервисов рекомендуют один и тот же список VPN сервисов.

Давайте перейдем к вопросу скорости VPN соединения. Нас часто спрашивают какая скорость будет после подключения к VPN.

От чего зависит скорость VPN соединения

Скорость VPN соединения зависит от множества факторов. И нельзя сказать какая скорость будет именно у вас.

Первый фактор – это скорость вашего Интернет соединения без VPN. Как правило, скорость под VPN будет меньше.

Второй важный фактор – это географическая удаленность между вашим компьютером и VPN сервером. Если вы находитесь в Германии и используете VPN в Канаде, то скорость будет ниже, чем если бы вы использовали VPN в Германии.

Третий и не последний фактор – это качество Интернет сети от вашего местоположения до VPN сервера. Это задержки, которые возникают при движении трафика в разных сетях. Например, при заходе на сайт google.com трафик может пройти через 5-10 разных серверов и на каждом этапе важна пропускная способность промежуточных каналов данных.

Как правильно замерить скорость

Можно сделать замер скорости, выдаваемой Интернет-провайдером и замер скорости подключения с использованием VPN сервера.

Мы рекомендуем использовать сервис SpeedTest.net, так как он имеет множество тестовых серверов по всему миру.

Зайдите на сайт и вам предложат проверить скорость к ближайшему к вам серверу. Скорость будет показана для входящего и исходящего соединения.

Затем подключитесь к VPN серверу и обновите страницу. Нажмите на кнопку проверки скорости. При этом вам не нужно выбирать сервер самому. Сайт speedtest.net сам выберет ближайший к вам сервер.

Частой ошибкой при определении скорости является неверный выбор точки проведения тестирования. Нужно давать возможность сайту выбирать ближайший к вам сервер.

После замера скорости с использованием VPN, нужно подробнее рассказать про технологию Double VPN. Самый главный вопрос – повышает ли вашу анонимность эта технология?

Что такое Double VPN, Triple, Quad

Идея последовательного каскадирования VPN серверов для повышения безопасности достаточно новая. Суть заключается в том, чтобы пропустить трафик между несколькими VPN серверами последовательно.

Пользователь подключается к первому VPN серверу, затем трафик идет на второй VPN сервер. Получается, что трафик шифруется дважды.

Настройка Double VPN ничем не отличается от настройки обычного VPN, так как движение трафика настроено на самих VPN серверах.

На самом ли деле данные технологии увеличивают вашу анонимность? И почему данные услуги предлагают только несколько сервисов?

Узнайте всю правду о Double VPN, Triple VPN и Quad VPN.

Еще одна идея как увеличить свою безопасность пришла с точки зрения географического расположения серверов. В Интернете она называется офшорный VPN.

Что такое офшорный VPN

Разные страны имеют разный уровень законодательства. Есть сильные государства с сильными законами. А есть небольшие страны, уровень развития которых не позволяет вести информационную защиту данных в своей стране.

Первоначально понятие офшорный применялось для обозначения страны, в которой смягчена налоговая политика. Такие страны имеют очень низкие налоги на бизнес. Мировые компании заинтересовались законным уходом от налогов в своей стране, и счета на Каймановых островах в офшорном банке стали очень популярными.

В настоящее время во многих странах мира уже есть запреты на использование банковских счетов в офшорных странах.

Большинство офшорных стран – это небольшие государства, расположенные в отдаленных уголках планеты. Сервера в таких странах найти сложнее и стоят они дороже из-за отсутствия развитой Интернет инфраструктуры. VPN сервера в таких странах начали называть офшорными.

Получается, что слово офшорный VPN не означает анонимный VPN, а говорит лишь о территориальной принадлежности к офшорному государству.

Стоит ли использовать офшорный VPN?

Офшорный VPN представляет дополнительные преимущества с точки зрения анонимности.

Как вы думаете куда легче написать официальный запрос:

- в отдел полиции в Германии

- или в отдел полиции на острова в Антигуа-Барбуда

Офшорный VPN – это дополнительный уровень защиты. Офшорный сервер хорошо использовать в составе цепочки Double VPN.

Не нужно использовать только 1 офшорный VPN сервер и думать, что это полная безопасность. Нужно подходить к своей безопасности и анонимности в Интернете с разных сторон.

Используйте офшорный VPN как звено вашей анонимности.

И пора ответить на самый часто задаваемый вопрос. Может ли анонимный VPN сервис вести логи? И как определить ведет ли сервис логи?

Анонимный VPN сервис и логи. Как быть?

Анонимный VPN сервис не должен вести логи. Иначе его нельзя уже называть анонимным.

Мы составили список вопросов, благодаря которым, вы сможете точно определить ведет ли сервис логи.

Узнайте подробнее как определить ведет ли VPN сервис логи.

Теперь вы имеете полную информацию о VPN подключениях. Этих знаний достаточно, чтобы сделать себя анонимным в Интернете и сделать безопасной передачу личных данных.

Новые VPN технологии

Существуют ли какие-то новые направления в области VPN?

Мы уже говорили о плюсах и минусах последовательного каскадирования VPN серверов (Double, Triple, Quad VPN).

Чтобы избежать минусов технологии Double VPN можно сделать параллельный каскад цепочек. Мы назвали это Parallel VPN.

Что такое Parallel VPN

Суть Parallel VPN заключается в том, чтобы направить трафик в параллельный канал данных.

Минусом технологии последовательного каскадирования (Double, Triple, Quad VPN) является то, что на каждом сервере происходит расшифровка канала и зашифровка в следующий канал. Данные последовательно шифруются.

В технологии Parallel VPN такой проблемы нет, так как все данные проходят двойное параллельное шифрование. То есть представьте лук, который имеет несколько кожурок. Таким же образом данные проходят в канале, который дважды зашифрован.

Узнайте подробнее, что такое Parallel VPN и как им пользоваться.

thesafety.us

Какие существуют разновидности VPN и чем они отличаются

Итак, в прошлый раз мы разобрались с тем, что такое технология VPN, где она нужна и зачем используется. В этот раз мы познакомимся с ее конкретными реализациями и кратко расскажем об их преимуществах и недостатках.

Само по себе определение VPN (виртуальная частная сеть) довольно широко, и с ходу трудно сказать, что можно считать VPN, а что нет. С определенной натяжкой VPN можно назвать и прародительницу Интернета ARPANET. Любопытно, что почти все технологии, а чаще всего все-таки протоколы, изначально применявшиеся для построения распределенных корпоративных сетей, постепенно становились основными способами доступа в Сеть для обычных пользователей.

Впрочем, ни дела давно минувших дней, ни заботы корпоративные нас не волнуют. С чисто практической точки зрения следует кратко познакомиться с теми вариациями VPN, которые неподготовленный и не шибко разбирающийся в сетевых технологиях пользователь сможет встретить на своем пути.

Очень актуально для всех без исключения! Что такое VPN и зачем он нужен: https://t.co/ALen79ESla pic.twitter.com/15ObImJTzH

— Kaspersky Lab (@Kaspersky_ru) January 27, 2016

В первую очередь стоит рассмотреть те из них, что помогут защититься при использовании публичного Wi-Fi-доступа и позволят обойти блокировки тех или иных ресурсов. Как правило, доступные частным пользователям VPN-сервисы опираются на возможности популярных ОС и предлагают самостоятельно настроить с помощью пошаговой инструкции подключение к ним.

В последнее время сервисы VPN еще больше упростили этот процесс — они скрывают технические детали и доводят его до уровня «сюда положить денежку, отсюда скачать программку, нажать эту кнопочку и радоваться жизни, не забывая пополнять баланс личного счета». Тем не менее в некоторых случаях может быть полезно понимать, чем одни вариации VPN отличаются от других.

Настройки VPN в операционных системах Android (слева) и Windows (справа)

Популярные типы VPN

PPTP (Point-to-Point Tunneling Protocol) появился 20 лет назад, и в этом заключаются как его достоинства, так и недостатки. Несомненный плюс этого протокола — он поддерживается буквально всеми ОС, даже очень старыми. За счет этого достигается определенная универсальность и доступность. К тому же по современным меркам он очень нетребователен к вычислительным ресурсам.

Обратная сторона медали — из-за столь солидного возраста нынче он предлагает низкий уровень защиты пользователя. Казавшиеся достаточно надежными в середине 1990-х методы шифрования по нынешним меркам слабы и сочетаются с не самой удачной архитектурой и рядом ошибок в самой популярной реализации протокола от Microsoft.

Кроме того, по умолчанию шифрование вообще не предлагается, а взлом пароля на современном аппаратном обеспечении возможен менее чем за сутки. Тем не менее в тех случаях, когда защита подключения не так важна или когда нет иных вариантов VPN-подключений, то уж лучше использовать PPTP с шифрованием, чем вообще без него.

Мне однажды удалось попасть в не очень приятную ситуацию в одной из стран с особым (если вы понимаете, о чем я) отношением к Интернету. Отправка электронной почты через корпоративный PPTP-сервер на родине закончилась тем, что письма, высланные в течение одного дня, были доставлены адресату с задержкой от пары дней до пары недель. Где и почему они «путешествовали», читатель может предположить сам. Использование же иных, более надежных вариантов VPN пресекалось.

Китайцы классно придумали: для масштабирования своей VPN-сети они просто взламывают чужие Windows-серверы — https://t.co/6uLwtNNl7p

— Kaspersky Lab (@Kaspersky_ru) August 6, 2015

L2TP (Layer 2 Tunneling Protocol) во многом схож с PPTP. Эти стандарты разрабатывались и были приняты практически одновременно, но L2TP считается более эффективным для построения виртуальных сетей, хотя и чуточку более требователен к вычислительным ресурсам по сравнению с PPTP. Фактически же он используется интернет-провайдерами и корпоративными пользователями. Обратите внимание, что L2TP по умолчанию также не предлагает шифрования и используется одновременно с другими протоколами — как правило, это IPSec.

IPSec (Internet Protocol Security) — это целый набор протоколов, стандартов и рекомендаций, специально разработанный для создания безопасных соединений в Сети. Первые наработки тоже появились в начале 1990-х годов, однако изначально была поставлена цель не «высечь IPSec в граните», а регулярно дорабатывать его для соответствия духу времени.

И да, в связи со всякими известными событиями в очередной раз рекомендуем всем вам почаще использовать VPN: http://t.co/kdx7t7tQzb

— Kaspersky Lab (@Kaspersky_ru) December 31, 2014

Нетрудно догадаться, для ведомств какого характера велись эти разработки. Набор IPSec состоит из десятков стандартов (и каждый из них внутри себя имеет не одну версию), описывающих различные этапы работы с защищенными соединениями. Он действительно хорош и с точки зрения архитектуры, и с точки зрения надежности используемых алгоритмов, и с точки зрения возможностей.

При всех достоинствах IPSec у него есть и недостатки. Во-первых, для неподготовленного пользователя он очень сложен в настройке, что, в свою очередь, чревато снижением уровня защиты в том случае, если что-то сделано неправильно. К тому же, как было отмечено, он нередко используется в совокупности с другими технологиями.

Во-вторых, он гораздо требовательнее к вычислительным ресурсам. Отчасти этот недостаток компенсируется использованием аппаратного ускорения некоторых вариантов алгоритма шифрования AES — именно он предлагается в современных версиях IPSec, хотя есть и другие варианты алгоритмов. Подобные ускорители уже есть в современных процессорах как для настольных, так и для мобильных устройств, а также для Wi-Fi-роутеров.

К сожалению, то, что хорошо продумали теоретики (математики в первую очередь), в жизнь претворяют практики, далеко не всегда обладающие достаточным уровнем знания и понимания предметной области. Исследование, опубликованное в октябре 2015 года, показывает, что до 66% IPSec-подключений могут быть относительно легко взломаны и что АНБ США может обладать подходящим аппаратным обеспечением для такого взлома.

Непростые простые числа, криптография в HDD, патчи Adobe и другие интересные события недели https://t.co/yxQcGKECLd pic.twitter.com/1cUaKh2kSn

— Kaspersky Lab (@Kaspersky_ru) October 23, 2015

Проблема кроется в некорректном использовании алгоритмов для инициализации защищенных соединений. Причем это касается не только IPSec, но и TLS с SSH, а также TOR и OTR. То есть имеется потенциальная возможность прочтения не только VPN-подключений, но и защищенных соединений для ряда сайтов, почтовых серверов, мессенджеров и так далее.

Да, для реализации подобной атаки требуются довольно долгие приготовления и хорошие вычислительные ресурсы, но в данном случае примечательно, что исследователи использовали облачные технологии Amazon и, судя по всему, потратили сумму, вполне подъемную и для частного лица.

После такой подготовки время на атаку сокращается до минуты в лучшем случае или до месяца — в худшем. Впрочем, некоторые эксперты скептически отнеслись к данному исследованию — они утверждают, что в реальности процент уязвимых систем не так велик, хотя к некоторым аспектам исследования действительно стоит отнестись очень серьезно, а разработчики потенциально уязвимого ПО уже выпустили или планируют обновления и предупредили пользователей.

Интересно, хотя и немного сложное в понимании, продолжение истории с расшифровкой VPN-трафика: https://t.co/PcuUNyLURw

— Kaspersky Lab (@Kaspersky_ru) December 24, 2015

SSL (Secure Sockets Layer) и TLS (Transport Layer Security) VPN, как видно из названия, представляют целый класс решений, опирающихся на соответствующие протоколы SSL и TLS, иногда дополненные другими методами защиты. Собственно говоря, SSL/TLS каждый из вас встречал в первую очередь на веб-сайтах, включая и тот, что вы читаете прямо сейчас: префикс https и зеленый замочек в адресной строке говорят об использовании именно этих протоколов защиты соединения.

Первые версии протокола появились еще в прошлом веке, но активно использоваться стали только в этом. Широкая распространенность этих протоколов способствовала их детальному изучению и последовательному выявлению все новых и новых уязвимостей как в архитектуре, так и в конкретных реализациях. SSL 3.0 был упразднен в июне 2015 года, актуальной на текущий момент является версия TLS 1.2, однако полностью безопасной считать ее нельзя — многое опять-таки зависит от реализации (см. IPSec). Кроме того, оба протокола вынуждены нести на себе тяжкий груз обратной совместимости.

Плюсом SSL/TLS VPN является то, что из-за широкого применения этих протоколов в Интернете они беспрепятственно пропускаются практически всеми публичными сетями. Минус — не слишком высокая производительность на практике и сложность в настройке, а также необходимость установки дополнительного ПО.

Популярными реализациями SSL/TLS VPN являются OpenVPN (SSL 3.0/TLS 1.2) и Microsoft SSTP (SSL 3.0). Фактически SSTP привязан к платформе Windows. OpenVPN в силу своей открытости имеет множество реализаций практически для всех платформ и к тому же на данный момент считается наиболее надежным вариантом VPN.

Заключение

Мы перечислили лишь самые популярные у частных пользователей типы VPN. Впрочем, за годы развития этой технологии у нее появилось бессчетное множество вариаций. Одни только решения для корпоративного и телекоммуникационного секторов чего стоят.

И три главных совета от нашего эксперта напоследок: шифруйте свои данные, используйте VPN и регулярно обновляйте ПО #KasperskySMB

— Kaspersky Lab (@Kaspersky_ru) July 7, 2014

Обычному же пользователю я советую использовать, если это вообще возможно, только OpenVPN в силу его открытости, надежности и защищенности. Впрочем, и для него, и для других типов VPN есть еще ряд хитрых нюансов технического и юридического характера, о которых мы поговорим в следующем материале.

www.kaspersky.ru

Зачем нужен VPN? Принцип соединения и работы в сети

После обсуждения некоторых вопросов, связанных с безопасным подключением и анонимным доступом в сеть Интернет, некоторые пользователи прислали свои сообщения с просьбой объяснить в простой форме зачем нужен VPN и что это вообще такое. Начну с того, что аббревиатура VPN (Virtual Private Network) расшифровывается как внутренняя приватная сеть. То есть это отдельная защищенная сеть или туннель внутри незащищенной сети Интернет. Предлагаю рассмотреть технологию VPN на воображаемой модели.

Предположим, что вы решили дать безопасный удаленный доступ внештатным сотрудникам для работы с определенными ресурсами внутренней сети своего офиса. Создать такие условия можно тремя способами:

- Построить свой личный канал используя витую пару, оптоволокно или беспроводные технологии, но данный способ приемлем только для небольших расстояний в несколько сотен метров.

- Можно приобрести или арендовать канал у провайдера. В этом случае провайдер обеспечивает VPN прямым оптоволокном, L2-VPN или L3-VPN (услуга/сервис виртуальной частной сети). Данное предложение работает на неограниченное расстояние, но в зоне действия провайдера. Ценовая политика напрямую влияете на необходимое вам расстояния.

- Третий вариант позволяет использовать VPN туннель везде где есть доступ к сети Интернет. Достигается это посредством протокола туннелирования сетевых пакетов GRE или целым набором протоколов, обеспечивающих защиту данных IPSec.

Поскольку третий вариант очень удобен, он используется в большинстве случаев и именно о нем и пойдет речь далее. Прежде всего нужно сказать о преимуществах VPN и упомянуть для чего используется подобная защита. Первый и очень важный момент заключается в том, что данная технология позволяет шифровать передаваемый трафик между клиентами в сети Интернет при помощи VPN сервера.

Кроме этого, технология позволяет скрыть свой действующий IP-адрес и оставаться в сети анонимно, получить доступ к другой сети или скачать файл с сайта, где запрещены IP-адреса из определенных стран. То есть используя VPN вы для себя снимаете все ограничения в другой стране и вам будут доступны сайты, сервисы, порты и протоколы. Чтобы внести полную ясность, я разместил ролик от надежной компании [urlspan]HideMy[/urlspan], которая предоставляет OpenVPN, PPTP и L2TP VPN и услугами, которых я постоянно пользуюсь.

Сегодня большой популярностью пользуются открытые зоны Wi-Fi на улицах города, в кафе и гостиницах, где вы абсолютно бесплатно можете подключиться к беспроводной сети со своего ноутбука или смартфона и проверить почту, сделать покупку или войти в свой аккаунт социальной сети. Однако, использовать открытую и незащищенную сеть без VPN небезопасно, ведь в этом случае вы постоянно рискуете потерять пароли или конфиденциальные данные путем перехвата незащищенного трафика третьими лицами.

В принципе рядовому пользователю может и нечего скрывать, но вот в онлайн бизнесе без VPN никак не обойтись. Только что мы рассмотрели использование VPN с точки зрения прокси, поэтому о внутренней защищенной сети компании и о принципе работы VPN я продолжу рассказывать на примере офиса.

Как работает VPN соединение.

Итак, мы разобрались зачем нужен VPN, теперь поговорим о том, как он устроен. Представим, что у нас в главном офисе есть внутренняя сеть с сервером, к которому подключены компьютеры, а филиалы и внештатные сотрудники находятся в других городах. Чтобы обеспечить доступ к необходимым данным удаленным сотрудникам и при этом защитить передачу данных по сети Интернет, внутри главного офиса дополнительно устанавливается VPN сервер и подключается к основному серверу.

Между удаленным сотрудником и главным офисом по верх незащищенной сети интернет создают VPN туннель. Например, в простом варианте туннель представляет из себя VPN клиент, который устанавливается на компьютер сотрудника и VPN сервер, установленный в офисе. Теперь удаленный работник может посредством интернета авторизоваться в VPN сервере и получить доступ к предоставленной ему информации. При этом передача данных внутри туннеля будет защищаться путем шифрования и передаваемая, и принимаемая информация будет надежно защищена от посторонних лиц.

Предлагаю вам посмотреть короткий ролик о VPN туннеле. Несмотря на то, что он на английском языке, вы все равно без труда поймете его суть.

Надежность VPN трафика заключается в том, что даже если какие-то хакеры каким-либо образом смогут перехватить передаваемые данные, то расшифровать полученную информацию им будет очень нелегко. Угроза заражения вирусом VPN сети тоже ничтожно мала, при условии, что VPN сервер настроен правильно и он проверяет, какие данные входят во внутреннюю сеть офиса и выходят из нее.

Эта технология на самом деле работает гораздо сложнее, но в данной публикации цель стояла донести информацию о том, зачем нужен VPN и по какому принципу он работает на простом языке. Пока!

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Читайте также

Поделитесь в соцсетях:

hobbyits.com

Не совсем обычное VPN соединение обычными средствами / Habr

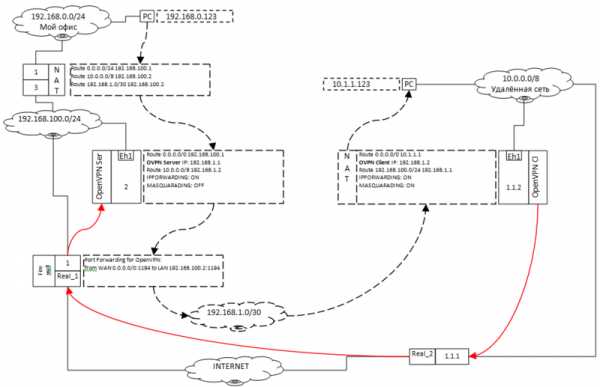

Искал интересную тему, заслуживающую внимания, чтобы получить инвайт на Хаброхабре и вот нашёл. Такой особенный случай мне пришлось недавно реализовать.Постановка задачи: Получить доступ к узлам удалённой сети.

Здесь мы будем говорить о двух сетях, которые нужно объединить, одну из которых я буду называть «моя офисная сеть», а другую «удалённая сеть».

Системный администратор удалённой сети отказывается вносить наименьшие изменения, для подключения и единственное что можно сделать — это поместить своё оборудование в удалённой сети. Выход в интернет из этой сетиv4 производится через шлюз, который натит в мир. Нужно построить тоннель, между двумя офисами, чтобы узлы моей офисной сети могли получать доступ к узлам удалённой сети, при минимальных изменениях c обеих сторон.

Для выполнения задачи объединения двух сетей и построения виртуального тоннеля нужно использовать Virtual Private Network. В ходе поиска подходящего варианта подключения, для себя разделил VPN на два вида: клиент-серверный вариант и равноправный. В следующих моментах заключается принципиальное отличие:

- В равноправном VPN, использующем глобальную сеть интернет, нужно иметь один реальный IP адрес, для каждого из узлов (минимум 2-ва узла). Здесь соединение может быть инициировано каждой из сторон (именно поэтому я так и обозвал его, равноправный), их может быть больше двух.

- В клиент-серверном варианте, использующем глобальную сеть интернет, нужен только один реальный IP адрес, для сервера. Соединение здесь происходит по требованию клиента, сервер всегда ожидает, клиентов может быть больше одного.

Примечание1: В обоих вариантах должно соблюдается одно из условий (для клиент-серверного варианта, только для сервера):

- A. VPN peer, должен находится непосредственно на шлюзе (должно быть установлено дополнительное ПО, или устройство должно быть способно устанавливать нужный тип VPN соединений).

- B. Если же нет возможности запустить VPN peer непосредственно на шлюзе, нужно его сконфигурировать так, чтобы он смог пропускать порт на другое устройство, настроенное как VPN peer.

Примеры VPN протоколов:

Клиент-серверный VPN:

- PPTP;

- L2TP;

- OpenVPN;

- PPPoE;

- …

Равноправный VPN:

Таким образом, становится очевиден выбор варианта — Клиент-серверный VPN. Так как менять со стороны клиента ничего не нужно в этом варианте.

Какой же из клиент-серверных вариантов выбрать?

И первое что приходит на ум — старый добрый PPTP. Недостатков в плане безопасности у него полно, хотя существуют его более продвинутые, новые, версии. Не смотря на огрехи в плане безопасности, у PPTP есть ещё одна очень не приятная особенность — это протокол GRE, используемый PPTP клиентом для установления соединения с сервером. В случае установки связи по схеме указанной в Примечании1.B оборудование которое производит перенаправление порта (Port Forwarding) должно уметь пропускать соединение по протоколу PPTP (Часто расположен в секции Application Level Gateway) через себя (Функция часто называется pass through PPTP, что с английского так и переводится пропустить PPTP через себя). Это связано с особенностями протокола и тем, что изначально PPTP не был рассчитан на работу через NAT. Если такой функции нет, то в этой схеме VPN канал установлен не будет по той простой причине, что сервер не увидит входящего запроса на соединение.

PPPoE, L2TP и PPTP использует далёкие от совершенства протоколы авторизации pap, chap, mscap1 и mscap2.

К счастью протокол OpenVPN лишен большинства выше перечисленных недостатков, не использует протокол GRE и был специально разработан с учётом особенностей сетей использующих NAT.

Немного об Open VPN: Работает на порту 1194, может использовать как TCP так и UDP протоколы. Протокол уровня приложения, по модели OSI.

Таким образом, выбор из этих протоколов стал тоже очевиден — OpenVPN. Конечно же, он не идеален и не панацея, но для этого случая подойдёт наилучшим образом.

Немного подрезюмируем.

Будем использовать OpenVPN сервер со стороны моей офисной сети (где я могу что-то менять, по большому счёту могу всё менять, просто не хочу) будет сервер, а со стороны удалённой сети будет клиент. Для того, чтобы сильно не менять схему своей офисной сети, в которой фаервол является аппаратным устройством (и у которого нет встроенного OpenVPN сервера), нужно поставить за ним устройство с OpenVPN сервером и пробросить на него порт 1194.

Теперь мы представляем, как будет устанавливаться связь между клиентом и сервером, но как узлы сети моего офиса смогут видеть узлы удалённой сети?

Чтобы не вносить изменения в маршруизаторы удалённой сети будем скрывать сеть моего офиса НАТом. Со стороны моего офиса, на маршрутизаторе, запишем маршрут, к удалённой сети через ВПН тоннель.

Недостатком маскирования, в данном случае, может стать, не возможность получения доступа узлов удалённой сети к узлам моего офиса, что в данном случае, скорее, преимущество.

Созревшая схема.

На схеме красным цветом отображен тоннель установленный клиентом к серверу, чёрным пунктиром отображен маршрут пакета от узла из моего офиса к узлу из удалённого офиса через тоннель.

На прокси-сервере 192.168.0.1-192.168.100.3 были добавлены маршруты: Route 10.0.0.0/8 192.168.100.2

Route 192.168.1.0/30 192.168.100.2

Здесь мы заворачиваем все пакеты, адресованные сети 192.168.1.0/30 и 10.0.0.0/8 на маршрутизатор 192.168.100.2-192.168.1.1. На этом же маршрутизаторе работает OpenVPN Server. Все пакеты по умолчанию пересылаются в интернет через шлюз 192.168.100.1-Real_1, а для сети 10.0.0.0/8 пересылаются через виртуальный канал, построенный в сети интернет на OpenVPN Client 192.168.1.2-10.1.1.2.

Для нормальной работы OpenVPN Server’а на шлюзе 192.168.100.1-Real_1 проброшен на него порт 1194.

На OpenVPN Client’е прописан адрес из удалённой подсети 10.1.1.2. Шлюз по умолчанию для него 10.1.1.1. Клиент устанавливает связь в интернет через реальный IP адрес Real_1. Для сети 192.168.100.0/24 прописан маршрут через 192.168.1.1-192.168.100.2 для того чтобы пакеты пришедшие из моего офиса благополучно вернулись обратно. Здесь же, на клиенте, установлено правило в файерволе (таблица NAT): пакеты, пришедшие из сети 192.168.100.0/24, маскируются (masquerading) под адрес из этой подсети (10.1.1.2).

Теоретическая проверка прохождения пакетов

Так пакеты из моей сети будут попадать в удалённую сеть и обратно в соответствии с правилами:

Пакеты, посланные узлом 192.168.0.123 из моего офиса в удалённую сеть 10.0.0.0/8 на узел 10.0.0.123 будут замаскированы шлюзом 192.168.0.1-192.168.100.3 под адрес 192.168.100.3 и по правилу направятся в маршрутизатор 192.168.100.2-192.168.1.1, откуда они перенаправятся через адрес 192.168.1.1 на адрес маршрутизатора 192.168.1.2-10.1.1.2, где они снова будут замаскированы под адрес 10.1.1.2, откуда благополучно дойдут до адресата 10.0.0.123. Адрес 10.0.0.123 пошлёт ответ 10.1.1.2-192.168.1.2, который отошлёт ответ с адреса 192.168.1.2 на адрес 192.168.1.1-192.168.100.2, который вернёт пакет с адреса 192.168.100.2 серверу 192.168.100.3-192.168.0.1, который передаст пакет обратно 192.168.0.123 с адреса 192.168.0.1.

Эта подробная процедура прослеживания прохождения пакетов понадобилась для того чтобы удостоверится, что все настройки были сделаны правильно и ничего не было пропущено.

Какое оборудование выбрать в качестве OpenVPN сервера и клиента?

Можно использовать обычный компьютер с установленной системой *nix и пакетом ПО OpenVPN.

А можно использовать специализированное оборудование. Так сложилось, что у меня были два Mikrotik RB450.

Настройка RB450 или почему я не тестировал PPTP.

Дело в том, что первый раз я пытался тестировать всё на PPTP, но клиент не мог установить связь с сервером, хотя с компьютера под Windows установить связь было возможно.

Обновление Mikrotik RB450 с версии 3.22 на 4.20:

Только с версии 3.25 или выше можно обновляться до 4.20, так написано на официальном сайте www.mikrotik.com/download.html#2.php.

Поэтому в разделе загрузки выбираем нашу систему, а в разделе Software выбираем Legacy. Здесь я выбрал последний релиз 3.30, который без лишних вопросов ставится поверх 3.22:

Делал по аналогии со статьей www.asp24antenna.com.ua/obnovlenie-s-328-os-na-routeros-40.

Открываем WinBOX заходим в files, перетягиваем туда файл прошивки 3.30, перезагружаемся и ждём двойного пика — всё прошивка уже стоит. Потом заходим в System>License и жмём обновить (роутер должен быть в это время подключён к сети интернет с настроенным DNS). После обновления снова скачиваем только уже новую прошивку и кидаем её в роутер, перезагружаемся — всё у нас самая новая прошивка! Провозился с обновлением обоих микротиков RB450 с версии 3.22 на 3.30 а потом на 4.20, но это не помогло и никак не исправило ситуации с PPTP 🙁

Решил строить сразу на OpenVPN.

По руководству этой стати wiki.mikrotik.com/wiki/OpenVPN я создал сертификаты и импортировал их. За подробностями обращайтесь к указанной статье. Опишу только ключевые моменты или те, которые вызывали трудности.

Создал аккаунт на CAcert.org, хотя это вовсе не обязательно, можно выдать самоподписанный сертификат.

На роутере, который будет OpenVPN server’ом, выполняем команды:

/certificate create-certificate-request

#Обязательно заполнить следующие поля:

passphrase:

(Your name) common name:

#Мы получим два файла

certificate-request.pem

private-key.pem

Открываем файл certificate-request.pem копируем его содержимое (скопировать на компьютер, к примеру, по FTP или перетяните на рабочий стол из WinBOX’а) и вставляем в форму на сайте CAcert.org (нужна регистрация) Server Certificates>New, полученный ответ копируем в файл certificate-response.pem (нужно залить на OpenVPN server).

Теперь импортируем сертификаты в WinBOX:

System> Certificates> Import

сначала добавим certificate-response.pem

потом private-key.pem

После чего у добавляемого сертификата появится пометка KR. Если вместо неё вы видите QR, импортируйте private-key.pem ещё раз (мне помогло).

Теперь приступаем к созданию сервера (не забудьте поменять под свои нужды):

/ interface ethernet

set ether1 name="ether1"

#Этого можно и не делать

/ interface bridge

add name=»lan» arp=proxy-arp

#Внимание, этот аргумент важен arp=proxy-arp!

/ interface bridge port

add interface=ether1 bridge=lan

/ ip address

add address=192.168.1.1/24 interface=lan

#Это адрес сервера

/ ip pool

add name=»ovpn-pool» ranges=192.168.1.2-192.168.1.2

#В пуле будет только один адрес.

/ ppp profile

add name=»ovpn-profile» local-address=192.168.1.1 remote-address=ovpn-pool use-encryption=yes only-one=yes change-tcp-mss=default

#Странно, но это создается в / ppp %)

/interface ovpn-server server

set enabled=yes auth=sha1 netmask=24 certificate=cert1 max-mtu=1500 port=1194 cipher=aes256 keepalive-timeout=60 mode=ip require-client-certificate=no default-profile=ovpn-profile

#Настраиваем наш сервер на необходимый уровень безопасности

#Важно выбрать mode=ip !

/ ppp secret

add name=»user-1″ service=pptp password=»123456″ profile=ovpn-profile

#Обязательно указывайте имя пользователя и пароль в кавычках!

На роутере, который будет OpenVPN Client’ом выполняем:

/interface ovpn-client

add name="ovpn-out1" connect-to=Real_1 port=1194 mode=ip user="user-1" password="123456" profile=default certificate=none cipher=aes256 add-default-route=no

#Вместо Real_1 поставьте реальный IP вашего OpenVPN сервера.

#Имя пользователя и пароль указываем в кавычках!

#Важно выбрать mode=ip !

/ip firewall nat

chain=srcnat out-interface=ether1 src-address=192.168.100.0/24 action=masquerade

#Маскируем адреса пришедшие с 192.168.100.0/24

#На этом всё 🙂

Лирическое отступление

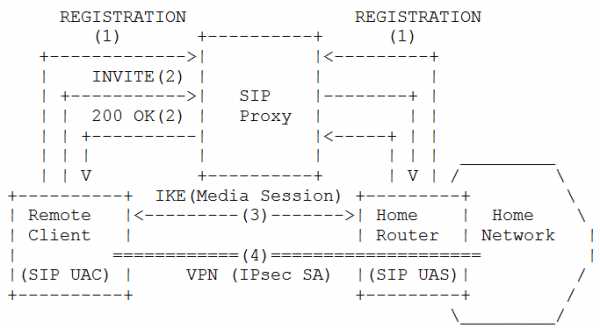

Интересно отметить, что, теоретически, есть возможность установки ВПН соединения, не имея ни одного реального IP адреса. Аналог такого соединения – устанавливаемое голосовыми интернет месагерами типа скайп. Суть такого соединения состоит в том, что есть несколько узлов и один сервер. Каждый узел соединён с сервером, но когда узел1 хочет установить сеанс связи с узлом2, он запрашивает параметры установленного соединения на сервер узла2, у сервера, после чего «вклинится» вместо сервера, до разрыва установленного соединения и установит его напрямую. Это реализуется при помощи протокола SIP (Session Initiation Protocol). Именно по этому сервера Скайп не загружены промежуточным трафиком, генерируемым клиентами. Результат таких изысканий установки соединения ВПН тоннеля используя SIP контроль привёл по ссылке www.ietf.org/mail-archive/web/sipping/current/msg10092.html. К сожалению, широкого распространения эта идея не приобрела, не смотря на то, что существуют наброски VPN-SIP от IETF и также существует описание от ETSI TS 185 010 V2.1.1 (2009-07) (Нужно ввести «TS 185 010» и быть зарегистрированным членом ETSI чтобы прочесть документ).

Пример установки VPN соединения, используя SIP контроль:

Рис.1 Удалённый доступ к домашней сети.

Всё же существуют закрытые, программы с аналогичным функционалом, такие как Hamachi, Teamviewer, которые, вполне возможно, используют именно эту идею.

Только представьте, как преобразился бы мир, если бы он имел распространенный и стандартизированный протокол, по которому можно было бы установить VPN соединение, используя SIP контроль!

habr.com

Типы соединений VPN

Бывает, для работы интернета достаточно подключить сетевой кабель к компьютеру, но иногда требуется сделать и что-то ещё. Соединения PPPoE, L2TP и PPTP используются до сих пор. Часто интернет-провайдер предоставляет инструкции по настройке конкретных моделей маршрутизаторов, но если понять принцип того, что нужно настраивать, это можно будет сделать практически на любом роутере.

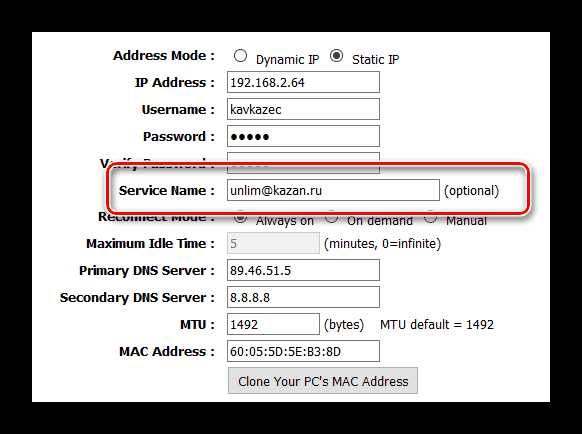

Настройка PPPoE

PPPoE — это один из типов соединения с интернетом, чаще всего использующийся при работе DSL.

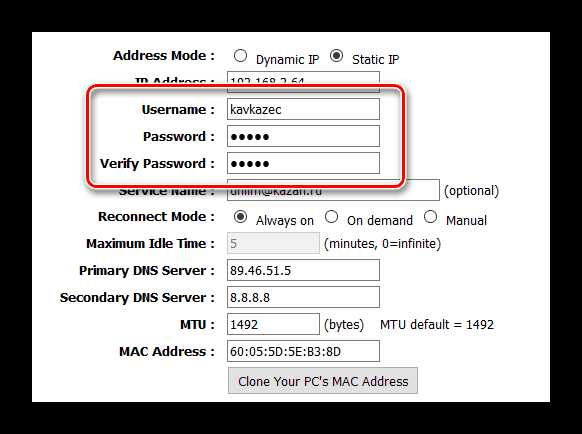

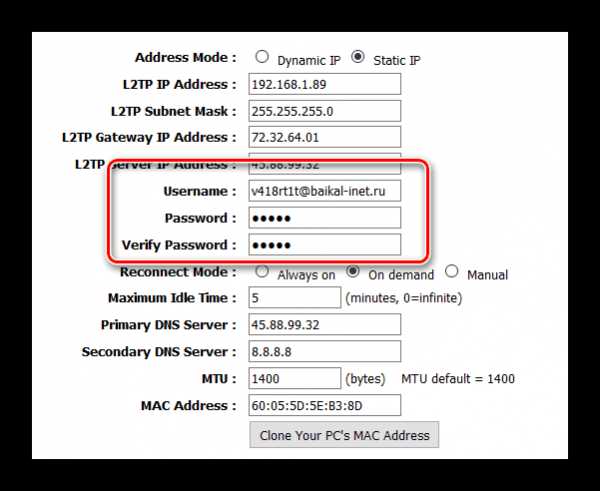

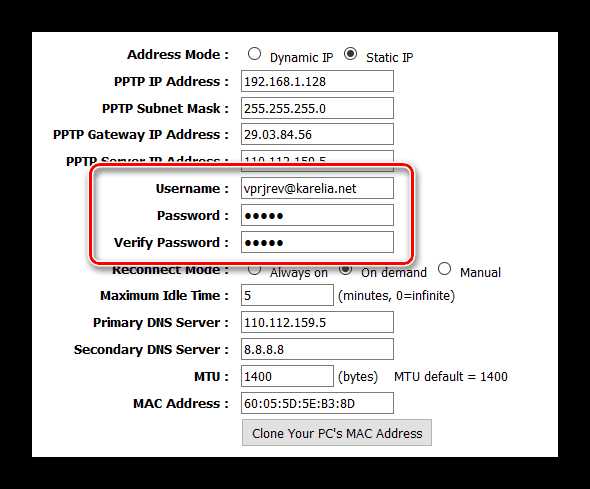

- Отличительной особенностью любого VPN-соединения является использование логина и пароля. Некоторые модели роутеров требуют ввод пароля два раза, другие — один раз. При первичной настройке взять эти данные можно из договора с интернет-провайдером.

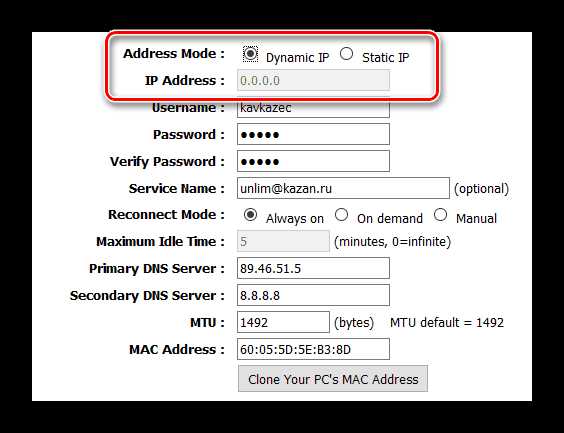

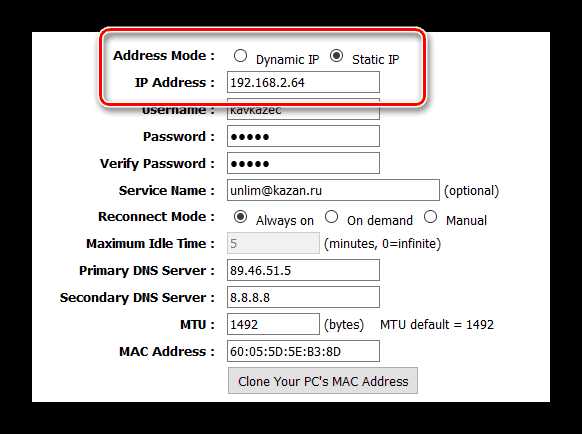

- В зависимости от требований провайдера, IP-адрес роутера будет статическим (постоянным) или динамическим (может меняться при каждом подключении к серверу). Динамический адрес выдаётся провайдером, поэтому тут ничего заполнять не нужно.

- Статический адрес нужно прописать вручную.

- «AC Name» и «Service Name» — это параметры, относящиеся только к PPPoE. Они указывают имя концентратора и тип сервиса, соответственно. Если их нужно использовать, провайдер обязательно должен упомянуть это в инструкции.

В некоторых случаях используется только «Service Name».

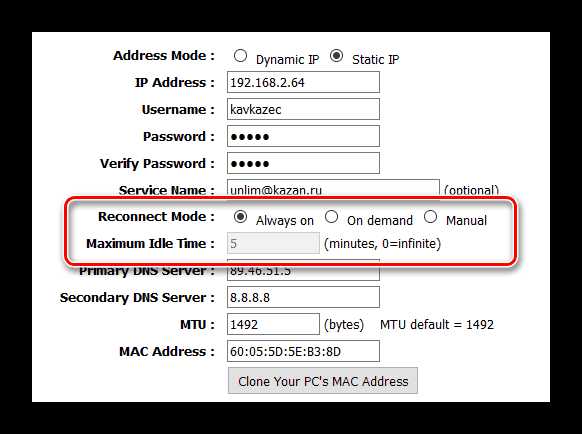

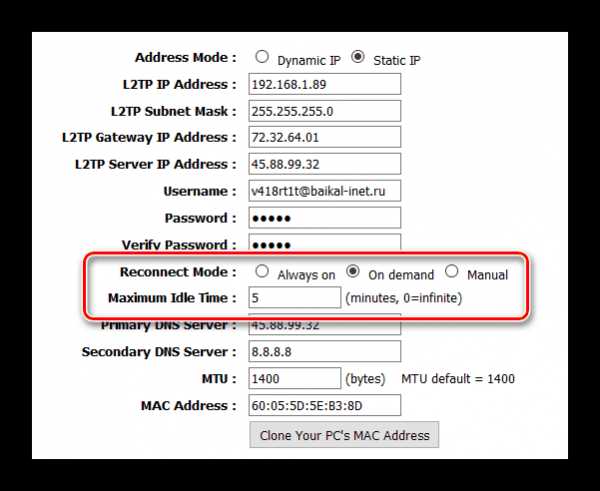

- Следующей особенностью является настройка переподключения. В зависимости от модели роутера, будут доступны следующие варианты:

- «Connect automatically» — маршрутизатор всегда будет подключаться к интернету, а при обрыве соединения будет переподключаться.

- «Connect on Demand» — если интернетом не пользоваться, роутер отключит соединение. Когда браузер или другая программа попытается получить доступ в интернет, роутер восстановит соединение.

- «Connect Manually» — как и в предыдущем случае, роутер будет разрывать соединение, если какое-то время не пользоваться интернетом. Но при этом когда какая-нибудь программа запросит доступ в глобальную сеть, маршрутизатор не восстановит соединение. Чтобы это исправить, придётся заходить в настройки роутера и нажимать на кнопку «подключить».

- «Time-based Connecting» — здесь можно указать, в какие временные промежутки соединение будет активно.

- Ещё один из возможных вариантов — «Always on» — подключение всегда будет активно.

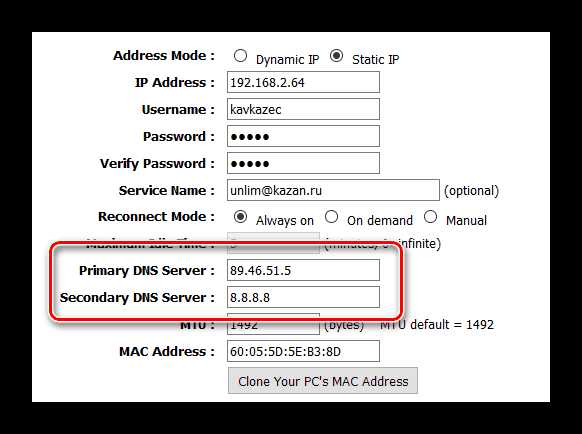

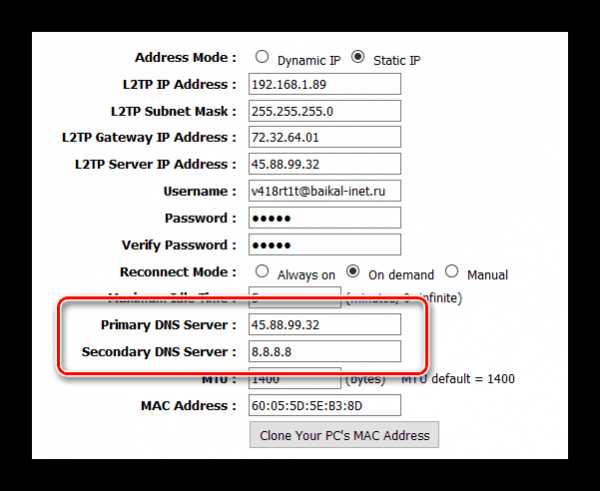

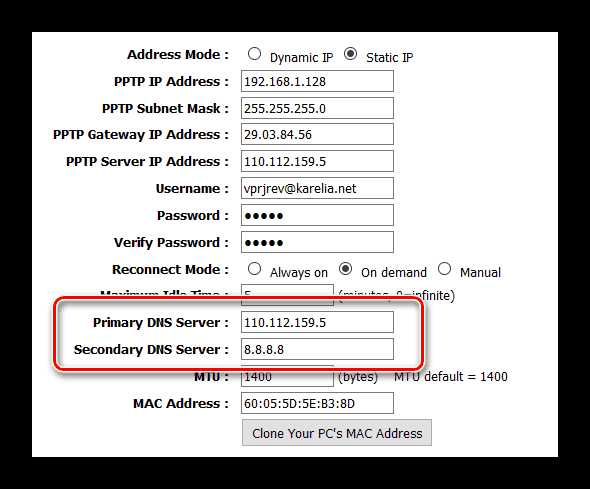

- В некоторых случаях интернет-провайдер требует указать сервера доменных имён («DNS»), которые преобразуют именные адреса сайтов (ldap-isp.ru) в цифровые (10.90.32.64). Если это не требуется, можно проигнорировать этот пункт.

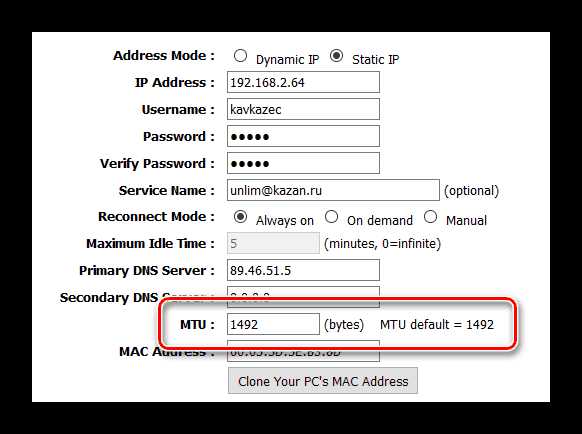

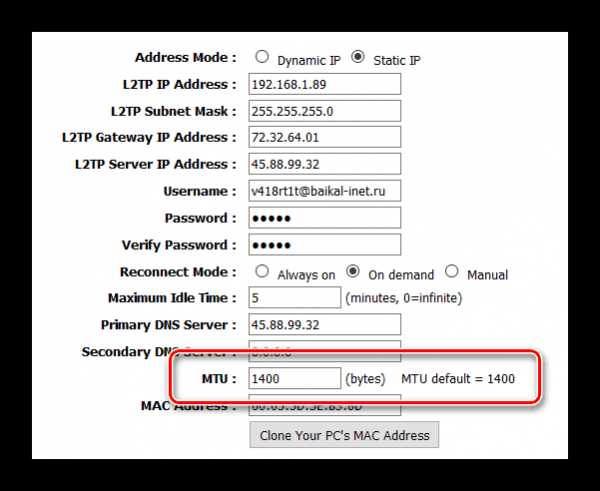

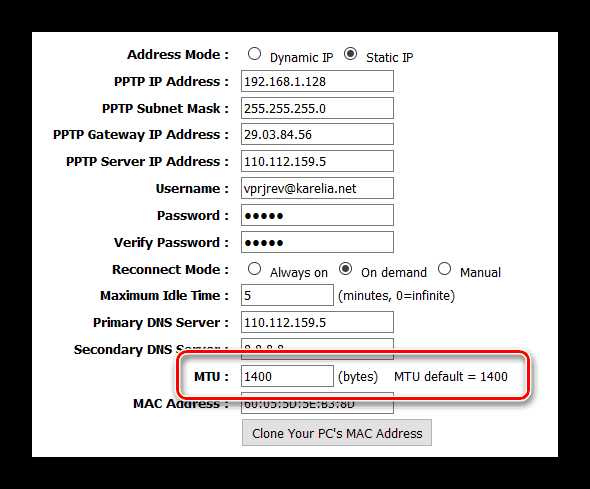

- «MTU» — это количество переданной информации за одну операцию пересылки данных. Ради увеличения пропускной способности можно поэкспериментировать со значениями, но иногда это может привести к проблемам. Чаще всего интернет-провайдеры указывают необходимый размер MTU, но если его нет, лучше не трогать этот параметр.

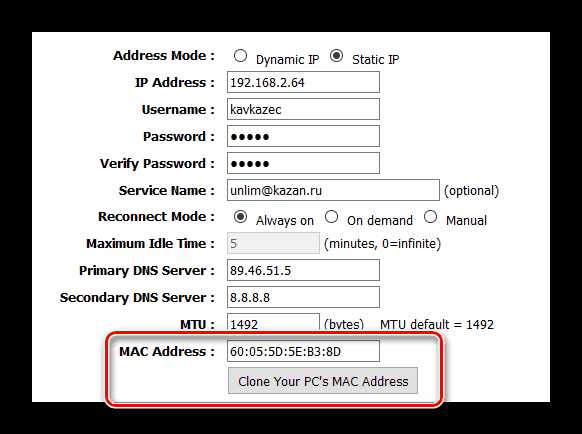

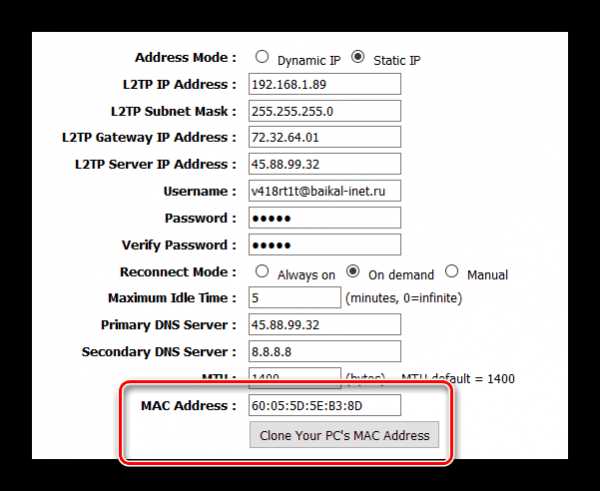

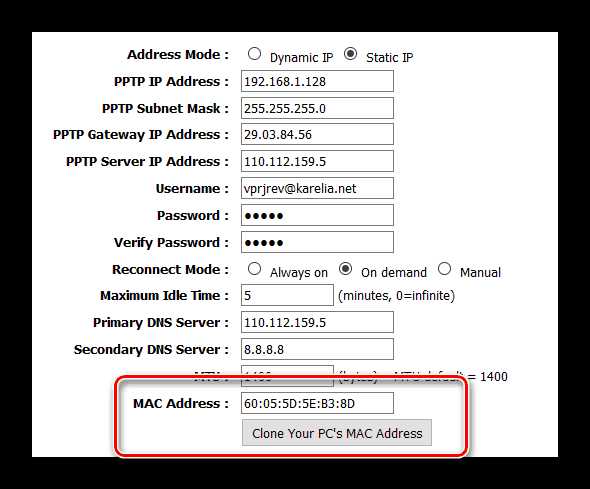

- «MAC-адрес». Бывает так, что изначально к интернету был подключен только компьютер и настройки провайдера привязаны к определённому MAC-адресу. С тех пор, как смартфоны и планшеты получили широкое распространение, такое встречается редко, тем не менее это возможно. И в данном случае может потребоваться «клонировать» MAC-адрес, то есть, сделать так, чтобы у роутера был точно такой же адрес, как у компьютера, на котором изначально был настроен интернет.

- «Вторичное соединение» или «Secondary Connection». Данный параметр характерен для «Dual Access»/«Russia PPPoE». С его помощью можно подключаться к локальной сети провайдера. Включать его нужно только тогда, когда провайдер рекомендует настраивать именно «Dual Access» или «Russia PPPoE». В противном случае он должен быть выключен. При включении «Dynamic IP» интернет-провайдер выдаст адрес автоматически.

- Когда включен «Static IP», IP-адрес и иногда маску нужно будет прописать самому.

Настройка L2TP

L2TP — ещё один VPN-протокол, он даёт большие возможности, поэтому имеет широкое распространение среди моделей роутеров.

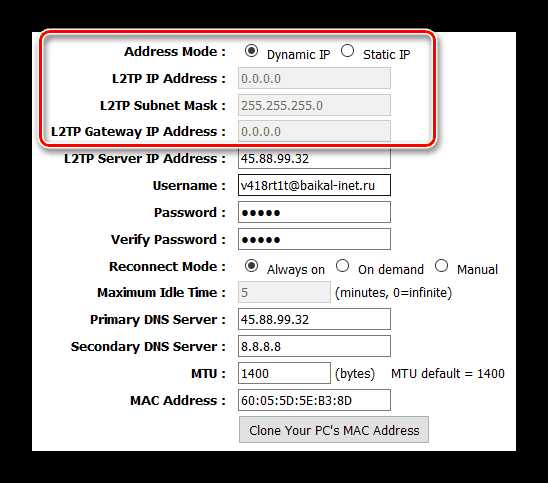

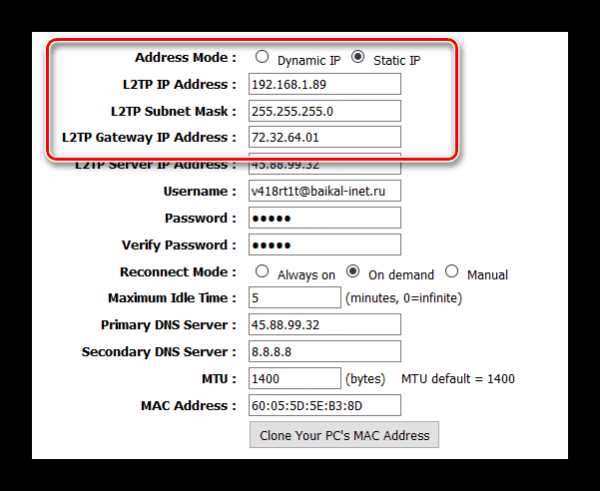

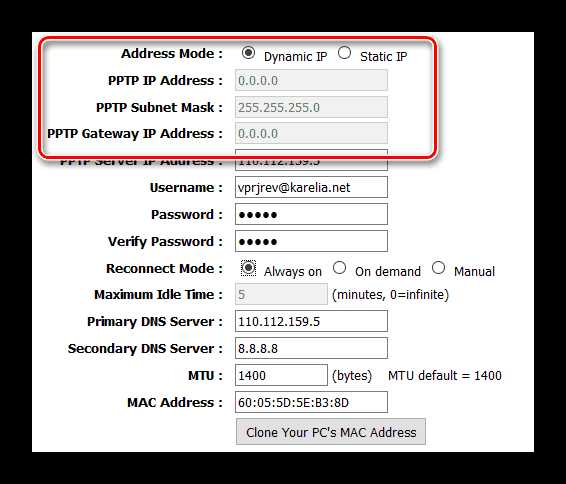

- В самом начале настройки L2TP можно определиться, какой должен быть IP-адрес: динамический или статический. В первом случае настраивать его не придётся.

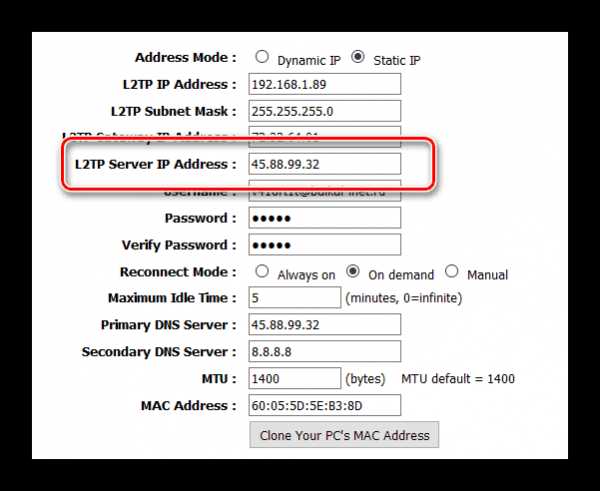

- Затем можно указать адрес сервера — «L2TP Server IP-Address». Может встречаться как «Server Name».

- Как и полагается VPN-соединению, нужно указать логин или пароль, взять которые можно из договора.

- Далее настраивается подключение к серверу, которое происходит в том числе после обрыва соединения. Можно указать «Always on», чтобы оно всегда было включено, или «On demand», чтобы подключение устанавливалось по требованию.

- Настройку DNS нужно выполнять в том случае, если этого требует провайдер.

- Параметр MTU обычно менять не требуется, в противном случае интернет-провайдер указывает в инструкциях, какое значение нужно поставить.

- Указывать MAC-адрес требуется не всегда, а для особых случаев существует кнопка «Clone your PC’s MAC Address». Она назначает маршрутизатору MAC адрес компьютера, с которого выполняется настройка.

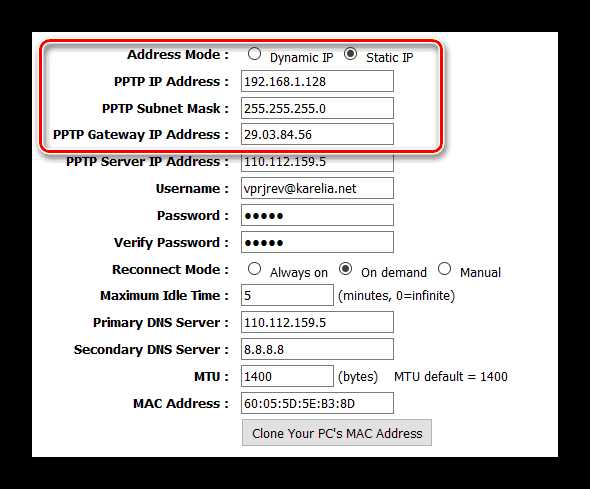

Во втором — необходимо прописать не только сам IP-адрес и иногда его маску подсети, но и шлюз — «L2TP Gateway IP-address».

Настройка PPTP

PPTP — это ещё одна разновидность VPN-соединения, внешне она настраивается почти так же, как и L2TP.

- Начать конфигурацию данного типа соединения можно с указания типа IP-адреса. При динамическом адресе настраивать далее ничего не нужно.

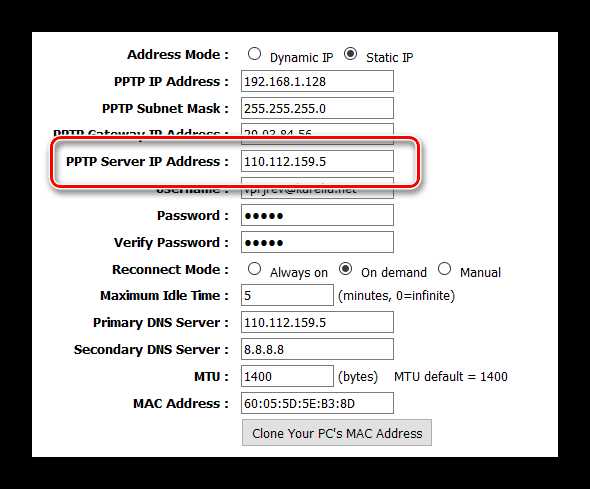

- Затем нужно указать «PPTP Server IP Address», на котором будет происходить авторизация.

- После этого можно указать логин и пароль, выданные провайдером.

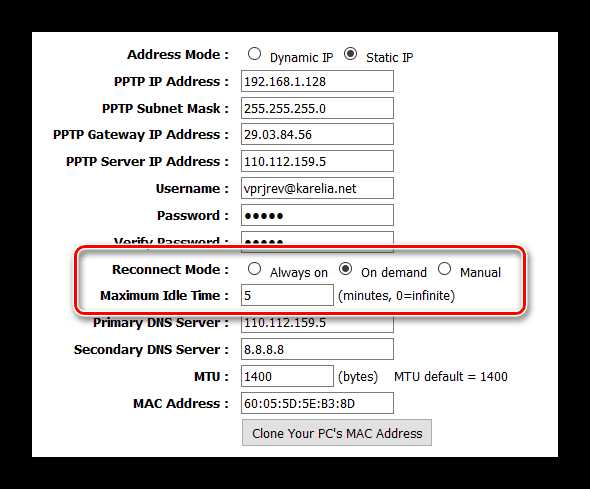

- При настройке переподключения можно указать «On demand», чтобы соединение с интернетом устанавливалось по требованию и отключалось, если им не пользуются.

- Настройка серверов доменных имён чаще всего не обязательна, но иногда требуется провайдером.

- Значение MTU лучше не трогать, если в этом нет необходимости.

- Поле «MAC Address», скорее всего, заполнять не придётся, в особенных случаях можно использовать кнопку внизу, чтобы указать адрес компьютера, с которого выполняется настройка роутера.

Если же адрес статический, кроме внесения самого адреса иногда требуется указать маску подсети — это нужно тогда, когда маршрутизатор не в состоянии посчитать её сам. Затем указывается шлюз — «PPTP Gateway IP Address».

Заключение

На этом обзор различных типов VPN-соединений закончен. Безусловно, существуют и другие типы, но чаще всего они используются либо в определённой стране, либо присутствуют только в какой-то конкретной модели роутера.

Мы рады, что смогли помочь Вам в решении проблемы.Опишите, что у вас не получилось. Наши специалисты постараются ответить максимально быстро.

Помогла ли вам эта статья?

ДА НЕТlumpics.ru

VPN, что это и как его подключить

Виртуальная частная сеть (VPN) — это сетевая технология, используемая для добавления безопасности и конфиденциальности в корпоративные и общедоступные сети, такие как точки доступа Wi-Fi и Интернет. Эта технология позволяет подключать компьютер (или сеть) безопасно, как если бы они были физически связаны друг с другом, находясь в своеобразном тоннеле. Корпорации используют такой вид соединения, чтобы позволить удаленным сотрудникам безопасно подключаться к своей частной сети.Виртуальные сети, также используется для соединения удаленных офисов с головным офисом, как если бы они были физически подключены. С распространением Интернета все пользователи подвергаются угрозам вторжения в личную жизнь разнообразных виртуальных мошенников. Чтобы защитить идентификацию пользователя и его конфиденциальные сведения, стали запускать личные услуги VPN. Такой сервис идентичен подключению к корпоративной сети, за исключением того, что пользователи подключены к серверам, предоставляемым VPN-провайдерами, например colandervpn.com , и получают новый IP-адрес из страны по выбору пользователя.

Что такое безопасное VPN подключение

Подключение VPN, что это?

Аутентификация

VPN-соединение, будь то клиент к серверу или сети к сети, конечные точки туннеля должны быть идентифицированы до установления безопасного соединения. Установленное пользователем VPN-соединение использует либо пароль, либо двухфакторную аутентификацию, тогда как туннели сети-сети часто используют цифровые сертификаты (комбинация частных / открытых ключей).

Протоколы VPN

Количество протоколов и доступных функций безопасности продолжает со временем всё увеличиваться. Наиболее распространенными протоколами являются:

- PPTP — существует со времен Windows 95. Основой популярности протокола является то, что его можно просто настроить на каждой основной ОС. Короче говоря, PPTP туннелирует соединение «точка-точка» по протоколу GRE. К сожалению, безопасность протокола PPTP была поставлена под сомнение в последние годы. Он по-прежнему популярен, но не самый безопасный.

- L2TP через IPsec более безопасен, чем PPTP, и предлагает больше возможностей. L2TP / IPsec — это способ совместного использования двух протоколов, чтобы получить лучшие возможности каждого из них. В этом случае протокол L2TP используется для создания туннеля, а IPsec обеспечивает безопасный канал. Это обеспечивает впечатляюще безопасный тандем.

- Open VPN — это VPN на основе SSL, который продолжает набирать популярность. Используемое программное обеспечение является открытым исходным кодом и свободно доступно. SSL — это зрелый протокол шифрования, а OpenVPN может работать на одном порту UDP или TCP, что делает его чрезвычайно гибким.

VPN также можно использовать, чтобы скрыть вашу конфиденциальность, маскируя истинный IP-адрес компьютера пользователя. Онлайн-геймеры могут использовать виртуальную сеть для скрытия IP-адреса своих компьютеров, а владельцы бизнеса могут применять её возможности для изменения IP-адреса, чтобы защитить свои конфиденциальные данные от разнообразных конкурентов.

Недостатки

Поскольку весь виртуальный сетевой трафик зашифрован, нагрузка, передаваемая по VPN, будет на 10-15% выше. Это заставляет:

- Задействованные устройства использовать больше вычислительной мощности для шифрования информации.

- Отправлять больше данных по сети, что отразится на увеличении времени для передачи сведений.

Ещё одним минусом является то, что не все VPN-устройства взаимодействуют между собой хорошо. Сетевой инженер, внедряющий эту технологию, должен проверить совместимость между двумя конечными точками. Точно так же соединение с клиентом и сервером может привести к замедлению (или ухудшению качества обслуживания), если VPN не настроен правильно.

Заключение

Как видите технология VPN – вещь необходимая, полезная и всё больше набирающая популярность. Сложно в столь коротком обзоре раскрыть все нюансы с вязанные с её использованием, их множество как технических, так и связанных с законодательными нормами. Одно не вызывает сомнения, что это наиболее эффективная технология для анонимной работы в интернете, из всех доступных простому пользователю.

safezone.cc

Зачем нужен VPN и что это такое

VPN нынче актуален, как никогда прежде. Даже в домашних роутерах стали появляться не просто VPN-серверы, а еще и с аппаратным ускорением шифрования. Что же такое VPN и для чего он вообще нужен? Попробуем рассказать об этом простыми словами.

Что такое VPN?

Как-то так получилось, что даже в учебниках не дают расширенного и глубокого определения того, что это такое, VPN. Мол, и так ведь все понятно: аббревиатура VPN расшифровывается как Virtual Private Network, то есть виртуальная частная сеть. И зачем еще что-то обсуждать? Что такое «сеть» — понятно: на примитивном уровне это объединение двух и более узлов каким-либо видом связи для того, чтобы они могли обмениваться информацией. Естественно, наиболее удобным способом и с поддержкой всех необходимых сервисов.

Что такое «частная», тоже вроде бы очевидно — не публичная, поэтому и частная. То есть такая, в которой находится не абы кто, а только дозволенные узлы. Если копнуть чуть глубже, то именно эта составляющая VPN и является самой главной, так как она определяет ряд требований к этой самой «частности».

Зачем нужно шифрование? http://t.co/q6kPP2V7nv

— Kaspersky Lab (@Kaspersky_ru) May 23, 2013

Во-первых, надо как-то маркировать участников этой сети и ту информацию, которой они обмениваются, чтобы она не смешивалась с чужой. Во-вторых, определенно полезно эту информацию защитить от посторонних глаз. Ну хотя бы зашифровать, что снова накладывает следующий круг ограничений, связанных со стойкостью этого шифрования.

В-третьих, надо сохранять целостность такого способа передачи информации — не пускать посторонних в частную сеть, проверять источник передаваемых сообщений и следить за тем, чтобы информация нигде не просачивалась в «голом виде». В общем, все как на приватных вечеринках у сильных мира сего: шумят на всю округу, а кто и что там делает — не ясно. И суровая охрана на входе и выходе устраивает не только фейс-, но и прочих мест контроль.

Собрали вместе самые интересные карты интернета: спутники, подводные кабели и все такое https://t.co/nt1a2KrNyy pic.twitter.com/3UWpYLLivT

— Kaspersky Lab (@Kaspersky_ru) November 3, 2015

С понятием «виртуальная» все чуть попроще. Это всего лишь значит, что такая сеть абстрагирована от физической составляющей — ей не важно, по каким и скольким каналам связи она проложена, так как для участников этой сети она работает прозрачно. Или же, с другой стороны, физическая сеть чаще всего просто не принадлежит пользователю виртуальной.

Например, в серьезных организациях сотрудников при подсоединении рабочего ноутбука к любым проводным или беспроводным сетям, находящимся за пределами стен этой самой организации, обязуют сразу же задействовать VPN-подключение до офисной сети. При этом не важно, через какие именно дебри будет установлено это соединение, но можно не сомневаться, что пойдет оно по публичным, чужим сетям связи. Такое соединение принято называть туннелем, впоследствии этот термин нам встретится еще не раз.

Мы раскрываем все секреты безопасного пользования открытыми Wi-Fi-сетями https://t.co/yPoP8nyTzq pic.twitter.com/2VRpZCvqHV

— Kaspersky Lab (@Kaspersky_ru) January 21, 2016

Для чего нужен VPN?

Приведенный выше пример подключения удаленного пользователя к корпоративной сети — один из наиболее типичных сценариев использования VPN. Пользователь ощущает себя как дома — вернее, дома, на отдыхе или в командировке он способен ощутить себя как на работе и может без проблем пользоваться корпоративными сервисами.

Заодно и злоумышленник не сможет просто так пронюхать, чем конкретно занят этот пользователь, какие данные он передает и получает. Более того, в компаниях, озабоченных собственной безопасностью, на всех используемых работниками устройствах принудительно включается обязательное использование VPN-подключений где бы то ни было. Даже использование Интернета в таком случае идет сквозь корпоративную сеть и под строгим надзором службы безопасности!

Второй по распространенности вариант использования схож с первым, только подключаются к корпоративной сети не отдельные пользователи, а целые офисы или здания. Цель та же — надежно и безопасно объединить географически удаленные элементы одной организации в единую сеть.

Это могут быть как крупные представительства корпораций в разных странах, так и раскиданные по городу мясные ларьки ООО «Рога и копыта». Или даже просто камеры, сигнализации и прочие охранные системы. При такой простоте создания VPN — благо кабель каждый раз протягивать не нужно — виртуальные частные сети могут создавать и внутри компаний для объединения и изоляции тех или иных отделов или систем.

Не менее часто организовываются VPN-сети и между серверами или целыми вычислительными кластерами для поддержания их доступности и дублирования данных. Частота их использования напрямую связана с ростом популярности облачных технологий. Причем все вышеперечисленное — это не какие-то временные решения: такие подключения могут поддерживаться (и поддерживаются) годами.

Впрочем, сейчас наметился переход к следующему уровню абстракции — SDN (Software Defined Networks, программно-определяемые сети), которые преподнесут еще немало сюрпризов, в равной степени приятных и не очень. Однако это отдельная и весьма обширная тема, касаться которой мы сейчас не будем.

Центр прикладных исследований компьютерных сетей выпустил первый российский SDN-контроллерhttp://t.co/kNyW7FWqqB pic.twitter.com/Ebgy7lf1AE

— Фонд Сколково (@fondskolkovo) November 6, 2014

У России свой, особый путь применения VPN на практике. Когда-то крупные ISP строили свои сети на основе простых неуправляемых коммутаторов — очевидно, в целях экономии. Для разделения трафика клиентов стали использовать различные варианты VPN-подключений к серверу провайдера, через который и выдавали доступ в Интернет.

Удивительно, но такой метод используется до сих пор, а производители домашних роутеров для российского региона все еще вынуждены добавлять поддержку таких подключений в прошивку своих устройств. Так что в каком-то смысле Россия была лидером по числу одновременных VPN-подключений среди пользователей Сети.

VPN в каждый дом. http://t.co/1V792VCbsA pic.twitter.com/rq6CzDjEXJ

— Habr (@habr_com) December 2, 2014

Контрпример таких постоянных VPN-соединений — это сессионные подключения. Они нередко используются при предоставлении клиентского доступа к различным сервисам, которые, как правило, связаны с обработкой очень чувствительной информации в области финансов, здравоохранения, юриспруденции.

Впрочем, для обычного пользователя гораздо важнее другой вариант практического использования VPN. В наших советах по безопасности Android и iOS настоятельно рекомендуется применять защищенное VPN-соединение до надежного узла (будь то домашний роутер или специальный VPN-провайдер) при подключении к любым публичным сетям, чтобы защитить свой трафик от возможного вмешательства злоумышленников!

Наконец, последний вариант применения VPN в частном порядке — это обход разнообразных сетевых ограничений. Например, для получения доступа к ресурсам, которые заблокированы или не предоставляют свои услуги на определенной территории. Согласно отчету GlobalWebIndex, только в 2014 году для доступа к социальным сетям VPN использовали около 166 млн человек.

Заключение

В общем, очевидно, что VPN нынче — штука полезная, нужная и постоянно набирающая популярность. Конечно, рассказали мы об этой технологии и ее возможностях в самых общих чертах — в реальной жизни есть множество нюансов, связанных с ее использованием, в том числе и законодательных, а не только технических. И уж точно наш рассказ будет неполным без описания популярных реализаций VPN и их развития. Об этом мы и поговорим в следующих двух частях нашего сериала.

blog.kaspersky.kz

Добавить комментарий