Vpn как создать сеть – Как создать Cобственный VPN Пошаговая настройка

Как создать Cобственный VPN Пошаговая настройка

Как создать собственный vpn и пользоваться безопасным серфингом. В этой статье я рассказывал, про впн предоставляемый сервисами. Плюс, множество ip адресов. Минус, вы не контролируете ничего. Например, большинство сервисов утверждают, что не ведут логи и не знают какие сайты посещаете.

На самом деле убедится в этом нельзя. И некоторых из них уже были уличены в том, что обманывали клиентов. Но это не значит, что нет сервисов честных. Хотя сегодня не об этом. Узнайте так же как создать собственную почту из этой статьи.

ОГЛАВЛЕНИЕ:Показать

Покупка vps сервера для vpn

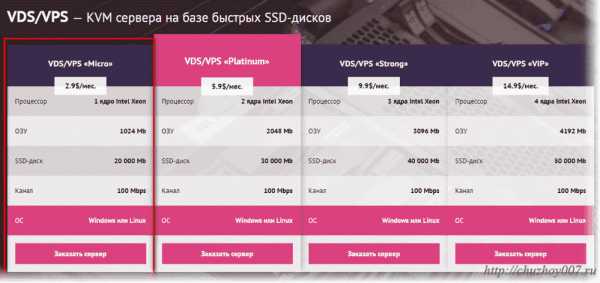

Для работы vpn потребуется виртуальный выделенный сервер. Сейчас они не дорогие поэтому не будет разорительно. Я нашел очень дешево сервера. Всего 2,9 $ в месяц. При этом достаточно для нужд впн. Данный хостер предлагает серверы которые находятся в Нидерландах. Поэтому никаких ограничений для доступа к ресурсам недоступным из других стран не будет.

Для наших целей подойдет тариф «VDS/VPS «Micro»». В дополнение к безопасному серфингу вы получите ещё и персональное облако на 20 Гб. Если нужно больше места то выберите тариф с большим объемом.

Итак закажите сервер в 3 шага:

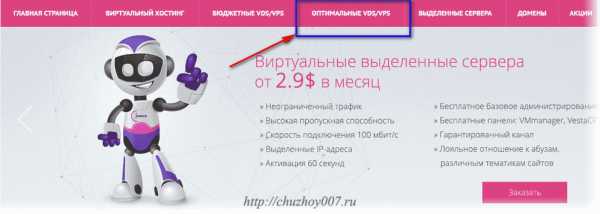

- Зайдите НА САЙТ;

- Перейдите в раздел «Оптимальные VPS/VDS»

- Выберите тариф и нажмите кнопку «Заказать сервер»

Бюджетные серверы на которых применяется технология OpenVZ не подойдет! На них нельзя сделать vpn. Для активации потребуется номер телефона!

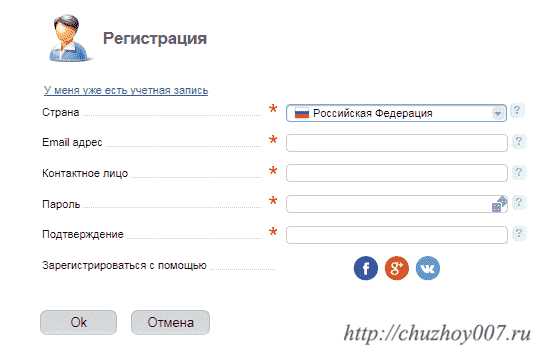

Заполните обязательные поля.

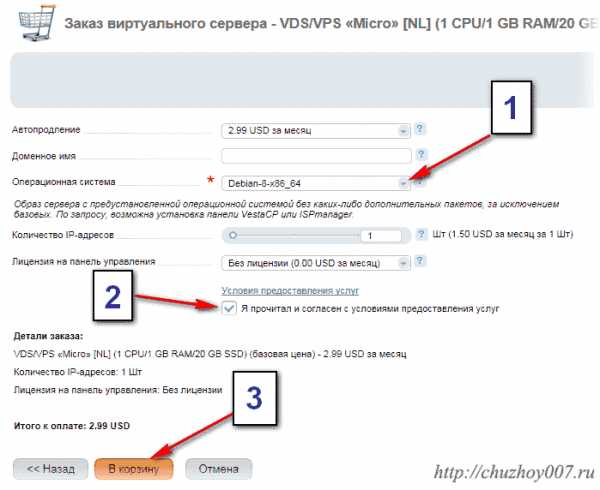

После регистрации вы попадете на страницу заказа в своего кабинета.

Здесь еще раз подтвердите выбранный тариф. Укажите период оплаты и нажмите кнопку «Заказать».

На следующей странице Выберите операционную систему Debian-8x86_64. Прочитайте условия предоставления услуг и поставьте галочку о согласии с ними. Нажмите кнопку «В корзину».

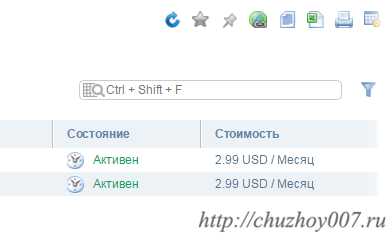

Оплатите хостинг удобным для вас способом. Затем потребуется активировать сервер. Для активации сервера нужно указать номер телефона. Вам позвонит робот и сообщит код активации. После того как сервер будет активирован. В колонке «Состояние», будет написано зеленым цветом «Активен».

Настройка сервера vpn на операционной системе Debian

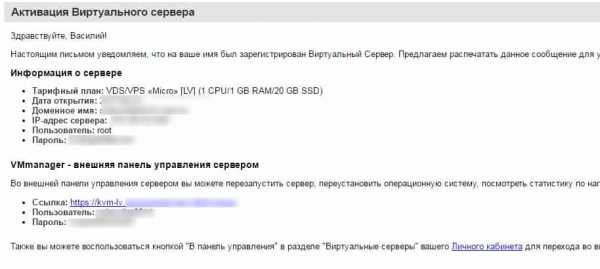

Теперь можно настраивать. Перейдите в раздел «Товары/Услуги». Кликните по вашему серверу. Панель инструментов станет активна. Нажмите кнопку «Инструкция».

Откроется страница с информацией о сервере. Его ip адрес, пароль пользователя «root». Ссылка на страницу управления сервером и реквизитами для входа. Технический домен и тп. Это важная информация не сообщайте её никому.

Подключение к серверу с помощью putty и терминала

Для управления сервером из под windows используйте программу putty. Скачайте её — скачать putty. Установите и запустите её. В поле «Host Name (or ip address)» впишите ip адрес вашего сервера и нажмите кнопку «Open».

В linux Debian так же есть putty. Установить командой:

sudo apt-get update && sudo apt-get install putty

sudo apt-get update && sudo apt-get install putty |

Можно использовать обычный терминал. Для доступа к серверу укажите:

ssh root@ip-сервера

ssh root@ip-сервера |

При первом подключении откроется окно с сообщением о подключении. Нажмите кнопку «Да».

Затем откроется терминал с предложением указать имя пользователя с помощью которого мы хотим зайти «login as». Пользователь у нас пока один -«root» впишите его, затем введите пароль указанный на странице с информацией о сервере.

После того как войдете на сервер измените пароль для пользователя «root». Сделать это можно командой:

введите новый пароль и подтвердите его. Учтите, что при вводе в терминале не будет отображаться символов, как будто вы ничего не набираете.

Менять пароль нужно сразу. Так будет удобней работать в будущем. А некоторые хостеры при первом входе на сервер сразу требуют изменить пароль на свой. И это правильно. В этой статье я рассказал как авторизоваться с помощью ssh-ключа. Это безопасно и можно заходить на сервер не вводя пароль.

1. Установка OpenVPN

Итак, все подготовительные процедуры выполнены. Приступим. Что бы не вводить команды вручную копируйте их и вставляйте в терминал с помощью сочетания двух клавиш «Shift+Insert». Обновите систему:

# apt-get update # apt-get upgrade -y

# apt-get update # apt-get upgrade -y |

Теперь установим openvpn:

# apt-get install openvpn easy-rsa

# apt-get install openvpn easy-rsa |

2. Настройка OpenVPN

Распакуем пример файла конфигурации из /etc/openvpn.

gunzip -c /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz > /etc/openvpn/server.conf

| gunzip -c /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz > /etc/openvpn/server.conf |

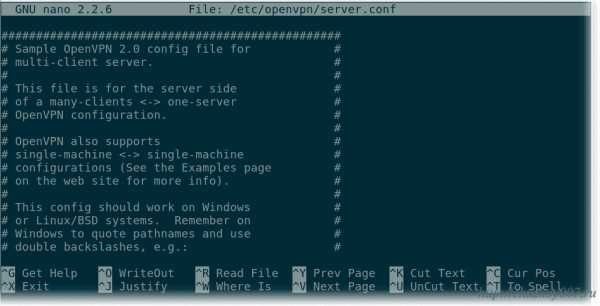

Откройте файл для редактирования с помощью «nano» или любым другим редактором. Я буду показывать на примере нано.

# nano /etc/openvpn/server.conf

# nano /etc/openvpn/server.conf |

В этом файле потребуется изменить параметры. Найдите сроку «dh dh2024.pem» (в более новых версиях уже проставлено нужное значение) и замените её значение на «dh dh3048.pem» (без кавычек). Это повысит уровень шифрования.

Учтите, что мышка здесь не работает. Пользуйтесь курсорными клавишами. Для поиска в редакторе используйте сочетание клавиш «Ctrl+w». Вставлять можно так же по «Shift+insert». Для сохранения изменений используйте сочетание «Ctrl+o» (буква «о» не ноль). Что бы подтвердить сохранение изменений нажмите «Enter». Для выходя из редактора используйте сочетание «Ctrl+x».

Теперь найдите, по очереди, строки:

;push «redirect-gateway def1 bypass-dhcp» ;push «dhcp-option DNS 208.67.222.222″ ;push «dhcp-option DNS 208.67.220.220»

;push «redirect-gateway def1 bypass-dhcp» ;push «dhcp-option DNS 208.67.222.222» ;push «dhcp-option DNS 208.67.220.220» |

Удалите знак точка с запятой «;» в начале строки. Это называется — «раскоментировать». В результате они должны выглядеть так:

push «redirect-gateway def1 bypass-dhcp» push «dhcp-option DNS 208.67.222.222″ push «dhcp-option DNS 208.67.220.220»

push «redirect-gateway def1 bypass-dhcp» push «dhcp-option DNS 208.67.222.222» push «dhcp-option DNS 208.67.220.220» |

Далее, раскоментируйте строки:

;user nobody ;group nogroup

;user nobody ;group nogroup |

Сохраните файл и закройте редактор.

3. Включить Packet Forwarding

Разрешим пересылку пакетов:

echo 1 > /proc/sys/net/ipv4/ip_forward

echo 1 > /proc/sys/net/ipv4/ip_forward |

Что бы после перезагрузки перенаправление работало. Откройте и отредактируйте файл:

Найдите строку «#net.ipv4.ip_forward=1». Раскоментируйте её удалив знак решетка («#») в начале строки. В результате она должна выглядеть так:

Сохраните и закройте редактор.

4. Установка и конфигурирование файерволла ufw

Для установки сначала обновите информацию о пакетах:

Теперь установите ufw командой:

Включим разрешение работать с ssh:

Разрешим трафик для openvpn по udp порт 1194:

Разрешим проброс. Откройте в редакторе файл настроек:

Найдите строку — DEFAULT_FORWARD_POLICY=»DROP». И замените «DROP» на «ACCEPT». В результате строка должна выглядеть так:

DEFAULT_FORWARD_POLICY=»ACCEPT»

DEFAULT_FORWARD_POLICY=»ACCEPT» |

Сохраняем и закрываем.

Если будете использовать на сервере свою почту и сайт то разблокируйте трафик https. Команда:

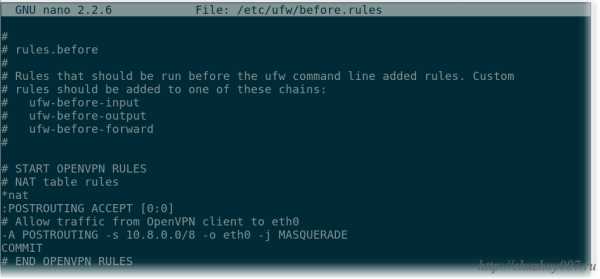

Добавим правило для nat. Откроем файл /etc/ufw/before.rules:

# nano /etc/ufw/before.rules

# nano /etc/ufw/before.rules |

Сразу после записи — «ufw-before-forward». Вставьте добавьте правило:

# START OPENVPN RULES # NAT table rules *nat :POSTROUTING ACCEPT [0:0] # Allow traffic from OpenVPN client to eth0 -A POSTROUTING -s 10.8.0.0/8 -o eth0 -j MASQUERADE COMMIT # END OPENVPN RULES

# START OPENVPN RULES # NAT table rules *nat :POSTROUTING ACCEPT [0:0] # Allow traffic from OpenVPN client to eth0 -A POSTROUTING -s 10.8.0.0/8 -o eth0 -j MASQUERADE COMMIT # END OPENVPN RULES |

Должно выглядеть так:

# # rules.before # # Rules that should be run before the ufw command line added rules. Custom # rules should be added to one of these chains: # ufw-before-input # ufw-before-output # ufw-before-forward # # START OPENVPN RULES # NAT table rules *nat :POSTROUTING ACCEPT [0:0] # Allow traffic from OpenVPN client to eth0 -A POSTROUTING -s 10.8.0.0/8 -o eth0 -j MASQUERADE COMMIT # END OPENVPN RULES

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 |

# # rules.before # # Rules that should be run before the ufw command line added rules. Custom # rules should be added to one of these chains: # ufw-before-input # ufw-before-output # ufw-before-forward #

# START OPENVPN RULES # NAT table rules *nat :POSTROUTING ACCEPT [0:0] # Allow traffic from OpenVPN client to eth0 -A POSTROUTING -s 10.8.0.0/8 -o eth0 -j MASQUERADE COMMIT # END OPENVPN RULES |

Вот скришот, для наглядности.

Включим ufw командой:

Будет выведено сообщение — «Command may disrupt existing ssh connections. Proceed with operation (y|n)?». Ответить «y». Проверим состояние:

Вывод должен быть примерно таким:

Status: active To Action From — —— —- 22 ALLOW Anywhere 1194/udp ALLOW Anywhere 22 ALLOW Anywhere (v6) 1194/udp ALLOW Anywhere (v6)

Status: active

To Action From — —— —- 22 ALLOW Anywhere 1194/udp ALLOW Anywhere 22 ALLOW Anywhere (v6) 1194/udp ALLOW Anywhere (v6) |

Если так. Значит всё в порядке. Переходим к следующему шагу.

5. Создаем центр сертификации

Копируем скрипты командой:

# cp -r /usr/share/easy-rsa/ /etc/openvpn

# cp -r /usr/share/easy-rsa/ /etc/openvpn |

Создадим директорию для ключей:

# mkdir /etc/openvpn/easy-rsa/keys

# mkdir /etc/openvpn/easy-rsa/keys |

Измените настройки по умолчанию:

# nano /etc/openvpn/easy-rsa/vars

# nano /etc/openvpn/easy-rsa/vars |

Измените значения, выделенные красным, на свои.

export KEY_COUNTRY=»US»

export KEY_PROVINCE=»TX»

export KEY_CITY=»Dallas»

export KEY_ORG=»My Company Name»

export KEY_EMAIL=»[email protected]»

export KEY_OU=»MYOrganizationalUnit»

Замените в строке:

# X509 Subject Field

export KEY_NAME=»EasyRSA»

Значение «EasyRSA» на «server». Можно изменить на любое другое. В этом случае дальше в инструкции не забывайте менять «server» на своё.

Должно получиться так:

# X509 Subject Field

export KEY_NAME=»server»

Сохраните и закройте редактор.

Генерируем ключи Diffie-Helman:

Дайте команду:

# openssl dhparam -out /etc/openvpn/dh3048.pem 2048

# openssl dhparam -out /etc/openvpn/dh3048.pem 2048 |

Генерация займет какое то время. Затем перейдите в каталог /etc/openvpn/easy-rsa:

# cd /etc/openvpn/easy-rsa

# cd /etc/openvpn/easy-rsa |

Инициализируем скрипт:

Будет выведено предупреждение — «NOTE: If you run ./clean-all, I will be doing a rm -rf on /etc/openvpn/easy-rsa/keys». Не нужно волноваться.

Очистим ключи:

Далее:

Нажимайте «Enter» на все запросы.

Если создаете в версии более свежей чем на момент написания данного руководства то можете столкнуться с сообщением:

«The correct version should have a comment that says: easy-rsa version 2.x»

Это и понятно, такого файла нет. Что бы решить проблему создайте линк на существующий файл. Для этого перейдите в папку (если вы еще не в этой директории) /etc/openvpn/rsa/ :

и дайте команду:

ln -s openssl-1.0.0.cnf openssl.cnf

ln -s openssl-1.0.0.cnf openssl.cnf |

Затем повторите команду «./build-ca»

6. Генерируем сертификаты и ключи для сервера

Создадим ключ для сервера:

# ./build-key-server server

# ./build-key-server server |

Начнется генерация и будут отображаться значения заполненные нами ранее в файле vars. Подтверждайте нажимая «Enter». В полях:

A challenge password []:

An optional company name []:

ничего не пишете, так же нажмите «Enter». На впопросы:

Sign the certificate? [y/n]

1 out of 1 certificate requests certified, commit? [y/n]

Отвечайте утвердительно, нажав клавишу «y». Если все было сделано правильно, увидим сообщение:

Write out database with 1 new entries

Data Base Updated

Последний ключ для tls аутентификации:

# openvpn —genkey —secret /etc/openvpn/easy-rsa/keys/ta.key

Переходим к следующему шагу.

7. Копирование серверных сертификатов и ключей

Скопируем сертификаты и ключи командой:

# cp /etc/openvpn/easy-rsa/keys/{server.crt,server.key,ca.crt,ta.key} /etc/openvpn

*Если значение «server» менялось. Не забудьте подставлять своё.

Проверить можно командой:

Теперь можно запустить openvpn командой:

Проверим статус работы openvpn:

Если всё в порядке. Сообщение должно быть таким:

«* openvpn.service — OpenVPN service

Loaded: loaded (/lib/systemd/system/openvpn.service; enabled)

Active: active (exited) since Thu 2015-06-25 02:20:18 EDT; 9s ago

Process: 2505 ExecStart=/bin/true (code=exited, status=0/SUCCESS)

Main PID: 2505 (code=exited, status=0/SUCCESS)»

Скриншот для наглядности:

8. Генерация ключей и сертификатов для клиента

Первое:

*отвечаем по примеру сервера.

Копируем:

# cp /usr/share/doc/openvpn/examples/sample-config-files/client.conf /etc/openvpn/easy-rsa/keys/client.ovpn

# cp /usr/share/doc/openvpn/examples/sample-config-files/client.conf /etc/openvpn/easy-rsa/keys/client.ovpn |

Редактируем файл client.ovpn:

# nano /etc/openvpn/easy-rsa/keys/client.ovpn

# nano /etc/openvpn/easy-rsa/keys/client.ovpn |

Указываем адрес своего сервера в строке — «my-server-ip»:

# The hostname/IP and port of the server.

# You can have multiple remote entries

# to load balance between the servers.

remote my-server-ip 1194

Вместо слов «my-server-ip» укажите ip вашего сервера.

К сожалению слова «my-server-ip» постоянно меняются на другие. Например на «my-server-1» и т.п. Учитывайте это.

Раскоментировать строки, user nobody и group nogroup. Должно выглядеть так:

# Downgrade privileges after initialization (non-Windows only) user nobody group nogroup

# Downgrade privileges after initialization (non-Windows only) user nobody group nogroup |

Сохраните.

9. Унифицируем ключи для клиентов

Откройте файл client.ovpn:

# nano /etc/openvpn/easy-rsa/keys/client.ovpn

# nano /etc/openvpn/easy-rsa/keys/client.ovpn |

Закоментируйте строки; ca ca.crt, cert client.crt, key client.key. Приведя к виду:

# SSL/TLS parms. # . . . ;ca ca.crt ;cert client.crt ;key client.key

# SSL/TLS parms. # . . . ;ca ca.crt ;cert client.crt ;key client.key |

Обратите внимание. Здесь нужно добавить знак «;» а не удалить! Сохраняем и продолжаем.

Далее по очереди выполнить команды в три этапа:

1. Блок команд:

# echo ‘<ca>’ >> /etc/openvpn/easy-rsa/keys/client.ovpn # cat /etc/openvpn/ca.crt >> /etc/openvpn/easy-rsa/keys/client.ovpn # echo ‘</ca>’ >> /etc/openvpn/easy-rsa/keys/client.ovpn

# echo ‘<ca>’ >> /etc/openvpn/easy-rsa/keys/client.ovpn # cat /etc/openvpn/ca.crt >> /etc/openvpn/easy-rsa/keys/client.ovpn # echo ‘</ca>’ >> /etc/openvpn/easy-rsa/keys/client.ovpn |

2. Блок

# echo ‘<cert>’ >> /etc/openvpn/easy-rsa/keys/client.ovpn # cat /etc/openvpn/easy-rsa/keys/client1.crt >> /etc/openvpn/easy-rsa/keys/client.ovpn # echo ‘</cert>’ >> /etc/openvpn/easy-rsa/keys/client.ovpn

# echo ‘<cert>’ >> /etc/openvpn/easy-rsa/keys/client.ovpn # cat /etc/openvpn/easy-rsa/keys/client1.crt >> /etc/openvpn/easy-rsa/keys/client.ovpn # echo ‘</cert>’ >> /etc/openvpn/easy-rsa/keys/client.ovpn |

3. Блок

# echo ‘<key>’ >> /etc/openvpn/easy-rsa/keys/client.ovpn # cat /etc/openvpn/easy-rsa/keys/client1.key >> /etc/openvpn/easy-rsa/keys/client.ovpn # echo ‘</key>’ >> /etc/openvpn/easy-rsa/keys/client.ovpn

# echo ‘<key>’ >> /etc/openvpn/easy-rsa/keys/client.ovpn # cat /etc/openvpn/easy-rsa/keys/client1.key >> /etc/openvpn/easy-rsa/keys/client.ovpn # echo ‘</key>’ >> /etc/openvpn/easy-rsa/keys/client.ovpn |

На этом всё. Теперь нужно скопировать сертификаты и ключи на локальный компьютер. Это можно сделать с помощью любого ftp менеджера, например filezilla. При настройке подключения к серверу выберите протокол — «SFTP — SSH File Transport Protocol». Тип входа — «Нормальный». Укажите логин и пароль.

Скачайте себе 4 файла:

- client1.crt

- client1.key

- client.ovpn

- ca.crt

- ta.key

Файл «ca.crt» лежит в папке — /etc/openvpn/. Остальные в папке — /etc/openvpn/easy-rsa/keys/.

Для работы с сервером не требующем прав главного пользователя root, например, загрузка файлов на сервер с помощью filezilla и т.п., создайте обычного пользователя. Вот в этой статье я рассказал как создавать пользователей в линукс. Обязательно сделайте. Это нужно для безопасности вашего сервера!

Отключаем логи сервера openvpn

После того как убедились, что всё работает отключите логи. Для этого отредактируем файл server.conf.

# nano /etc/openvpn/server.conf

# nano /etc/openvpn/server.conf |

Найдите параметр «verb». Измените его значение с 3 на 0. В самый конец файла допишите:

log /dev/null status /dev/null log-append /dev/null

log /dev/null status /dev/null log-append /dev/null |

Сохраните и закройте. После этого перезапустите сервис командой:

# /etc/init.d/openvpn restart

# /etc/init.d/openvpn restart |

Теперь у вас есть собственный vpn сервис без логов и дополнительное место для хранения данных. Эта инструкция подойдет, почти, для любого хостера который позволяет создавать впн и операционной системы Debian. Если нужен сервер в России то хорошим вариантом по соотношению цена/качество будет firsvds. Как подключится к своему впн читайте в этой статье. Также изучите этот материал в котором рассказано как настроить брандмауэр, что бы весь трафик шел через vpn.

Такой вариант будет хорошим решением для защиты своей частной жизни. Не используйте vpn для противозаконных действий!

Я подготовил список самых востребованных команд терминала:

//yadi.sk/d/5MX6QXFm3LkLHM

chuzhoy007.ru

Как настроить свой собственный VPN-сервер

Читайте, как настроить VPN-сервер на своём ПК, с использованием специального оборудования или стандартными способами Windows. VPN (англ. Virtual Private Network ) – виртуальная частная сеть – это собирательное общее название технологии, которая обеспечивает возможность одного или нескольких сетевых соединений (логических сетей) поверх другой сети (как вариант – Интернет).

Содержание:

Содержание:- Для чего нужен VPN?

- Способы создания VPN-сервера:

VPN очень полезны, не зависимо от того, где вы их используете: путешествуете ли вы по миру, работает ли вы в офисе или подключены к публичной точке доступа Wi-Fi в кафе в своем родном городе. Только вам необязательно использовать платную услугу VPN – вы можете разместить свой собственный VPN-сервер на дому.

Достаточно важным критерием при создании VPN является показатель скорости загрузки вашего домашнего интернет- соединения. Если пропускная способность очень мала, то вам лучше просто использовать платный VPN-сервис. Поставщики интернет-услуг обычно предлагают гораздо меньшую пропускную способность, чем необходимо для создания виртуальной сети. Тем не менее, если ваше Интернет-соединение обладает достаточной способностью, настройка VPN-сервера дома может быть для вас очень актуальной.

Для чего нужен VPN?

Домашний VPN предоставляет вам зашифрованный туннель – соединение, позволяющее вам использовать открытые публичные сети Wi-Fi для создания подключения к нужной VPN –сети. Вы можете пользоваться VPN с любых устройств на разных операционных системах: Android, iOS, ChromeOS, Windows, Linux или macOS; можете получить доступ к различным сервисам конкретной страны, даже находясь за ее пределами. VPN обеспечит безопасный доступ к вашей домашней сети из любого места. Вы даже можете открыть доступ к сети своим родственникам, друзьям или коллегам, разрешая им использовать сервера, размещенные в вашей домашней сети. Например, это позволит вам обмениваться данными, делиться фото и видео файлами, документами, проектами, иметь возможность постоянно общаться и быть на связи. Также вы можете играть в компьютерные игры, предназначенные для локальной сети, – хотя есть и более простые способы настройки временной сети для игр с друзьями.

VPN-сеть также полезна для подключения к различным услугам во время поездок. Например, вы можете использовать Netflix или другие сервисы для получения потокового видео во время поездок, воспользоваться любой библиотекой или каталогом фильмов и записей.

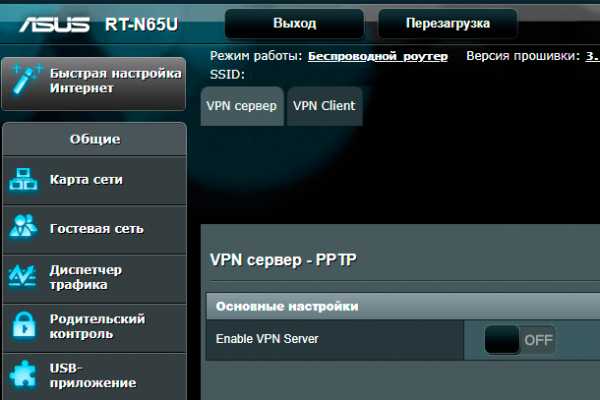

Способ 1. Использование маршрутизатора с возможностями VPN

Вместо того, чтобы пытаться настроить VPN самостоятельно, вы можете сразу купить готовое предварительно настроенное VPN-решение. Высокопроизводительные домашние маршрутизаторы (роутеры) часто продаются со встроенными VPN-серверами – просто найдите беспроводной маршрутизатор, в котором присутствует такой сервер. Зачастую это роутеры в средней и высокой ценовых диапазонах. Затем вы можете использовать веб-интерфейс вашего маршрутизатора для активации и настройки VPN-сервера. Обязательно проверьте и выберите такой маршрутизатор, который поддерживает тот тип VPN, который вы хотите использовать.

Способ 2. Используйте маршрутизатор, поддерживающий DD-WRT или другую стороннюю прошивку

Пользовательская прошивка маршрутизатора – это, в основном, новая операционная система, которую вы можете использовать на своем маршрутизаторе взамен имеющейся стандартной операционной системы маршрутизатора. DD-WRT является самой популярной прошивкой, но также хорошо работает и другие операционные системы, например OpenWrt.

Если у вас есть маршрутизатор, поддерживающий использование DD-WRT, OpenWrt или любую другую стороннюю операционную систему, то вы можете запустить его с помощью этой прошивки, чтобы получить больше возможностей. DD-WRT и другая аналогичная прошивка включают в себя встроенную поддержку VPN-сервера. Поэтому вы можете размещать VPN-сервер даже на тех маршрутизаторах, которые изначально поставляются без программного обеспечения, поддерживающего создание и управление VPN-сервером.

Обязательно выбирайте маршрутизатор со встроенной поддержкой сторонних производителей операционных систем. Выполните установку пользовательской прошивки маршрутизатора и включите VPN-сервер.

Способ 3. Создайте свой собственный выделенный VPN-сервер

Вы также можете просто использовать программное обеспечение для настройки VPN-сервера на одном из своих компьютеров.

Приложение Apple Server (также как и Windows) предлагает встроенный способ размещения VPN-сервера. Тем не менее, это не самые мощные и безопасные варианты. И они могут быть слишком требовательны, чтобы настроить VPN-сервер и заставить его работать правильно.

Вы также можете установить сторонний VPN-сервер, такой как OpenVPN. VPN-серверы доступны для каждой операционной системы, от Windows до Mac и Linux. Вам просто нужно перенаправить соответствующие порты с вашего маршрутизатора на компьютер, на котором запущено серверное программное обеспечение.

Существует также возможность переоборудования собственного выделенного устройства в VPN-сервер. Вы можете взять одноплатный компьютер Raspberry Pi (малинка) и установить программное обеспечение сервера OpenVPN, превратив его в легкий, маломощный VPN-сервер. Вы даже можете установить на него другое серверное программное обеспечение и использовать его в качестве многоцелевого сервера.

Где еще можно разместить собственный VPN-сервер

Есть еще один вариант, который находится посередине между размещением VPN-сервера на вашем собственном оборудовании и оплатой услуг VPN-провайдера, который предоставляет вам VPN-сервис и удобное приложение.

Вы можете разместить свой собственный VPN-сервер на веб-хостинге. И на самом деле, это поможет сэкономить вам небольшую сумму, чем если бы вы воспользовались услугами выделенного VPN-провайдера. Вы заплатите хостинг-провайдеру за серверный хостинг, а затем установите VPN-сервер в том месте, которое они вам предоставили.

В зависимости от возможностей и стоимости пакетов услуг хостинг-провайдера это может быть быстрый способ подключения, когда вы добавляете VPN-сервер и получаете контрольную панель управления к нему. Или может вам придётся заняться настройкой сервера вручную полностью с самого начала.

При настройке VPN дома вы, вероятно, захотите настроить динамический DNS на своем маршрутизаторе. Динамический DNS всегда отслеживает изменения вашего IP-адреса и связывает его с актуальным, на данный момент, IP-адресом вашего компьютера. Это даст вам простую возможность всегда получать доступ к своей VPN, даже если IP-адрес вашего домашнего интернет-соединения изменился.

Однако, очень важно, не забыть настроить безопасный VPN-сервер. Вам нужна надежная безопасная сеть, чтобы никто не мог к ней подключиться без соответствующего разрешения. Это может быть вариант защиты с использованием пароля (но, желательно, регулярно его менять). Или другой вариант, как предлагает OpenVPN, использовать предустановленный ключ, один из самых простых способов надежной аутентификации.

hetmanrecovery.com

Как создать и настроить VPN-сервер на Windows 7

Автор admin На чтение 14 мин. Опубликовано

Помимо мощного компьютера и внушительного списка дополнительных программ для удобного сёрфинга и безопасной работы в интернете, необходим надёжный сервер — инструмент, который обеспечивает связь с людьми, сервисами, компаниями и информационными сайтами. Среди разных типов наиболее удачным выбором будет VPN-сервер хотя бы потому, что он как опция входит в операционную систему Windows. Читайте дальше, и сможете самостоятельно и без затрат запустить и настроить его на Windows 7.

Подключение и настройка VPN-сервера

Не пугайтесь. Создать и подготовить к корректной работе VPN-сервер несложно, но обязательное условие — наличие у вас администраторских прав.

Что такое VPN-сервер

Буквально VPN (Virtual Private Network) переводится как «виртуальная частная сеть». Технически это такая совокупность протоколов и архитектуры решений, которая обеспечивает защищённую коммуникацию в цифровой среде. По сути VPN представляет собой безопасную надстройку поверх привычной виртуальной сети.

Установка и настройка VPN-сервера не потребует от вас много времени, так как он уже встроен в операционную систему Windows. По мнению экспертов, наиболее удачная конфигурация частного сервера содержится именно на этой платформе.

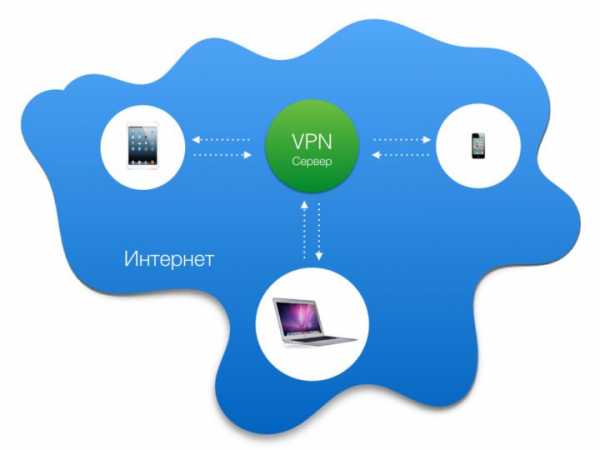

Так выглядит упрощённая схема подключения через VPN-сервер

Так выглядит упрощённая схема подключения через VPN-серверРабота сервера заключается в создании туннелей, соединяющих пользователя с теми конечными «точками», куда он стремится попасть. Причём информация шифруется по сложному алгоритму, раскодировать который практически невозможно. Никто извне проникнуть внутрь туннеля не может. Сервер блокирует такие попытки, оставляя хорошо защищённой личную информацию — переписку, звонки, сообщения, видео- и аудиофайлы.

Для чего он нужен

Суть ответа в тех задачах, которые выполняет сервер. Он не только объединяет в виртуальном пространстве множество устройств, таких как компьютерные терминалы, ноутбуки, планшеты и даже мобильные девайсы. Его технология обеспечивает анонимность, шифрование данных и защиту конфиденциальной информации от перехвата злоумышленниками.

Некоторые возразят: у нас нет нужды в анонимности и защите данных, ибо нечего скрывать. Позвольте вам не поверить. Шифрованным трафиком пользуются далеко не одни злоумышленники, большинство не прочь защитить данные, чтобы «не делиться» паролями доступа к своей банковской карте или не стать объектом шантажа из-за утечки личной информации. Как говорится: глупо оставлять дверь дома открытой, если мир состоит не из одних хороших и добрых людей. Анонимность также добавляет приятную деталь — возможность посещать ресурсы, которые до этого были недоступны по разным причинам.

Одна из наиболее частых причин использования ВПН — нежелание быть привязанным к рабочему месту

Одна из наиболее частых причин использования ВПН — нежелание быть привязанным к рабочему местуНеплохо упомянуть и о выгоде при использовании VPN:

- масштабируемость — не требуется дополнительных затрат при подключении ещё одного участника;

- гибкость — не имеет значения, откуда вы получаете доступ;

- ценная возможность работать где угодно.

VPN-сервер крайне необходим и при создании корпоративных сетей, когда для безопасной работы компании или предприятия требуется ограничить доступ посторонним лицам к циркулирующей среди сотрудников информации. Используя технические решения VPN, нетрудно организовать конфиденциальность клиентов, находящихся вне фирмы.

Как создать и настроить на компьютере с Windows 7: пошаговая инструкция

Последовательность действий, которые нужно выполнить, чтобы запустить и настроить VPN-сервер на платформе Windows 7, такова.

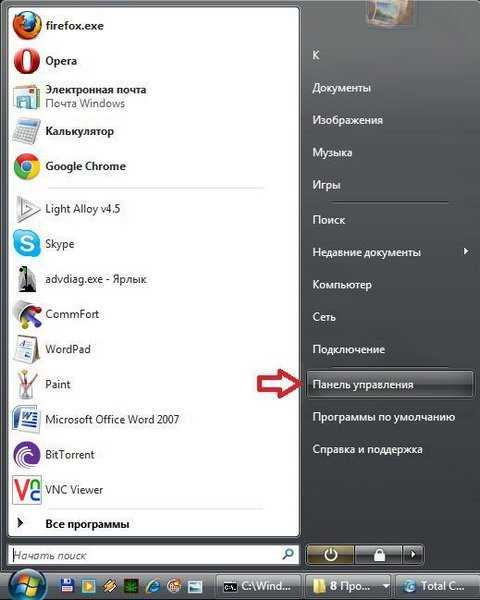

- Откройте меню «Пуск» и перейдите на вкладку «Панель управления».

Перейти из меню «Пуск» в «Панель управления»

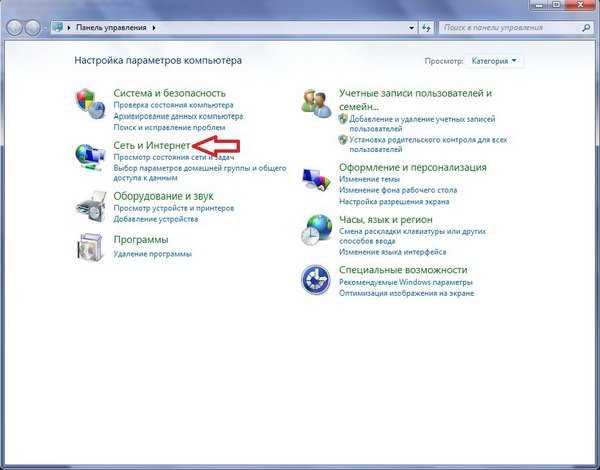

Перейти из меню «Пуск» в «Панель управления» - В «Настройках параметров компьютера» выберите «Сеть и интернет».

Открыть раздел «Сеть и интернет»

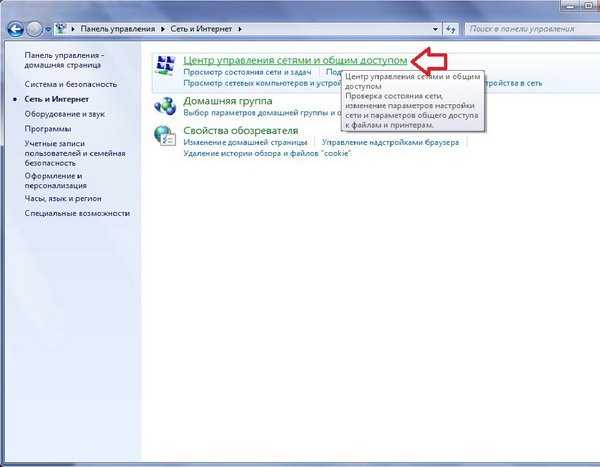

Открыть раздел «Сеть и интернет» - В открывшемся окне кликните «Центр управления сетями и общим доступом».

Выбрать «Центр управления сетями и общим доступом»

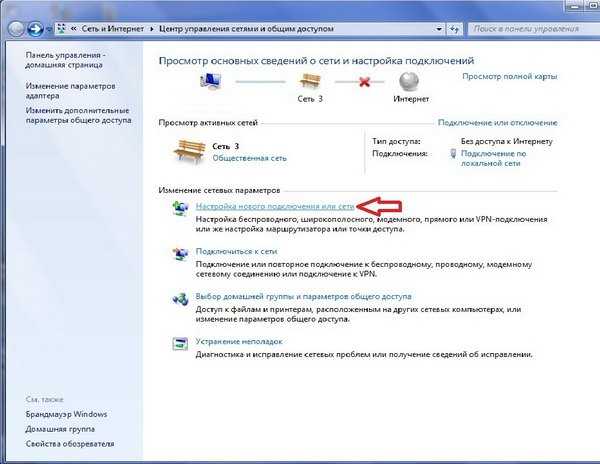

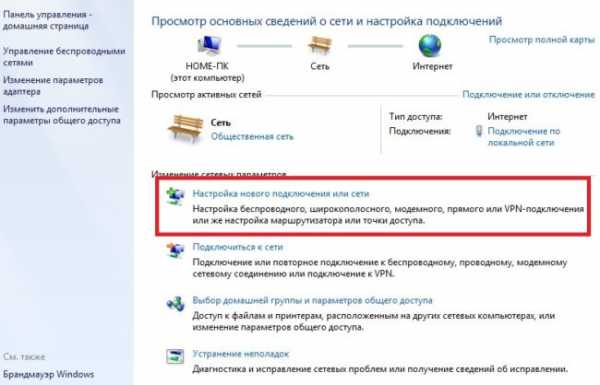

Выбрать «Центр управления сетями и общим доступом» - Затем нажмите «Настройка нового подключения или сети».

Выбрать «Настройка нового подключения или сети»

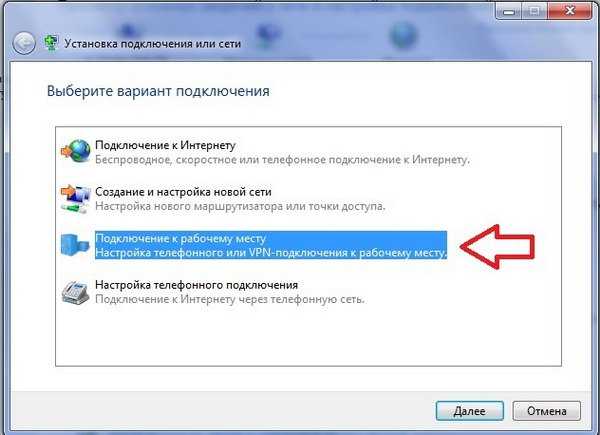

Выбрать «Настройка нового подключения или сети» - Выберите в новом окне «Подключение к рабочему месту».

Нажать на кнопку «Подключение к рабочему месту»

Нажать на кнопку «Подключение к рабочему месту» - Затем нажмите на пункт «Использовать моё подключение к интернету (VPN)».

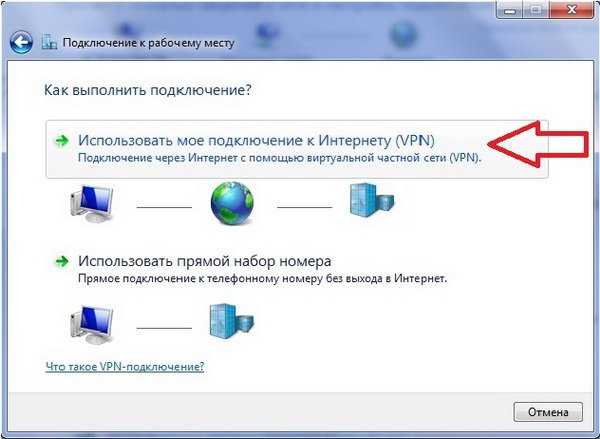

Выбрать пункт «Использовать мое подключение к Интернету (VPN)»

Выбрать пункт «Использовать мое подключение к Интернету (VPN)» - На предложение установить подключение к интернету сразу либо отложить это действие выберите «Отложить настройку подключения к интернету».

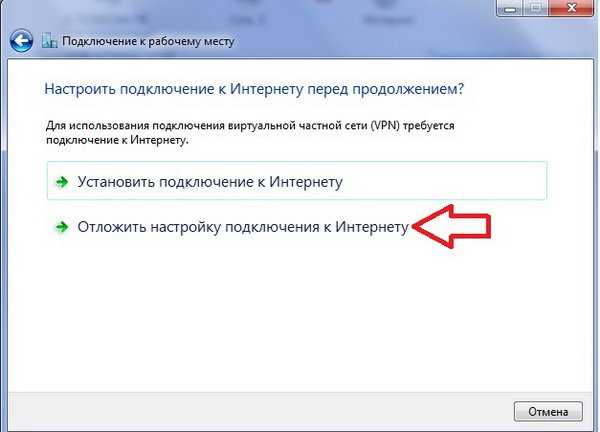

Выбрать «Отложить настройку подключения к Интернету»

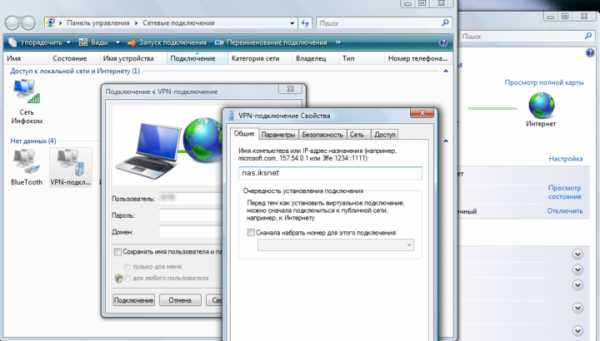

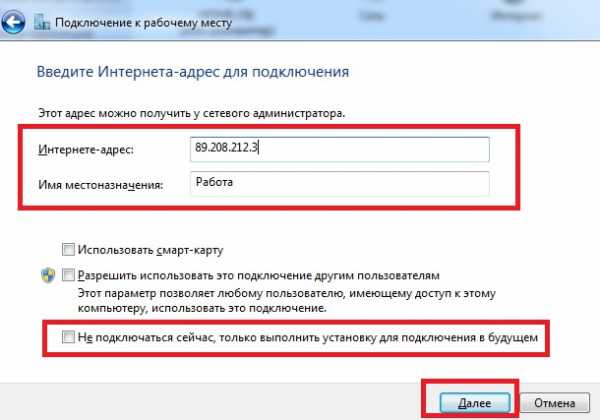

Выбрать «Отложить настройку подключения к Интернету» - Далее напишите адрес сервера, имя местоназначения и придумайте название подключения.

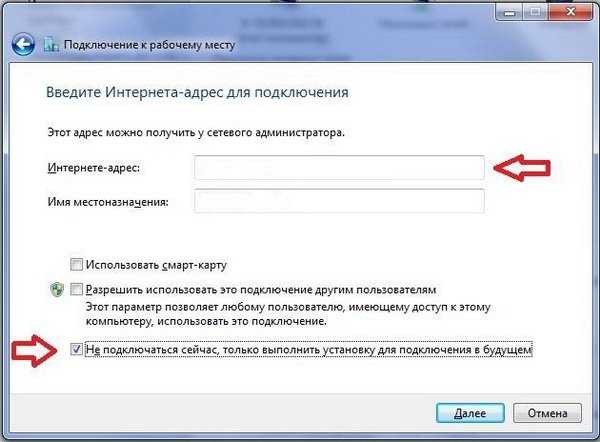

Ввести адрес VPN-сервера, в поле «Имя местоназначения» написать название подключения

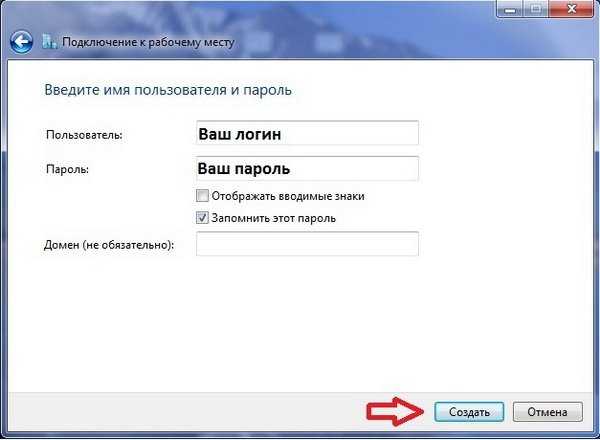

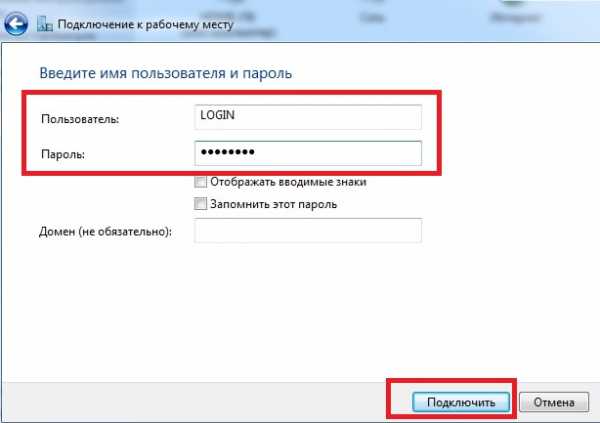

Ввести адрес VPN-сервера, в поле «Имя местоназначения» написать название подключения - В следующем окне введите логин и пароль, которые прописаны на сервере VPN. В поле «Запомнить этот пароль» поставьте «галочку», чтобы не вводить его при каждом подключении. Обязательно сохраните.

Ввести логин и пароль, прописанные на сервере VPN. Поставить «галочку» в поле «Запомнить этот пароль»

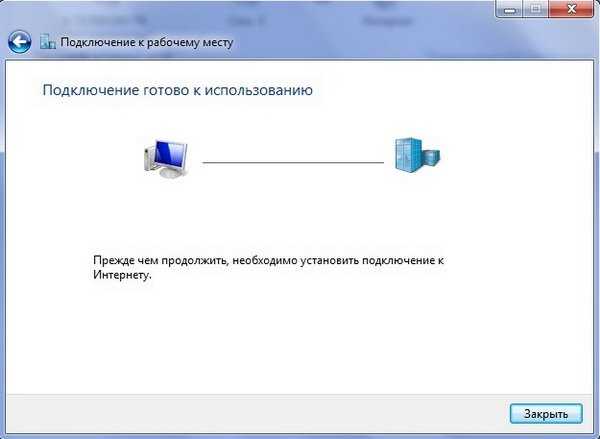

Ввести логин и пароль, прописанные на сервере VPN. Поставить «галочку» в поле «Запомнить этот пароль» - Подключение создано. Нажмите кнопку «Закрыть». Для удобства создайте ярлык программы на «Рабочем столе».

Закрыть окно

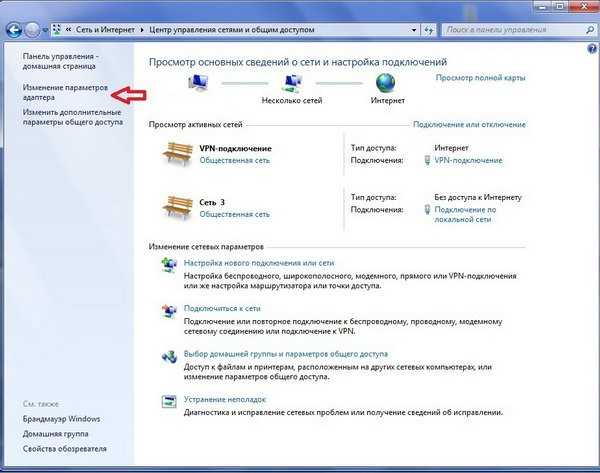

Закрыть окно - Зайдите снова в меню «Пуск», затем в «Панель управления», «Сеть и интернет», «Управление сетями и общим доступом», где выберите пункт «Изменение параметров адаптера».

Зайте в пункт «Изменение параметров адаптера»

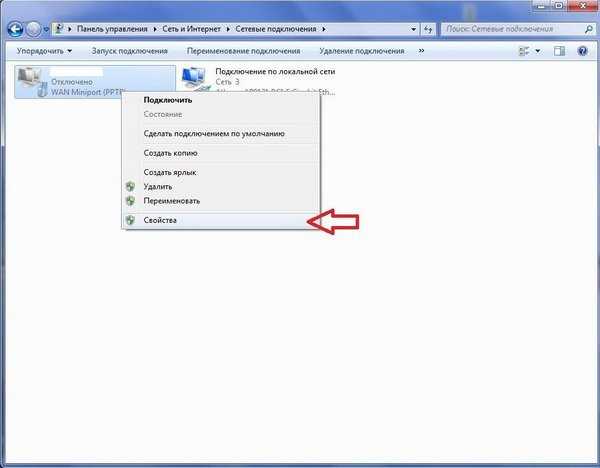

Зайте в пункт «Изменение параметров адаптера» - Найдите в этом окне VPN-подключение и кликните по нему правой кнопкой мыши, затем перейдите в его «Свойства».

В окне VPN-подключения кликнуть по нему правой кнопкой и перейти в его «Свойства»

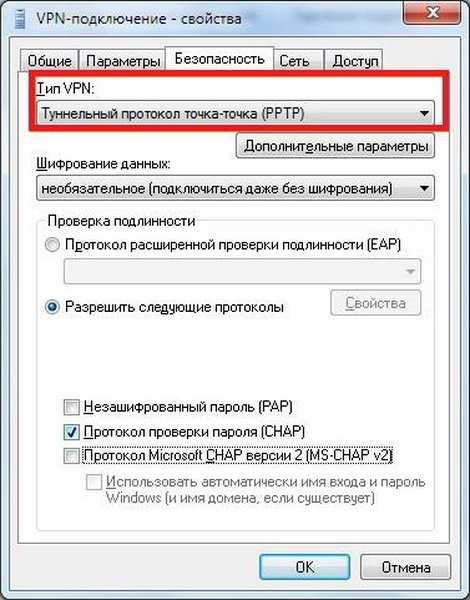

В окне VPN-подключения кликнуть по нему правой кнопкой и перейти в его «Свойства» - Далее выберите пункт «Безопасность», где в поле «Тип VPN» выберите «Туннельный протокол точка-точка (PPTP)», а в поле «Шифрование данных» кликните на пункт «Необязательное».

Открыть «Безопасность» и в поле «Тип VPN» выбрать «Туннельный протокол точка-точка (PPTP)», в поле «Шифрование данных» выбрать «необязательное»

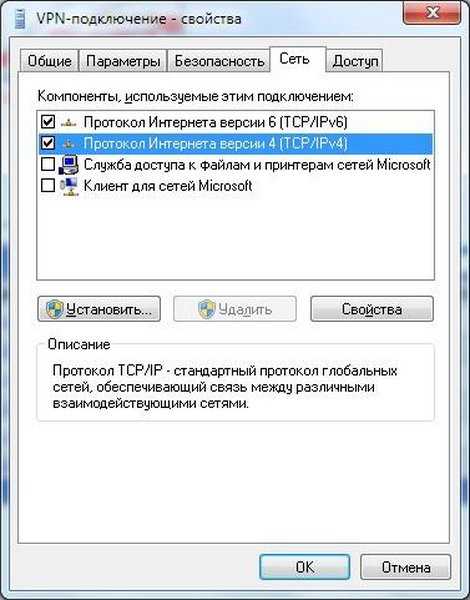

Открыть «Безопасность» и в поле «Тип VPN» выбрать «Туннельный протокол точка-точка (PPTP)», в поле «Шифрование данных» выбрать «необязательное» - В этом же окне, только на вкладке «Сеть», уберите галочки напротив пунктов «Клиент для сетей Microsoft» и «Служба доступа к файлам и принтерам сетей Microsoft».

На вкладке «Сеть» убрать «галочки» напротив пунктов: «Клиент для сетей Microsoft» и «Служба доступа к файлам и принтерам сетей Microsoft»

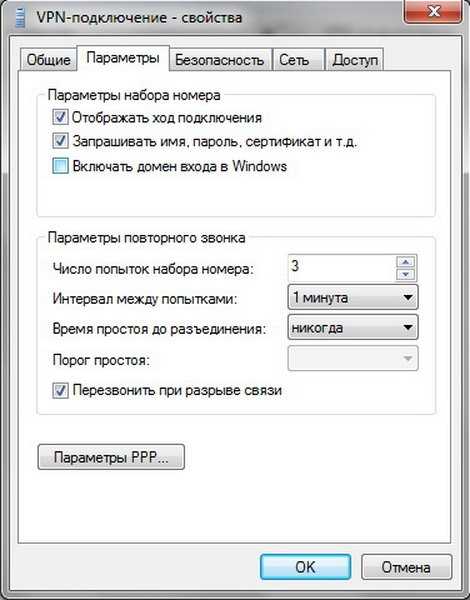

На вкладке «Сеть» убрать «галочки» напротив пунктов: «Клиент для сетей Microsoft» и «Служба доступа к файлам и принтерам сетей Microsoft» - Затем, не закрывая окно, перейдите на вкладку «Параметры» и уберите галочку напротив пункта «Включать домен входа в Windows», после чего нажмите «ОК».

На вкладке «Параметры» убрать «галочку» напротив пункта «Включать домен входа в Windows», затем нажать «ОК»

На вкладке «Параметры» убрать «галочку» напротив пункта «Включать домен входа в Windows», затем нажать «ОК»

Перед запуском VPN запросит локацию. Лучший выбор — «Общественное место», тогда будет обеспечена наибольшая приватность в цифровом пространстве. По желанию в меню «Соединение» настройте параметры шифрования и применения других устройств.

Если остались вопросы по установке и настройке VPN-сервера в Window 7, посмотрите видео.

Видео: как поднять и настроить VPN-соединение в среде Windows 7

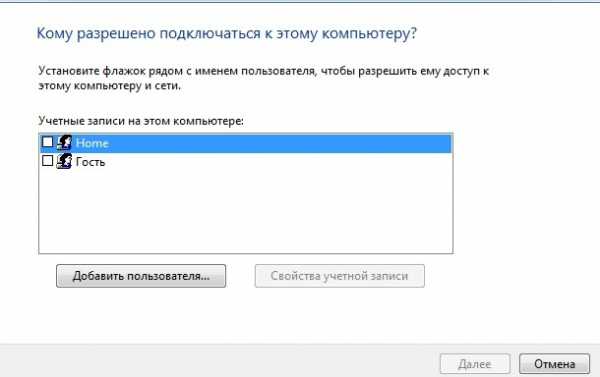

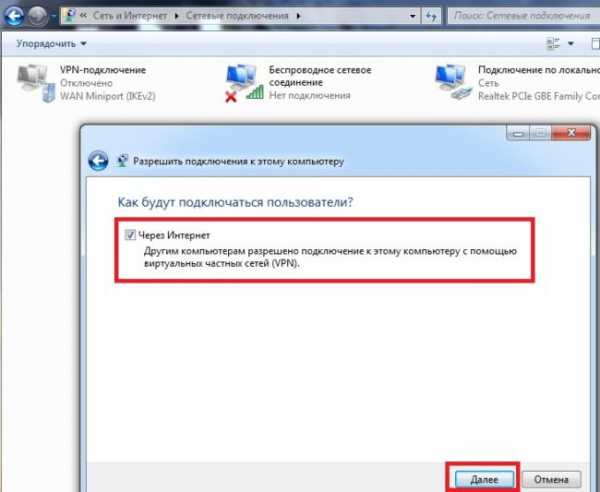

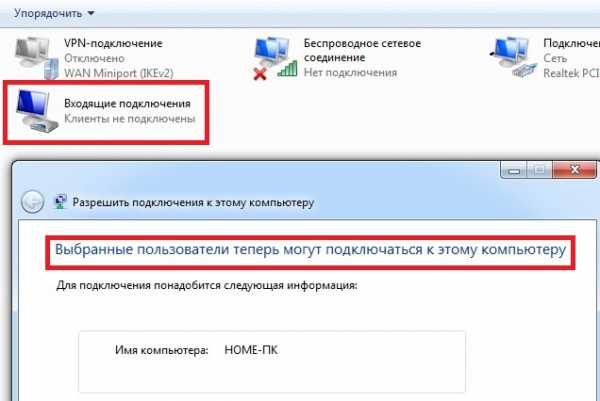

Настройка для нескольких клиентов

Процесс подключения новых участников частной сети происходит следующим образом.

- Перейдите в «Панель управления» => «Сетевые подключения» => «Создание нового подключения».

- Начните работать с «Мастером новых подключений» => «Прямое подключение к другому компьютеру» => «Принимать входящие подключения».

- «Мастер» предложит указать те устройства, с помощью которых планируется принимать входящие подключения, но они не подходят, потому нажмите на «Далее». Когда «Мастер» задаст вопрос о VPN, остановитесь на пункте «Разрешить виртуальные частные сети».

- Ввод параметров авторизации. «Мастер» предлагает выбрать тех пользователей, которым разрешён вход в виртуальную частную сеть. Выбирайте и нажимайте кнопку «Добавить». По требованию «Мастера» введите имя нового пользователя и пароль.

- Настройте TCP/IP-протоколы. Выберите соответствующий пункт в списке протоколов и нажмите на кнопку «Свойства». Для того чтобы клиент мог получить доступ к локальной сети, активируйте опцию «Разрешить звонящим доступ к локальной сети». Далее обозначьте диапазон IP-адресов, которые смогут использовать подключившиеся участники.

Устранение проблем при инсталляции и работе

Запуск VPN нередко сопровождается ошибками. Машина сообщает о них трёхзначной цифрой. Так, ошибки с цифровым значением 6** сообщают о рабочем состоянии сети, но требуется проверить введённую информацию. Имеется в виду тип протокола связи, пароль и имя. Код 7** даёт информацию о присутствии ошибок в настройках подключения. Под кодом 8** скрываются неполадки настройки сети или те, что связаны с банальным отсутствием соединения с интернетом.

Разберём распространённые ошибки и способы их устранения.

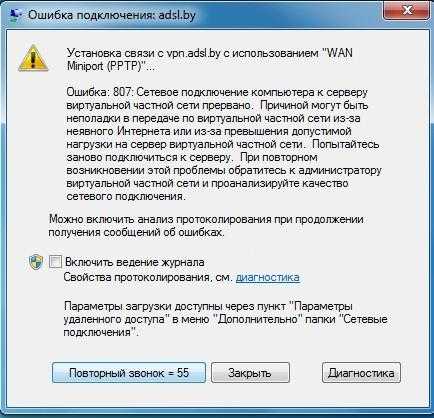

Ошибка 807

Такая ошибка указывает на обрыв подключения к сети. Частая причина — неполадки в передаче трафика из-за низкого качества работы интернета или перегруженности сервера.

Так система сообщает об ошибке 807

Так система сообщает об ошибке 807Есть много вариантов решения проблемы. Попробуйте пересоздать VPN-подключение. Не помогло? Значит, удаляйте систему КВ958869 или лучше восстановите на предшествующее состояние. Снова не получилось? Тогда переведите тип соединения с автоматической функции на «PPTP». Учитывайте, что ошибка 807 возникает также при блокировании брандмауэром/файерволом, поэтому попробуйте отключить их.

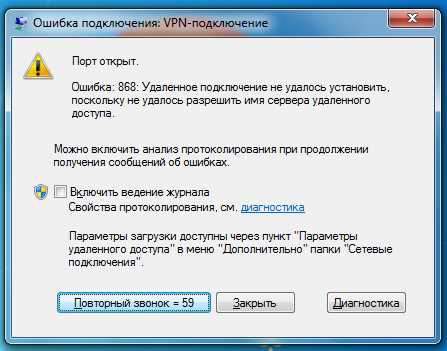

Ошибка 868

Речь идёт о неправильной работе VPN-портов. Часто обрыв происходит из-за неверного имени DNS-сервера. Потому в первую очередь посмотрите протокол TCP/IP. Там либо неправильно указан адрес DNS, либо не введён вовсе.

Так выглядит сообщение об ошибке 868

Так выглядит сообщение об ошибке 868Определите состояние соединения по локальной сети. Во вкладке «Сетевые подключения» последовательно выполните следующие действия: «Пуск» => «Панель управления» => «Сеть и интернет» => «Центр управления сетями» => «Изменения параметров адаптера». Обнаруженный недочёт продиктует дальнейшие действия.

Так, если нет подключения по локальной сети, подключайтесь через VPN. Результата нет? Проверьте, действует ли кабель. При его отключении увидите на соответствующей иконке голубые экраны с красным крестом. Попробуйте правой клавишей сначала отключить, а потом снова подключить соединение. Опять ничего не произошло? Тогда ту же операцию «отключить/подключить» проделайте с кабелем (вручную).

Ошибка ещё остаётся? Займитесь проверкой подключения. Откройте его правой кнопкой и посмотрите, сколько пакетов отправлено — их должно быть не менее 5–7. Если в отправку ушло меньше или вовсе пусто, то выясните, как работает оборудование. Зайдите в «Администрирование» таким путём: «Пуск» => «Панель управления» => «Система и безопасность» => «Администрирование» => «Службы». В списке служб найдите DHCP-клиент. Перезапустите его правой кнопкой. Затем перезагрузите ПК.

Причиной нерабочего состояния бывает и блокировка порта 53. Ваша излишняя осторожность просто-напросто сыграла злую шутку — вы сами запрограммировали систему безопасности таким образом, что она не допускает абсолютно всё. В связи с этим рекомендуется проверить, не заблокирован ли порт 53. Даже если написано «Порт открыт», это вовсе не означает, что соединение проходит. Здесь имеется в виду только готовность к подключению. Просто создайте разрешающее правило для порта 53 в протоколе TCP и UDP. Результата нет? Тогда придётся прибегнуть к крайней мере, то есть переустановить Windows.

Обязательно посмотрите видео с подробной инструкцией открытия порта. Там же показаны способы исправления ошибок соединения с портами.

Видео: открытие порта в локальной сети

Ошибки 734 и 741

Ошибка 734 возникает, когда прерывается «Протокол управления PPP-связью», а ошибка 741 связана с тем, что машина не распознают этот вид шифрования.

Ошибка 734 устраняется с помощью простого алгоритма

Ошибка 734 устраняется с помощью простого алгоритмаИсправить ситуацию помогут простые действия. Дважды щёлкните левой кнопкой по VPN и откройте «Свойства», затем «Безопасность» и снимите отметку с пункта «Требуется шифрование данных». Подтвердите свои намерения.

Это лишь малая часть проблем, которые возникает при запуске VPN, однако почти все они решаются достаточно просто и без особых временных затрат.

Что такое OpenVPN

Самое популярное решение для организации частной сети — OpenVPN. Основное преимущество — экономность, так как трафик идёт в сжатом виде. Среди недостатков программы сложность настройки, которой сейчас мы с вами и займёмся.

OpenVPN — специальная программа для настройки VPN-соединения. Естественно, сначала её нужно инсталлировать на свой компьютер. Брать файл загрузки лучше с официального сайта программы: https://openvpn.net/index.php/open-source/downloads.html#latest-stable

Процесс установки достаточно прост, разве что будет нужно временно отключить антивирус. При загрузке программы в систему вводится виртуальный сетевой адаптер TAP-Win32 Adapter V9 и драйвер к нему. Задача OpenVPN задавать IP-адрес и маску локальной надстройки.

Прежде всего нужно скопировать конфигурационный файл, который вам должен предоставить провайдер. Данные сохраните в папке C:\Program Files\OpenVPN\config. Находясь в ней, кликните на пункт «Вставить».

OpenVPN следует запускать только с администраторскими правами, иначе программа может работать некорректно. Обязательно поменяйте свойства совместимости в ОС. На OpenVPN откройте «Свойства», найдите пункт «Совместимость», где отметьте «Выполнять эту программу от имени администратора». Далее подтвердите ваши действия, кликнув на «ОК». Должно появиться окно лога подключения.

Если вы выполнили все действия верно, то настройка VPN через протокол OpenVPN для Windows 7 прошла удачно. Затруднения всё же возникли? Посмотрите скриншоты пошаговой инструкции настройки Open VPN и небольшое видео.

Настраиваем программу пошагово (фото)

Видео: установка OpenVPN GUI

Настройка IPSec VPN

Стандарт IPSec специально предназначен для усиления безопасности IP-протокола. Позволяет подтвердить подлинность (аутентификацию), а также осуществляет проверку целостности и шифрования IP-пакетов. IPsec содержит протоколы для безопасного обмена ключами:

- RFC 2401 IPSec,

- RFC 2402 AH,

- RFC 2406 ESP,

- RFC 2409 IKE.

Как можно настроить VPN посредством IPsec, изложено в пошаговом руководстве ниже.

- В «Панели управления» кликните «Просмотр: Мелкие значки», потом перейдите на «Центр управления».

- Далее найдите «Настройку нового подключения» на вкладке «Изменение сетевых параметров».

- Завершите действие щелчком по «Подключению к рабочему месту». Перейдите на него по вкладке «Установка подключения или сети».

- Дальше действуете в зависимости от того, было ли ранее установлено на вашу машину VPN. Если да, то во всплывающем окне нажмите «Нет, создать новое подключение и продолжить свои действия». Если нет, то выберите «Использовать моё подключение к интернет».

- Не забудьте добавить адрес вашего VPN, а в строке «Имя местоназначения» напишите имя сервера. Не забудьте про отметку. Выберите графу «Установка для подключения в будущем» и продолжите ваши действия.

- Далее добавьте ваш пароль и логин, зарегистрированные на VPN-сервере. В открывшемся окне дайте согласие на подключение.

- Затем в «Центре управления сетями» измените настройки адаптера.

- И наконец выберите «Тип VPN». Это будет IPsec VPN. Конечно, отметьте, что шифрование необязательно. VPN-канал на IPsec готов!

В завершение темы о IPsec VPN хотелось бы подчеркнуть полезность программы, учитывая два недостатка, которые имеет VPN. Первый и самый серьёзный — уязвимость протокола PPTP. Речь идёт о недостаточной надёжности однофакторной аутентификация. Иначе говоря, когда мы подтверждаем своё право доступа только при помощи логина и пароля. При этом логин или имя пользователя обычно известны, а пароль достаточно часто попадает в руки хакера (например, при внедрении в вашу ОС вируса-трояна). Тогда постороннее лицо получает полный доступ к локальной сети. Второй недостаток — нет никакой возможности проверить, что подключение было проведено доверенным пользователем, а не тем же злоумышленником, который получил доступ к учётной записи.

Видео: настраиваем IPsec-туннель между двумя маршрутизаторами Mikrotik

Теперь, пользователь, вам известны если и не все, то основные шаги по созданию и настройке собственной, полноценной и вполне безопасной виртуальной сети на основе VPN-соединения в среде Windows 7. Вы также узнали, как правильно настроить программы OpenVPN и IPsec VNP. Будьте уверены, частный сервер гарантирует такое же полноценное соединение, как и обычный. Ваш компьютер не заметит разницы между VPN и каналом без шифрования, однако безопасность вашей работы в цифровом пространстве возрастает в несколько раз.

Оцените статью: Поделитесь с друзьями!www.remnabor.net

Как организовать защищённый доступ при помощи VPN / «Актив» corporate blog / Habr

На март 2017 г. доля вакансий о работе с удаленным доступом, размещенных на hh.ru составляла 1,5% или 13 339 вакансий. За год их число удвоилось. В 2014 г. численность удаленных сотрудников оценивалась в 600 тыс. чел или 1% от экономически-активного населения (15–69 лет). J’son & Partners Consulting прогнозирует, что к 2018 г. около 20% всех занятых россиян будут работать удаленно. Например, до конца 2017 г. Билайн планирует перевести на удаленное сотрудничество от 50% до 70% персонала.

Зачем компании переводят сотрудников на удаленку:

- Сокращение затрат компании на аренду и содержание рабочих мест.

- Отсутствие привязки к одной локации дает возможность собирать команду

проекта, которую никогда нельзя было бы собрать в пределах одного города. Дополнительный плюс – возможность использования более дешевой рабочей силы. - Удовлетворение потребности сотрудников в связи с их семейными обстоятельствами.

Мы для себя открыли потребность в VPN более 10 лет назад. Для нас мотиватором предоставления VPN доступа сотрудникам была возможность оперативного доступа в корпоративную сеть из любой точки мира и в любое время дня и ночи.

Вариантов решений достаточно много. Зачастую решение стоит принимать исходя из того, какое оборудование и софт уже используются в компании, навыком настройки какого ПО обладает системный администратор. Начну с того от чего мы отказались сразу, а затем расскажу что мы попробовали в на чем мы в итоге остановились.

VPN в роутерах

Так называемых “китайских решений” на рынке много. Практически любой роутер имеет функциональность встроенного VPN сервера. Обычно это простое вкл/выкл функционала и добавление логинов паролей для пользователей, иногда интеграция с Radius сервером. Почему мы не стали рассматривать подобное решение? Мы прежде всего думаем о своей безопасности и непрерывности работе сервиса. Подобные же железки не могут похвастаться ни надежной защитой (прошивки выходят обычно очень редко, или не выходят в принципе), да и надежность работы оставляет желать лучшего.

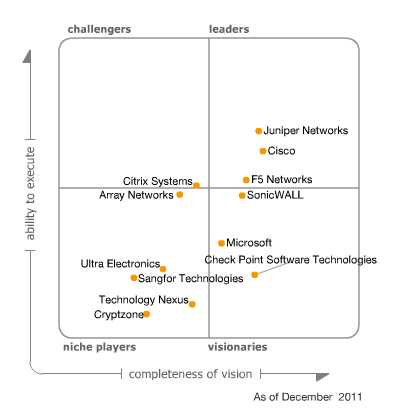

VPN Enterprise класса

Если посмотреть на квадрат Гартнера то на VPN рынке уже давно лидирующие позиции занимают компании, которые производят сетевое оборудование. Juniper, Cisco, Check Point: все они имеют комплексные решения решения, в составе которых есть и VPN сервис.

Минусов у подобных решений, пожалуй, два. Первый и главный — высокая стоимость. Второй — скорость закрытия уязвимостей оставляет желать лучшего, а если не платить ежегодные взносы за поддержку, то обновлений безопасности ждать не стоит. Не так давно появился и третий момент — закладки, встроенные в ПО крупных сетевых вендоров.

Microsoft VPN

10 лет назад мы были компанией, ориентированной прежде всего на Windows. Microsoft предлагает бесплатное решение для тех, у кого вся инфраструктура построена на их базе. В простых случаях настройка не вызывает сложностей даже у начинающего системного администратора. В нашем случае мы хотели выжать из VPN все с точки зрения безопасности, соответственно, использование паролей было исключено. Мы естественно хотели использовать сертификаты вместо паролей и для хранения ключевой пары использовать свой продукт Рутокен ЭЦП. Для реализации проекта нам нужно было: контроллер домена, радиус сервер и правильно поднятая и настроенная инфраструктура PKI. Подробно на настройке я останавливаться не буду, в интернете есть достаточно много информации по данным вопросам, а правильная настройка PKI вообще может потянуть на десяток статей. Первым протоколом, который мы использовали у себя, был протокол PPTP. Долгое время данный вариант VPN нас устраивал, но в конечном итоге нам пришлось отказаться от него по двум причинам: PPTP работал далеко не везде и мы начинали пользоваться не только Windows, но и другими операционными системами. Поэтому мы стали искать альтернативы. Замечу, что поддержка PPTP не так давно была прекращена apple. Для начала мы решили посмотреть, что еще из протоколов может предложить на Microsoft. SSTP/L2TP. SSTP нас устраивал всем, за исключением того, что он работал только на Windows. L2TP данным недостатком не обладал, но его настройка и поддержание его в работе показались нам достаточно затратными и мы решили попробовать альтернативы. Хотелось более простого решения, как для пользователей, так и для администраторов.

OpenVPN

Мы в компании “Актив” искренне любим open source. Выбирая замену Microsoft VPN мы не могли обойти стороной решение OpenVPN. Основным плюсом для нас было то, что решение «из коробки» работает на всех платформах. Поднять сервер в простом случае достаточно просто. Сейчас, используя docker и, к примеру готовый образ, это можно сделать за несколько минут. Но нам хотелось большего. Нам хотелось добавить в проект интеграцию с Microsoft CA, для того, чтобы использовать выданные ранее сертификаты. Нам хотелось добавить поддержку используемых нами токенов. Как настраивать связку OpenVPN и токены описано к примеру вот в этой статье. Сложнее было настроить интеграцию Microsoft CA и OpenVPN, но в целом тоже вполне реализуемо. Получившимся решением мы пользовались около трех лет, но все это время продолжали искать более удобные варианты. Главной возможностью, которую мы получили, перейдя на OpenVPN, был доступ из любой ОС. Но остались еще две претензии: сотрудникам компании нужно пройти 7 кругов ада Microsoft CA для выписывания сертификата, а администраторам по-прежнему приходилось поддерживать достаточно сложную инфраструктуру VPN.

У нас есть знание, как использовать токены в любых операционных системах, у нас есть понимание, как правильно готовить инфраструктуру PKI, мы умеем настраивать разные версии OpenVPN и мы имеем технологии, которые позволяют управлять всем этим удобным для пользователя образом из окна браузера. Так возникла идея нового продукта.

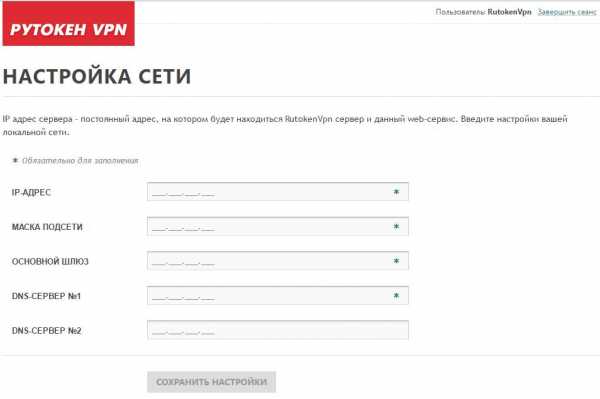

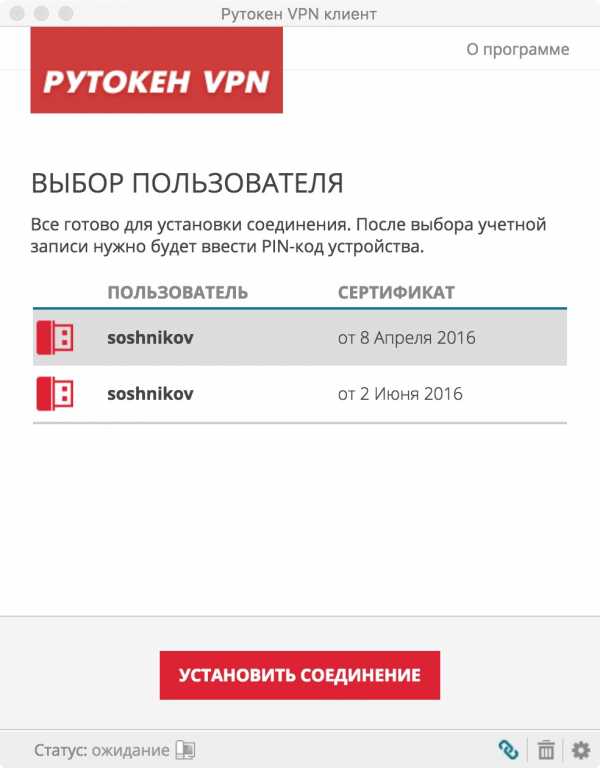

Настройка Рутокен VPN

Мы действительно постарались сделать настройку простой и понятной. Вся настройка занимает всего несколько минут и реализована как мастер начальной настройки. На первом шаге нужно настроить сетевые настройки устройства, думаю комментарии здесь будут лишними.

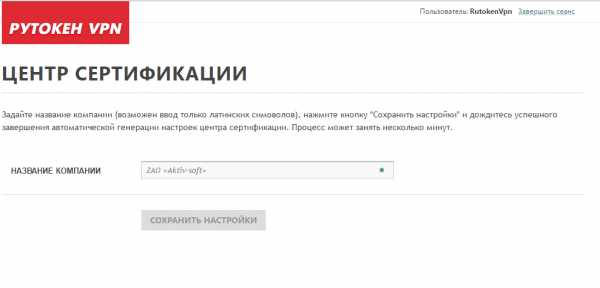

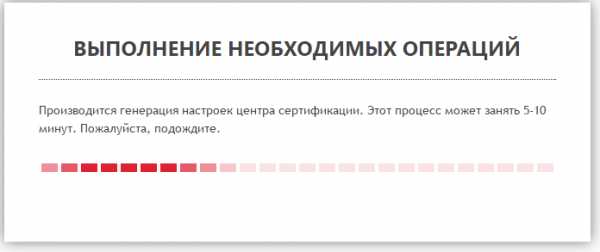

На втором шаге нужно ввести название компании и подождать несколько минут, пока устройство произведет настройку встроенного центра сертификации.

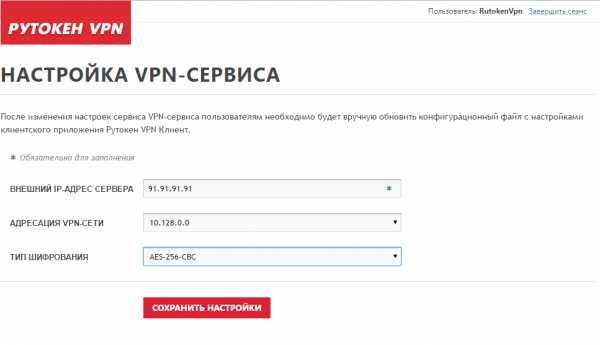

Третьим шагом необходимо настроить сам VPN сервис. Указать внешний IP, на который будет происходить подключение. Выбрать тип шифрования и адресацию сети.

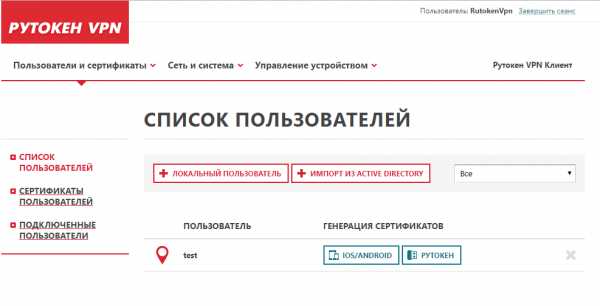

Четвертым шагом настройки мы создаем локальных пользователей, или добавляем их из AD

На этом настройку можно считать завершенной, все остальные действия может произвести сам сотрудник (хотя все может сделать и администратор).

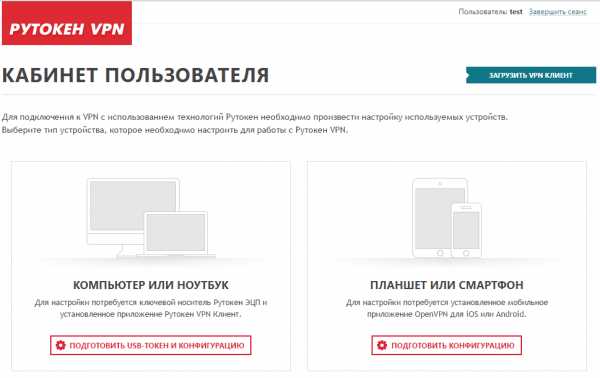

Личный кабинет сотрудника

После того, как администратор добавил пользователей, сотрудник может воспользоваться порталом самообслуживания.

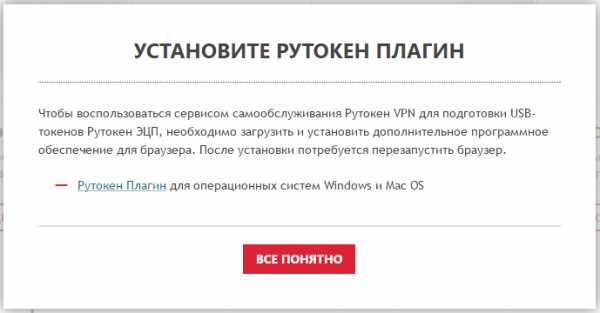

В зависимости от операционной системы и браузера сотрудника, понадобится установить плагин и расширение для браузера, которые необходимы для работы с токенами.

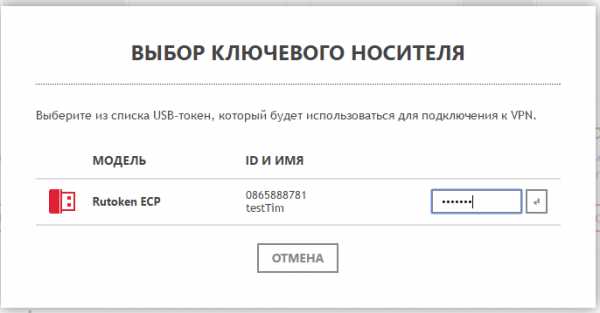

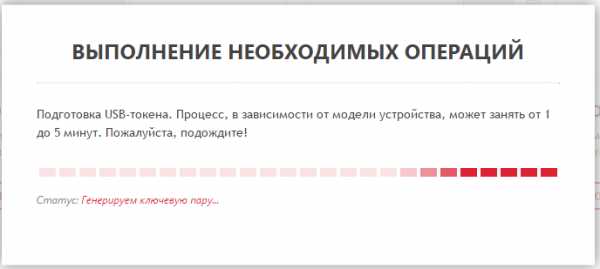

После установки плагина/расширения нам остается лишь сгенерировать сертификат себе на Рутокен ЭЦП.

И установить клиент под нужную операционную систему:

Как все это работает?

Немного об аппаратной части. Изначально мы долго думали, какую “базу” использовать для нашего решения, так как нужно было соблюдать баланс между стоимостью, удобством, производительностью. После исследований, что предлагается на рынке, мы остановились на двух вариантах реализации и дальнейшего распространения решения:

- x86 (Enterprise) – программное решение, которое предоставляется конечному потребителю в виде образа виртуальной машины, который можно развернуть в рамках своей ит-инфраструктуры.

- Raspberry Pi – уже достаточно известный микрокомпьютер, который обладает вполне неплохой производительностью при не самой высокой стоимости и который можно начать использовать как VPN-сервер уже через 10 минут после того, как его в прямом смысле вынули из коробки.

Итак, теперь рассмотрим то, как работает наше решение. Первично хочется напомнить, что у нас реализована двухфакторная аутентификация. В качестве носителей клиентских закрытых ключей и сертификатов используются токены собственного производства, а также программное обеспечение для работы с ними.

Но изначально, нам все же нужно осуществить настройку сервисов, которые требуются для корректной работы продукта. Настройка сервисов осуществляется на текущий момент специалистами нашей компании в полуавтоматическом режиме. Это значит, что автоматизирован процесс деплоя программного обеспечения и первичных настроек, но инициализация данного процесса пока остается привилегией человека. Во время первичной настройки устанавливаются системные пакеты, python, django, OpenVPN, supervisor, OpenSSL и пр.

А что же дальше? Далее необходимо настроить всю инфраструктуру, которая собственно и отвечает в целом за безопасность. А именно: CA (центр сертификации), PKI (инфраструктура открытых ключей), выписать необходимые ключи и сертификаты.

Создание PKI и CA, а также формирование файла конфигурации OpenVPN-сервера, генерация ключей и выписывание сертификатов осуществляется уже после передачи продукта клиенту. Но это не значит, что для этого необходимо иметь какие-то специфические знания и прямой доступ к операционной системе. Все реализовано в бизнес-логике бэкенда системы администрирования, доступ к которой предоставляется через Web-интерфейс. От клиента требуется только ввести минимальный набор атрибутов (описано выше), после чего стартует процесс инициализации PKI и создания СА. Описывать конкретные вызовы системных команд смысла особого нет, так как уже давно все описано и разжевано до нас. Главное, что мы сделали — это автоматизировали данный процесс, избавив пользователя от необходимости обладать специфическими знаниями в администрировании.

Для работы с ключами и сертификатами мы решили не изобретать велосипед (хотя очень хотелось и до сих пор вынашиваем мысль его изобрести исходя из наших дальнейших планов развития продукта) и используем easy-rsa.

Самый долгий процесс при настройке инфраструктуры – это генерация файла Diffie-Hellman. Мы долго экспериментировали с параметрами и пришли к балансу “качество-производительность”. Хотя были мысли вообще избавиться от данного шага, нагенерировать таких файлов заранее, используя наши серверные мощности и просто “раздавать” их во время первичной инициализации. Тем более, что данные, содержащиеся в этом файле не являются приватными. Но пока мы оставили эти мысли для дальнейших “изысканий”.

Далее необходимо предоставить конечному пользователю механизм самостоятельного создания ключевых пар, формирования запросов на выписку сертификата в CA и собственно получение данного сертификата с записью на токен. А так же необходим клиент, позволяющий установить VPN-соединение с предварительной аутентификацией на токене.

Первую задачу мы решили благодаря нашему плагину который реализует функциональность электронной подписи, шифрования и двухфакторной аутентификации для Web- и SaaS-сервисов. Для того, чтобы выписать сертификат и записать его на токен, пользователь должен установить данный плагин, перейти по ссылке чтобы попасть в личный кабинет сервиса RutokenVPN, предварительно подключив токен к компьютеру (подробнее о плагине можно прочитать на нашем ресурсе )

При инициализации процесса выписывания сертификата, осуществляется запрос на токен для генерации ключевой пары а также запрос на выписку сертификата в CA. Приватный ключ записывается на токен, а запрос на выписку сертификата отправляется в СА, который в свою очередь осуществляет его выписывание и возвращает в ответе. После чего сертификат так же записывается на токен.

Почти все готово для установления VPN-соединения. Не хватает клиента, который “знает”, как работать с сервером и нашими токенами.

Наш клиент реализован на Electron. Кто не в курсе, что это за зверь, то если совсем кратко – возможность реализовать десктопное приложение, используя js, css и html. Не вдаваясь в подробности, клиент является неким “враппером” над OpenVPN-клиентом, позволяющим осуществлять его вызовы с нужными параметрами. Почему именно так? На самом деле нам было так удобней, хотя выбранное решение и накладывает определенные ограничения.

Так как мы используем токен как носитель ключевой информации, необходимой для аутентификации при установлении VPN-сессии, то нам нужно сконфигурировать OpenVPN-клиент для работы с ним. Провайдером PKCS#11 является библиотека собственной разработки для работы с нашими токенами, путь к которой и прописывается в настройках OpenVPN клиента. Подробнее о ней можно почитать здесь.

При запросе на установку VPN-соединения, запрашивается PIN-код ключа, при корректном вводе извлекается сертификат для аутентификации клиента, осуществляется хэндшейк клиента с сервером и устанавливается VPN-соединение. Знающие люди могут возразить, что не все так просто, но целью данного описания не является рассказать все тонкости работы OpenVPN, а только осветить основные моменты нашей реализации.

Немного о наших планах. Основное, над чем сейчас мы работаем — это реализация ГОСТ-шифрования. Уже пройден достаточно большой путь исследований, позволивший нам максимально приблизиться к ее реализации. В ближайшее время сможем удовлетворить интерес потенциальных клиентов в данной функциональности.

habr.com

❶ Как организовать vpn-сеть 🚩 vpn на компьютере узнать 🚩 Сервера

Вам понадобится

- — параметры подключения вашего интернет-провайдера.

Инструкция

Ознакомьтесь с параметрами вашего соединения, узнайте логин, пароль и точку доступа у провайдера интернета.

Зайдите в «Панель управления», откройте пункт меню «Сетевые подключения». Выберите действие «Создать новое подключение» в левом верхнем углу. У вас на экране появится мастер настройки соединения, нажмите кнопку «Далее».

Выберите второй пункт – «Подключиться к сети на рабочем месте». Далее выберите вариант «Подключиться к виртуальной части сети».

В новом окне введите название для ярлыка подключения – имя провайдера или любое другое удобное для вас обозначение.

Если имеется необходимость, введите номер для подключения к сети. Если используется постоянный выделенный доступ к интернету, то пропустите этот пункт.

Введите IP-адрес компьютера или точку доступа провайдера в зависимости от того, к чему вы подключаетесь через VPN-соединение.

Выберите пункт настройки доступа логина и пароля для любого пользователя и добавьте ярлык для подключения на рабочий стол.

Находясь в папке сетевых подключений, нажмите на созданной вами позиции правой кнопкой мыши и выберите пункт меню «Свойства». Введите логин и пароль в соответствующие пункты настройки конфигурации соединения и сохраните их.

Поставьте галочку напротив пункта «Перезвонить при разрыве связи». В разделе «Безопасность» обязательно отметьте флажком параметр «Требуется шифрование данных».

На вкладке «Сеть» откройте меню настроек пункта «Протокол Интернета (TCP/IP)». Убедитесь в том, что присвоение IР и DNS происходит в автоматическом режиме.

На вкладке «Дополнительно» проверьте, стоит ли флажок напротив пункта использования основного шлюза в удаленной сети. Примените изменения, закройте все окна посредством поочередного нажатия кнопки «Ок» в каждом из них.

Видео по теме

Обратите внимание

Будьте внимательны при вводе логина и пароля.

Полезный совет

Многие интернет-провайдеры поставляют своим клиентом специальное программное обеспечение для автоматической настройки соединения, узнайте, можно ли скачать его с официального сайта поставщика услуг.

www.kakprosto.ru

❶ Как организовать vpn-соединение 🚩 как настроить впн подключение к другому компьютеру 🚩 Подключение

Автор КакПросто!

VPN-соединение организовывается для того, чтобы объединить отдельные компьютеры или локальные сети в единую виртуальную сеть. В результате обеспечивается целостность и секретность передаваемой информации внутри этой сети. VPN-соединение может настраиваться как для нужд частных сетей, так и для предоставления выхода в интернет провайдерами.

Статьи по теме:

Инструкция

Нажмите на меню «Пуск» и выберите пункт «Панель управления». Найдите раздел «Сеть и интернет». Для организации VPN-соединения необходимо запустить оснастку «Центр управления сетями и общим доступом». Также можно нажать на значок сети в трее и выбрать аналогичную команду. Перейдите к созданию нового подключения или сети, отметив, что необходимо организовать подключение к рабочему столу. Нажмите кнопку «Далее». Появится запрос использования существующего подключения. Поставьте галочку на пункте «Нет, создать новое подключение» и перейдите к следующему этапу настроек.

Выберите команду «Использовать мое подключение к интернету», чтобы настроить VPN-соединение. Отложите появившийся запрос настройки интернета перед продолжением. Появится окно, в котором необходимо указать адрес VPN-сервера согласно договору и придумать название для подключения, которое будет отображаться в центре управления сетями и общим доступом. Отметьте галочкой пункт «Не подключаться сейчас», иначе компьютер сразу же после настройки попытается установить соединение. Отметьте пункт «Использовать смарт-карту», если удаленный VPN-узел проверяет подлинность подключение по смарт-карте. Нажмите «Далее».

Введите логин пользователя, пароль и домен, согласно которым вы получаете доступ к удаленной сети. Нажмите кнопку «Создать» и дождитесь завершения настройки VPN-соединения. Теперь необходимо установить подключение к интернету. Для этого нажмите на значок сети в трее и запустите настройку свойств созданного подключения.

Откройте вкладку «Безопасность». Установите «Тип VPN» — «Автоматически» и «Шифрование данных» — «Необязательное». Отметьте пункт «Разрешить следующие протоколы» и выберите протоколы CHAP и MS-CHAP. Перейдите на вкладку «Сеть» и оставьте галочку только возле пункта «Протокол интернета версии 4». Нажмите кнопку «Ок» и подключите VPN -соединение.

Совет полезен?

Статьи по теме:

Не получили ответ на свой вопрос?

Спросите нашего эксперта:

www.kakprosto.ru

Как создать и настроить VPN-сервер на Windows 7

Поговорим о виртуальных частных сетях (VPN). Что это такое, как настроить VPN на домашнем компьютере и рабочем оборудовании.

Что такое VPN-сервер

VPN-сервер — это специальное оборудование, на котором содержатся учётные записи клиентов, использующих технологию VPN (Virtual Private Network). VPN нужен для того, чтобы создать защищённый канал связи типа узел-узел, узел-сеть или сеть-сеть, для безопасной передачи трафика поверх сети. Технологию используют удалённые сотрудники, которые работают дома, но могут заходить в рабочую сеть «как в свою». VPN используют крупные компании для связи с филиалами в других городах или для соединения нескольких офисов в одном городе.

Технология позволяет не только шифровать трафик, но и выходить в Интернет от имени VPN-сервера, подменяя IP-адрес и местонахождение. Можно сказать, что в современном мире пользуется большой популярностью. Используется для повышения анонимности в сети и обхода блокировок сайтов.

VPN-сервер можно создать своими силами, а можно арендовать у провайдера.

Как настроить на Windows 7

- Зайдите в «Панель управления» — «Центр управления сетями и общим доступом».

- В меню слева выберите «Изменение параметров адаптера». Откроется окно с текущими подключениями. Нажмите клавишу Alt, сверху появится стандартное меню. В разделе «Файл» выберите «Новое входящее подключение».

- Приступим к настройке, следуя указаниям мастера подключений.

- Система предоставит вам список пользователей, которым разрешено будет подключаться к компьютеру. Можно создать нового пользователя.

Отмечаем маркерами пользователей, которых хотим выбрать

- Выбираем способ подключения пользователей к компьютеру.

Отмечаем способ подключения: Через Интернет

- Выбираем программы работы с сетью, которые хотим разрешить для входящих подключений.

- Завершаем подключение.

Завершаем подключение

Для работы через VPN нужно настроить файервол, иначе подключение будет заблокировано. Самый простой способ — в настройках подключения указать «Домашняя сеть».

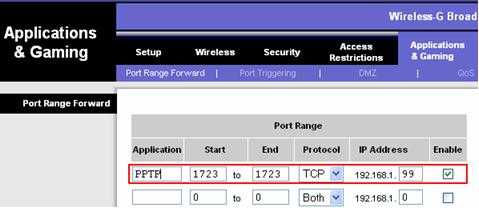

Если компьютер находится за роутером, необходимо настроить проброс портов. В этом нет ничего сложного.

- Откройте любой браузер и в адресную строку введите 192.168.0.1 (для некоторых может быть 192.168.10.1 или 192.168.100.1). Адрес вашего маршрутизатора может быть любым, если вы настраиваете его самостоятельно.

- Откроется веб-интерфейс роутера. Введите логин и пароль (обычно admin/admin). Списки с логинами и паролями к роутерам можно легко найти в интернете.

- В настройках роутера укажите, что входящий трафик перенаправляется на ваш компьютер. Эта процедура называется пробросом портов или Port Forwarding. Номер порта 1723.

Проброс портов для VPN на домашнем роутере

Настройки на роутерах разных производителей могут отличаться. Возможно, вам потребуется индивидуальная инструкция для вашей модели.

Отдельно следует сказать, что для подключения к компьютеру извне у него должен быть «белый» IP-адрес. Постоянный, который виден из интернета. Его можно недорого арендовать у поставщика.

Клиентское подключение к серверу VPN на Windows 7

Здесь всё гораздо проще:

- Зайдите в «Центр управления сетями и общим доступом».

- Выберите «Настройка нового подключения или сети», а в открывшемся списке — «Подключение к рабочему месту».

Выбираем «Настройка нового подключения или сети

- Создайте новое подключение. На вопрос «Как выполнить подключение?» ответьте «VPN». Нужно будет ввести IP-адрес сервера, логин и пароль от вашей учётной записи на сервере. Без учётной записи подключиться вы не сможете.

Создаём логин и пароль для нового пользователя

- Если нет необходимости подключаться прямо сейчас, поставьте галочку «Не подключаться сейчас, только выполнить настройку для подключения в будущем».

Отмечаем маркером необходимость подключения прямо сейчас

Ошибки, которые могут возникнуть при подключении

- Ошибка 807. Проверьте интернет-соединение. Если с физическим подключением всё в порядке, перезагрузите компьютер и роутер. Проверьте, не сбилось ли время на компьютере и часовой пояс — расхождений быть не должно. Антивирус и брандмауэр могут блокировать VPN-подключение. Если вы не специалист, на время работы желательно просто отключить все сетевые фильтры. Если вы беспокоитесь о безопасности данных, создайте соответствующее правило в настройке файервола.

- Ошибка 868. Имя хоста не преобразуется в IP-адрес, так как не указаны или неверно указаны настройки DNS. Служба DNS отключена. Может возникнуть по причине того, что 53-й порт закрыт брандмауэром. Не исключаем также проблемы на стороне провайдера.

- Ошибка 628. Чаще всего возникает из-за перегрузки сервера. Встречается, если неправильно выставлены настройки оборудования для подключения к Интернету, не оплачен доступ в Интернет.

Сторонние средства для создания VPN подключения

Подключение можно создавать и с помощью сторонних средств.

Open VPN

OpenVPN — бесплатный сервис для создания защищённого соединения (туннелирования IP-сетей). Скачать программу можно на одноимённом официальном сайте программы.

Софт представлен как для Windows, так и для Linux. В системе Linux достаточно открыть терминал и ввести команду apt-get-install openvpn. Для Windows нужно скачать установочный файл, соответствующий разрядности операционной системы (32 или 64 бита).

- Запустите установочный файл.

- Следуйте указаниям мастера установки. Все настройки можно оставить по умолчанию.

- В процессе программа запросит установку дополнительного драйвера — соглашайтесь.

- Информацию о программе можно почитать в файле Readme.

- Для подключения по VPN у вас должен быть файл конфигурации, предоставленный другой стороной. Скопируйте его в папку OpenVPN.

- В свойствах ярлыка программы укажите, что она должна выполняться от имени администратора.

- Запустите OpenVPN. В настройках выберите «Использовать конфигурационный файл». Если у вас нет этого файла, вы можете настроить соединение через прокси-сервер самостоятельно.

На Linux запуск осуществляется командой service openvpn start. Подключение файла конфига — openvpn/etc/openvpn/client.conf.

IPSec-туннели

Протокол защиты IPSec позволяет шифровать трафик на сетевом уровне модели OSI, то есть на уровне передачи IP-пакетов. Для успешного соединения необходимо настроить протокол на двух сторонах соединения. IPSec VPN считается самым надёжным средством подключения, например, для филиалов компаний.

Для примера рассмотрим вид подключения IPSec между двумя сетями, как показано на рисунке:

Соединение двух сетей при помощи маршрутизаторов

Рассмотрим конфигурацию для маршрутизатора Cisco:

R1 (config)#int f0/0

R1 (config-if)#ip address 1.1.1.1 255.255.255.252

R1 (config-if)#no shut

R1 (config-if)#int lo0

R1 (config-if)#ip address 2.0.0.1 255.255.255.255

R1 (config-if)#no shut

R1 (config-if)#crypto isakmp policy 10

R1 (config-isakmp)#authentication pre-share

R1 (config-isakmp)#encryption aes 128

R1 (config-isakmp)#group 5

R1 (config-isakmp)#hash sha

R1 (config-isakmp)#exit

R1 (config)#crypto isakmp key 0 123 address 1.1.1.2

R1 (config)#access-list 101 permit ip host 2.0.0.1 host 2.0.0.2

R1 (config)#ip route 2.0.0.2 255.255.255.255 1.1.1.2

R1 (config)#crypto ipsec transform-set TR esp-aes 256 esp-sha-hmac

R1 (cfg-crypto-trans)#mode tunnel

R1 (cfg-crypto-trans)#exit

R1 (config)#crypto map MAPP 10 ipsec-isakmp

R1 (config-crypto-map)#match address 101

R1 (config-crypto-map)#set peer 1.1.1.2

R1 (config-crypto-map)#set transform-set TR

R1 (config-crypto-map)#do wr mem

При настройке IPSec на маршрутизаторах Cisco на втором маршрутизаторе должны быть проведены аналогичные операции. Исключение составляют IP-адреса узлов, названия интерфейсов. Ключ, указанный в настройках, может быть любым, но обязательно должен совпадать на обеих сторонах подключения.

При настройке туннеля с маршрутизатором MikroTik может быть использован следующий набор команд:

[admin@MikroTik] > ip dhcp-server add interface=ether1 name=dhcp1

[admin@MikroTik] > ip ipsec proposal add enc-algorithms=aes-128-cbc nmae=10 pfc-group=modp1536

[admin@MikroTik] >ip ipsec proposal add name=proposal

[admin@MikroTik] > ip address add address=1.1.1.2/30 interface=ether1 network=1.1.1.0

[admin@MikroTik] >ip address add address=2.0.0.2 interface=ether2 network=2.0.0.2

[admin@MikroTik] > ip dhcp-client add disabled=no interface=ether1

[admin@MikroTik] >ip ipsec peer add address=1.1.1.1/30 dh-group=modp1536 enc-algorithm=aes-128 generate-policy=port-override secret=123

[admin@MikroTik] > ip ipsec policy add dst-address=2.0.0.2/32 priority=10 sa-dst-address=1.1.1.1 sa-src-address=1.1.1.2 src-address=2.0.0.01/3 tunnel=yes

[admin@MikroTik] > ip route add distance=1 dst-address=2.0.0.2/32 gateway=1.1.1.1

За дополнительной информацией вы можете обратиться к мануалам вашего маршрутизатора. Для домашнего использования настройку между роутерами можно проводить в их веб-интерфейсе.

Видео: работа с VPN-сервером

В заключение немного о безопасности. Хотя сторонние сервисы активно предлагают услуги по «безопасному» VPN-соединению, не нужно забывать, что все логи хранятся на серверах VPN-провайдеров. Недобросовестные провайдеры могут таким образом собирать информацию о клиентах, а затем использовать её в своих целях. В опасную категорию входят различные интернет-расширения для браузеров — «анонимайзеры», — которые зачастую даже не скрывают ваш реальный IP. Полную анонимность и безопасность в сети может обеспечить только ваш здравый рассудок. Удачи!

Оцените статью: Поделитесь с друзьями!www.2dsl.ru

Добавить комментарий